2024-04-03 微信公众号精选安全技术文章总览

洞见网安 2024-04-03

绿盟科技CERT 2024-04-03 19:36:37

近期发现XZ-Utils存在供应链后门漏洞(CVE-2024-3094),可导致SSH未授权代码执行,影响版本为5.6.0-5.6.1。攻击者利用恶意动态库中的代码劫持RSA_public_decrypt函数,通过SSH登录请求触发,执行任意代码。影响Linux发行版包括Fedora、openSUSE、Kali Linux等,建议降级至5.4版本以及加强软件供应链管理制度。相关检测命令和工具已提供,如ldd、hexdump等。修复措施包括升级至5.8.0版本或替换为7zip等组件。此安全公告旨在警示并提供解决方案,使用者需自行承担风险。

无名之 2024-04-03 18:00:29

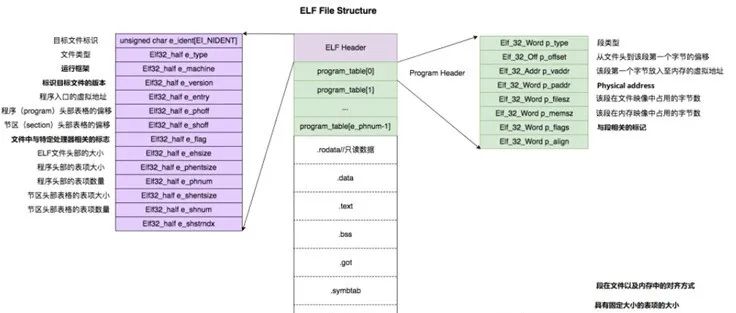

一步步实现自己的COFF加载器

创宇安全智脑 2024-04-03 15:41:37

本文介绍了创宇安全智脑发布的21个漏洞插件,其中包括浙大恩特客户资源管理系统、红海云eHR、易宝OA、用友U8 Cloud等知名系统存在的高危漏洞。这些漏洞涉及SQL注入、任意文件上传、任意文件读取以及远程代码执行等多种安全问题,攻击者可利用漏洞执行恶意操作,包括获取敏感数据、篡改数据库或获取系统权限。建议系统管理员及时更新至最新版本,并采取措施防止漏洞被利用,如使用参数化查询、预编译语句和过滤验证输入等。此外,文章还介绍了创宇安全智脑提供的安全产品和服务,如ScanV、WebSOC和ZoomEye Pro等,以帮助企业发现和应对安全威胁,提升整体安全防护能力。

天御攻防实验室 2024-04-03 12:17:47

本文详细分析了名为XZ计划中的一种后门技术——“NOBUS”。NOBUS后门通过使用高级加密技术和特定的安全机制,确保只有拥有对应私钥的攻击者能够触发和使用后门,从而达到“只有我们能用”的效果。具体技术包括:1. 硬编码ED448公钥,仅允许持有对应私钥的攻击者触发后门;2. 绑定ED448签名和目标主机公钥,避免后门在其他主机上被重放;3. 使用ChaCha20加密技术和ED448公钥解密有效载荷,进一步确保后门的独占性;4. 通过检查命令字节的方式,实现简单的认证机制。此外,文章提到了通过RSA_public_decrypt函数挂钩,实现对服务器主机密钥签名的验证,这不仅展示了后门的高级技术实现,还体现了开发者的强大密码学和逆向工程能力。文章还简要介绍了NSA的NOBUS原则,即在认为其他人无法利用某漏洞时,NSA会保留该漏洞以支持自身的间谍活动。通过引用包括Stuxnet事件和Dual EC加密标准中NSA植入的后门案例,文章强调了NOBUS原则在实际情况中的应用和潜在风险。

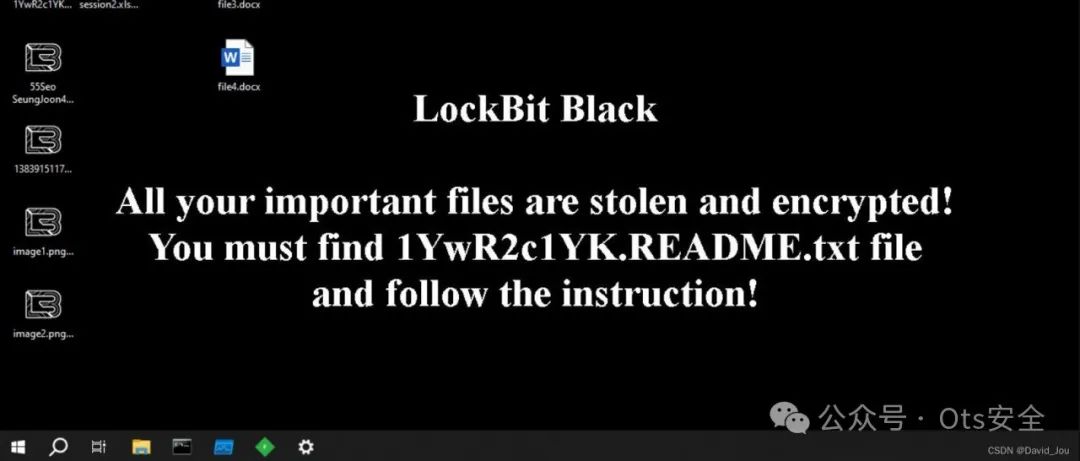

Ots安全 2024-04-03 12:15:48

前言此次是简单的分析过程,主要用于困难环境下使用手动进行分析,在根据实际情况对相关的文档进行恶意分析!

雁行安全团队 2024-04-03 12:00:43

某办公系统存在反序列化漏洞,版本介于20180516和20240222之间,漏洞利用过程涉及文件上传、目录穿越和phar反序列化。利用了Laravel框架的Getgad Chains,通过注册授权处上传phar序列化数据,然后穿越目录指定文件位置,最后导入造成反序列化。漏洞利用过程分为两种方法:一是使用phpggc生成phar文件,二是直接写POP链。后者更简洁,但需要考虑免杀问题。建议使用该系统的用户立即升级维护。

淮橘安全 2024-04-03 12:00:32

本文介绍了Acunetix Web Vulnerability Scanner(AWVS)是一款知名的Web网络漏洞扫描工具,提供收费和免费两种版本。文章提供了AWVS的官方网站和下载地址,并介绍了内置一键破解工具的使用方法。通过修改hosts文件和替换license_info.Json文件和wlet_data2.dat文件,可以实现破解。最后,文章提供了项目下载链接。作者强调不得利用文章内的相关技术进行非法测试,否则后果自负。

安全后厨 2024-04-03 11:45:34

破壳平台 2024-04-03 11:30:51

本文针对IoT设备中常见的Web服务器GoAhead和mini_httpd,结合源码对框架自身、真实设备中的漏洞进行分析,提供了较为通用的漏洞挖掘思路。

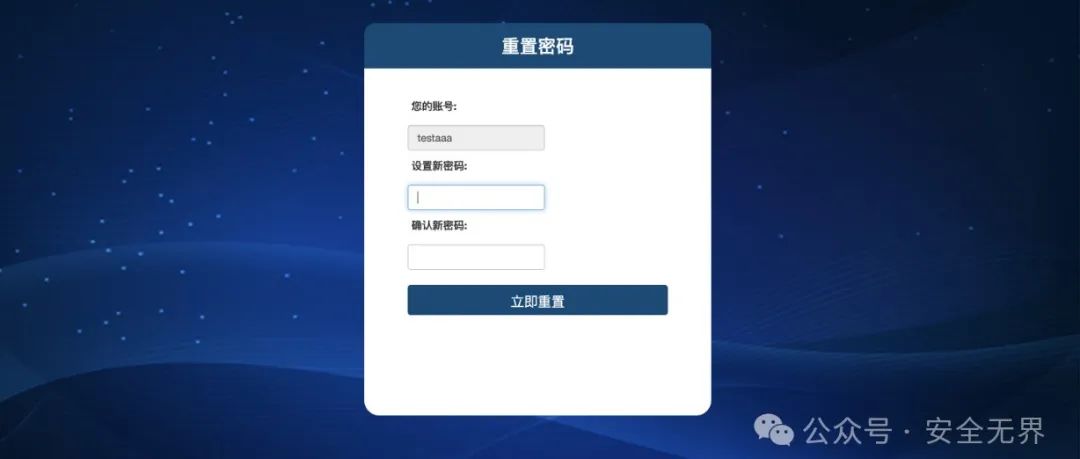

安全无界 2024-04-03 11:24:06

声明:请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。

深白网安 2024-04-03 11:22:40

免责声明:文章中内容来源于互联网,涉及的所有内容仅供安全研究与教学之用,读者将其信息做其他用途而造成的任何直接

二进制空间安全 2024-04-03 10:36:56

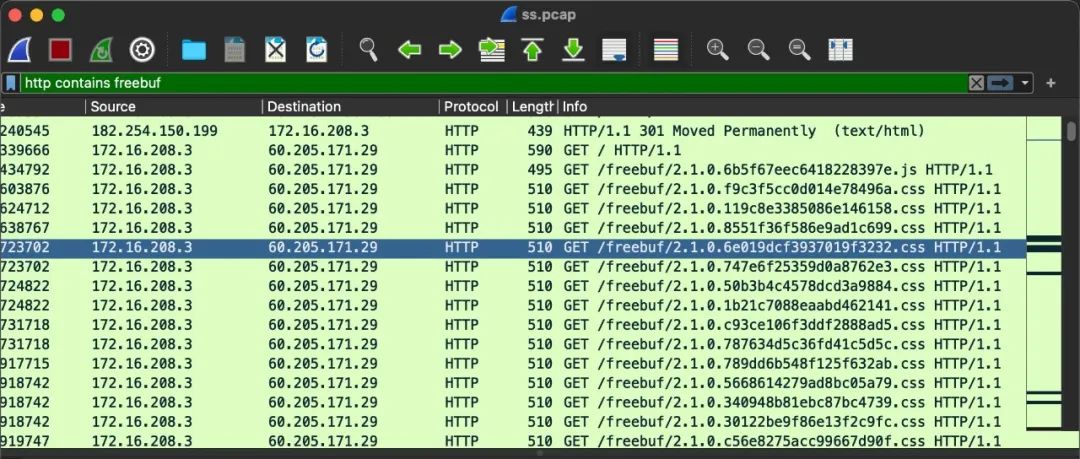

当浏览器通过SSL/TLS协议与服务器进行安全通信时,会生成会话密钥用于加密和解密HTTPS流量。通过设置SSLKEYLOGFILE环境变量,并在Wireshark中导入SSL密钥,可以解密HTTPS流量。文章通过案例分析钓鱼网站流量解密过程,包括设置环境变量、捕获流量、导入SSL密钥、分析凭据等步骤。进一步介绍了使用Wireshark进行流量分析,并通过OSINT检查IP地址和域名,最终总结了快速分析所用的命令和工具。文章重点强调了解密HTTPS流量的原理和实践,以及对钓鱼网站流量的分析过程。

A9 Team 2024-04-03 10:05:00

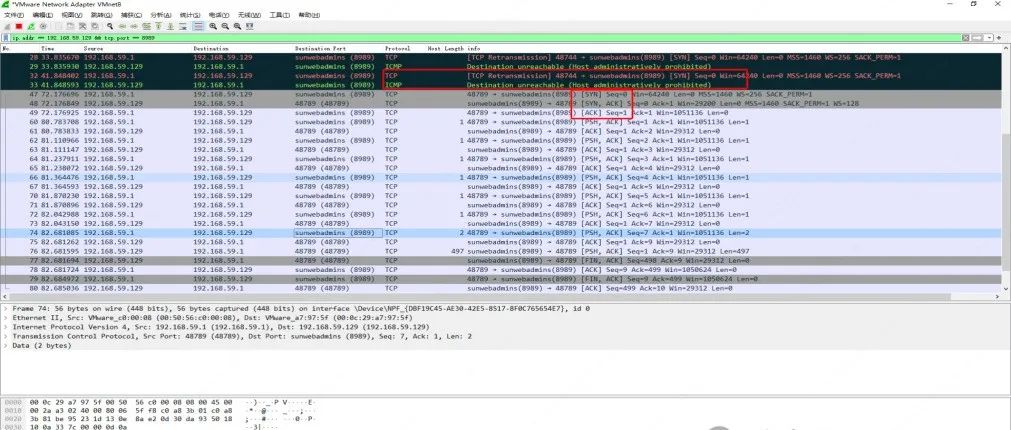

本文详细解析了常见的网络协议数据包,包括 ICMP、TCP、UDP 和 DNS。对于 ICMP 协议数据包,解析了数据帧、以太网帧头部信息以及 ICMP 协议信息的组成,以及当目标IP无响应后禁ping的情况。针对 TCP 协议数据包,讲解了其结构以及握手失败、握手成功后的数据传输过程,以及断开连接时的四次挥手数据包。UDP 协议数据包结构也进行了分析,特别强调了其无序传输的特点和与 TCP 不同的结构。最后,对 DNS 协议数据包进行了解析,包括查询/应答头部信息中的各个字段含义。文章内容详实,是网络安全学习者理解网络协议数据包的重要参考。

技术修道场 2024-04-03 09:03:47

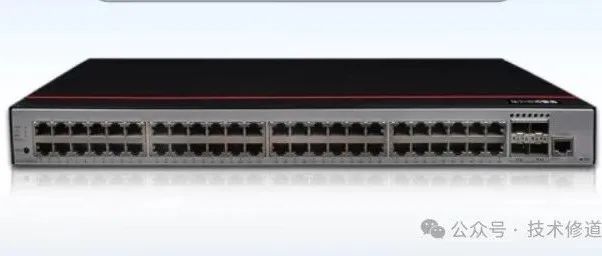

本文介绍了华为S5735S-L48T4S-A1千兆以太网交换机的配置指引,包括基本配置和安全配置。基本配置包括连接交换机、登录、配置管理IP地址、配置接口IP地址和子网掩码、以及配置VLAN等。安全配置方面涵盖创建本地用户并设置密码、配置用户权限、端口安全限制、配置ACL规则控制网络流量、启用SSH并设置加密算法、以及配置SNMP社区和安全级别。此指引供参考,但在实际配置时需要根据实际网络环境进行相应调整,并建议在进行任何配置更改之前备份交换机配置。

Crush Sec 2024-04-03 09:01:39

JumpServer 是一款开源堡垒主机和运维安全审计系统。