“我是X公司SOC团队负责人,经过深思熟虑,最终我们鼓起勇气把安全运营团队解散了。”

老板说,文章点开率必须达到120%,好吧,只能出此上策。😭😭😭

年前DeepSeek的一度火爆,让全球震惊!我和我的团队已经充分意识到,未来(现在)SOC团队安全运营工作的方式必将(已经)彻底改变:

“过去是机器辅助人类,未来是人类协同AI。”

为此,我们决定打散团队,尝试引入新的技术,打造新的产品形态,来解决安全运营团队的日常工作问题。让我来先问你一个问题:“一个工作3年的一线安全工程师,和掌握了人类过去所有历史经验的大模型相比,谁更专业?”

“作为一名SOC团队负责人,我想和大家分享一个疯狂的决定 —— 我们要把传统的安全运营团队玩出新花样了!”

为什么要这么玩?🤔

让我们面对现实吧:

-

优秀的安全工程师太难找了

-

每天的告警多得让人头秃

-

经验传承就像在玩"传话游戏"

-

响应速度?可能黑客都喝完咖啡了我们还没反应过来

所以,我们搞了个大动作:DeepSOC(+DeepSec)!🚀

Github项目仓库地址:https://github.com/flagify-com/deepsoc

想象一下,如果把最强大的AI和最专业的安全自动化工具结合在一起会怎样?DeepSOC就是这样一个有趣的尝试!

雾帜智能视频号已于2025年3月14日(周五)下午15:30分发布DeepSOC项目启动的

直播

,现场手把手指导如何玩转。

PS:本周还有一次直播,请到文末进行预约。

DeepSOC是什么?

简单说,它就是一个超级智能的虚拟安全团队,由5个AI特工(AI智能体)组成:

-

指挥官:统筹全局的决策者

-

经理:任务分配的能手

-

操作员:实际动手的好手

-

执行器:工具操作小能手

-

专家:专业知识担当

DeepSOC是怎么工作的?

就像真实的SOC团队一样,但是更快更智能:

-

发现威胁?指挥官马上分析做决策

-

需要行动?安全经理拆解指挥官任务

-

要执行?操作员秒速生成命令和参数

-

需要工具?执行器立即到位

-

要建议?专家随时在线

还有更多好玩的!

DeepSec - 中文网络安全运营领域的大模型训练语料库

官网:https://deepsec.top

为什么要搞这个?因为我们希望大模型能够真正地融入到SOC团队的网络安全运营实战中!

SOAR自动化 - 安全工具的终极玩法

开源DeepSOC(AI驱动的网络安全运营中心)

Github项目地址:https://github.com/flagify-com/deepsoc

雾帜智能CTO傅奎:

新技术的诞生,必然催生新的产品形态

,如果只是简单地宣称"完成了deepseek对接",这样的软文完全没必要。早在2019年,雾帜智能就已经在传统人工智能技术上实现了"AI+SOAR"虚拟作战室和人机协同作战的HoneyGuide智能风险决策系统。

为什么我们要做DeepSOC

传统的安全运营工作面临几大挑战:

-

人力资源短缺

:熟练的安全运营工程师稀缺,培养周期长

-

信息过载

:安全告警数量庞大,人工分析效率低下

-

知识孤岛

:经验难以规模化传承,团队成员间专业水平不均衡

-

响应迟缓

:从告警到响应的流程冗长,黄金处置时间常被浪费

以往的SOC团队安全运营工作主要依赖SIEM、SOAR等产品,但这些工具仍需大量人工配置和维护,且缺乏足够的智能性。不可否认,传统安全产品未来在网络安全攻防战场中仍将发挥巨大作用,但是新的形势日益变革和新的技术不断涌现,迫使我们必须重新思考过去所有的工作。

DeepSOC项目正是基于这些痛点,利用大模型技术与传统安全运营工具相结合,创造出一种全新的网络安全产品形态:AI驱动的网络安全运营中心——虚拟SOC团队

DeepSOC的工作机制与可行性

DeepSOC设计了一套仿人类团队协作的多Agent架构,包含5个核心角色:

-

SOC指挥官

(_captain):总指挥,统筹全局,决策制定

-

安全经理

(_manager):任务分解,动作协调

-

安全操作员

(_operator):执行具体操作

-

安全执行器

(_executor):连接外部工具和系统

-

安全专家

(_expert):提供专业建议和知识支持

这五个Agent相互协作,形成完整的安全事件处理流水线:

-

接收安全告警/事件输入

-

SOC指挥官分析威胁并决策处置方向

-

安全经理将任务分解为具体动作

-

安全操作员承担人与机器桥梁,将执行动作翻译成执行参数

-

安全执行器调用外部工具

-

安全专家在事件处置的每一轮次提供专业总结和建议

系统采用WebSocket实时通信,通过API与现有SOAR 剧本(如雾帜智能HoneyGuide SOAR、OctoMation编排自动化)、MCP Client、 Function Calling Tools甚至人工集成,实现从告警到自动化处置的全流程智能化。

DeepSOC使用体验

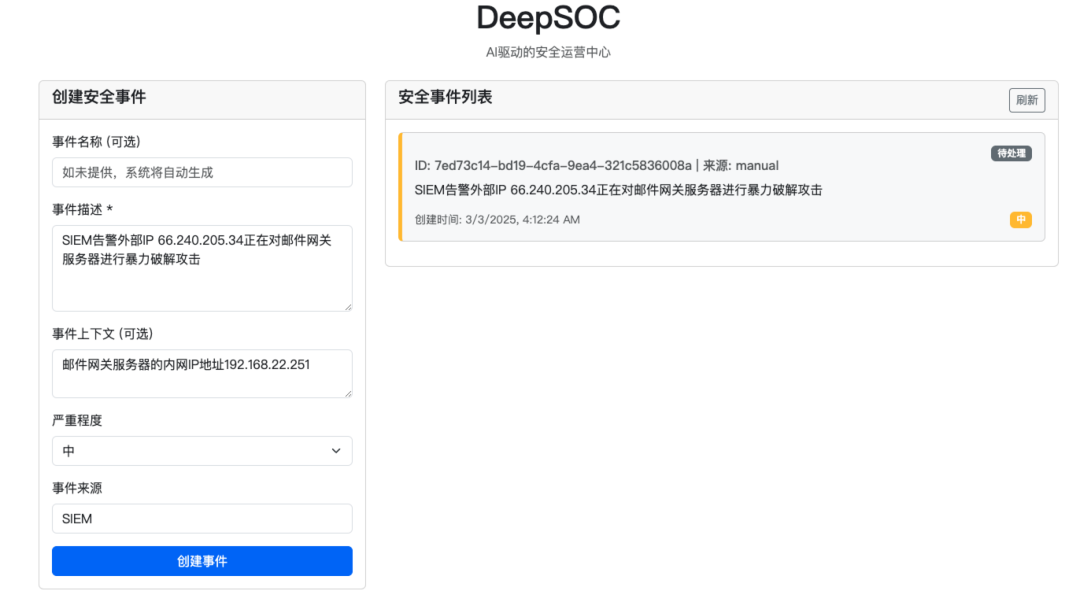

假设用户创建了安全事件,描述信息是:"SIEM告警外部IP 66.240.205.34正在对邮件网关服务器进行暴力破解攻击",并补充了上下文:"邮件网关服务器的内网IP地址192.168.22.251"。

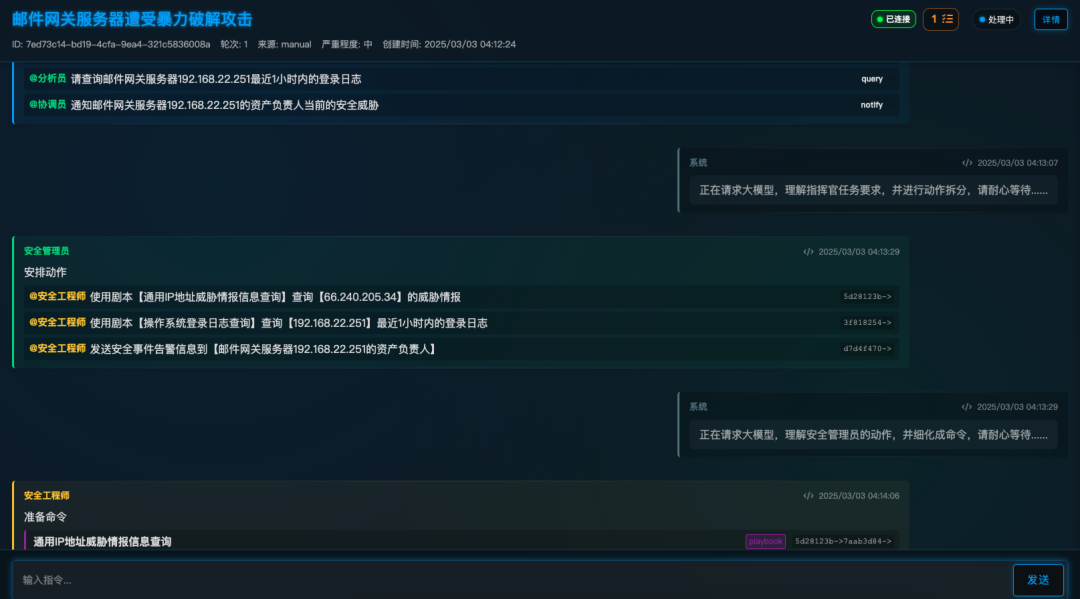

该事件创建后,系统将向AI大模型"虚拟指挥官"汇报,指挥官会向安全经理层安排任务:

-

@分析员

请查询IP地址66.240.205.34的威胁情报

-

@分析员

请查询邮件网关服务器192.168.22.251最近1小时内的登录日志

-

@协调员

通知邮件网关服务器192.168.22.251的资产负责人当前的安全威胁

而经理层(AI Agent)将会调用大模型,对指挥官的任务进行细化,输出剧本可操作性的动作:

-

@安全工程师

使用剧本【通用IP地址威胁情报信息查询】查询【66.240.205.34】的威胁情报

-

@安全工程师

使用剧本【操作系统登录日志查询】查询【192.168.22.251】最近1小时内的登录日志

-

@安全工程师

发送安全事件告警信息到【邮件网关服务器192.168.22.251的资产负责人】

最后由一线操作员将动作翻译成机器可以识别的执行参数:

{

"created_at": "2025-03-03T04:14:06",

"event_id": "7ed73c14-bd19-4cfa-9ea4-321c5836008a",

"id": 7,

"message_content": {

"data": {

"commands": [

{

"action_id": "7aab3d84-d360-4405-b4bd-814c47a02842",

"command_assignee": "_executor",

"command_entity": {

"playbook_id": 12316887511154270,

"playbook_name": "General_IP_Threat_Intelligence_Query"

},

"command_name": "通用IP地址威胁情报信息查询",

"command_params": {

"src": "66.240.205.34"

},

"command_type": "playbook",

"task_id": "5d28123b-e731-4759-a751-cb040182ad9f"

},

{

"action_id": "3d0c2500-d0e1-420f-bed0-66ef221a5221",

"command_assignee": "_executor",

"command_entity": {

"playbook_id": 12321445036046216,

"playbook_name": "os_login_log_query"