上周,

苹果刚刚更新“平台安全指南”

,对iOS、macOS、watchOS、iPadOS 等多个

平台与系统的最新安全特性进行了详细描述。几乎就在同一时段,先后有两款针对 Mac 的恶意软件(GoSearch22 和 Silver Sparrow)出现,连真香的 M1 系列也没有幸免。而

Silver Sparrow 更是直接影响全球 153 个国家的近三万(29139)台 Mac 电脑。

GoSearch22 会

伪装成合法的 Safari 浏览器扩展程序,收集用户数据并投放横幅广告和弹出窗口,有些广告会链接到恶意网站。目前,

苹果撤销了 GoSearch22 的开发者证书,该恶意软件已无法运行。这个问题算是解决了。

相比之下,Silver Sparrow 则复杂得多。

它是用

JavaScript

编写而成,对于 macOS 来说,这其实很罕见。

同时,尽管这个恶意软件已经暴露踪迹,但研究人员并没有掌握其传播途径,也没有发现其有效载荷,更没有用户遭受实质损害的案例。

也就是说,虽然能确定眼前的软件不是好东西,但你不知道它到底会做什么坏事。

而未知,往往令人恐惧。

这个“犯罪嫌疑人”有两个版本,一版专门针对 Intel 版的Mac,另一版在苹果自研的 M1 系列 Mac 上也能生效。当研究人员尝试执行其二进制文件时,Intel 版 Mac 上会显示"Hello World!",M1 版 Mac 上会出现 "You did it!"。

☝🏻版本 2 运行结果

除了两个版本和不同的运行结果,

Silver Sparrow 还带有彻底清除自身的机制(即“自毁”功能),可以清除“作案痕迹”

。一般来说,

高隐蔽性的攻击会使用这类软件。根据分析,Silver Sparrow 的源文件

最早在 2020 年 8 月中旬

就已经创建,直到

2021 年 1 月下旬

被 Red Canary 检测到并进行研究,目前没有表现出明显的恶意目的。

也许它只是个恶作剧;也许它本意是潜伏到时机成熟,便开始更进一步的行动。

“未知攻,焉知防”。由于不清楚 Silver Sparrow 的攻击路径与攻击方法,所以很难给出有效的防范建议。但是可以根据这个恶意软件在运行过程中生成的一些文件路径,以及自己近期使用电脑过程中的一些行为去检测、判断自己的苹果电脑是否可能中招:近期是否有网站弹窗提醒下载或更新某款软件?电脑里是否有命名为“update.pkg” 或 “updater.pkg”的文件?

发现 Silver Sparrow 的 Red Canary 还在博客里列出了四种文件,作为判断电脑是否中招的参考:

-

~/Library/._insu (empty file used to signal the malware to delete itself)

-

/tmp/agent.sh (shell script executed for installation callback)

-

/tmp/version.json (file downloaded from from S3 to determine execution flow)

-

/tmp/version.plist (version.json converted into a property list)

另外,PlistBuddy进程(配合带有LaunchAgents、RunAtLoad、true等的指令)、sqlite3进程(配合带有LSQuarantine的指令)、curl 进程(配合带有s3.amazonaws.com的指令),也可以作为判断电脑是否中招的参考。

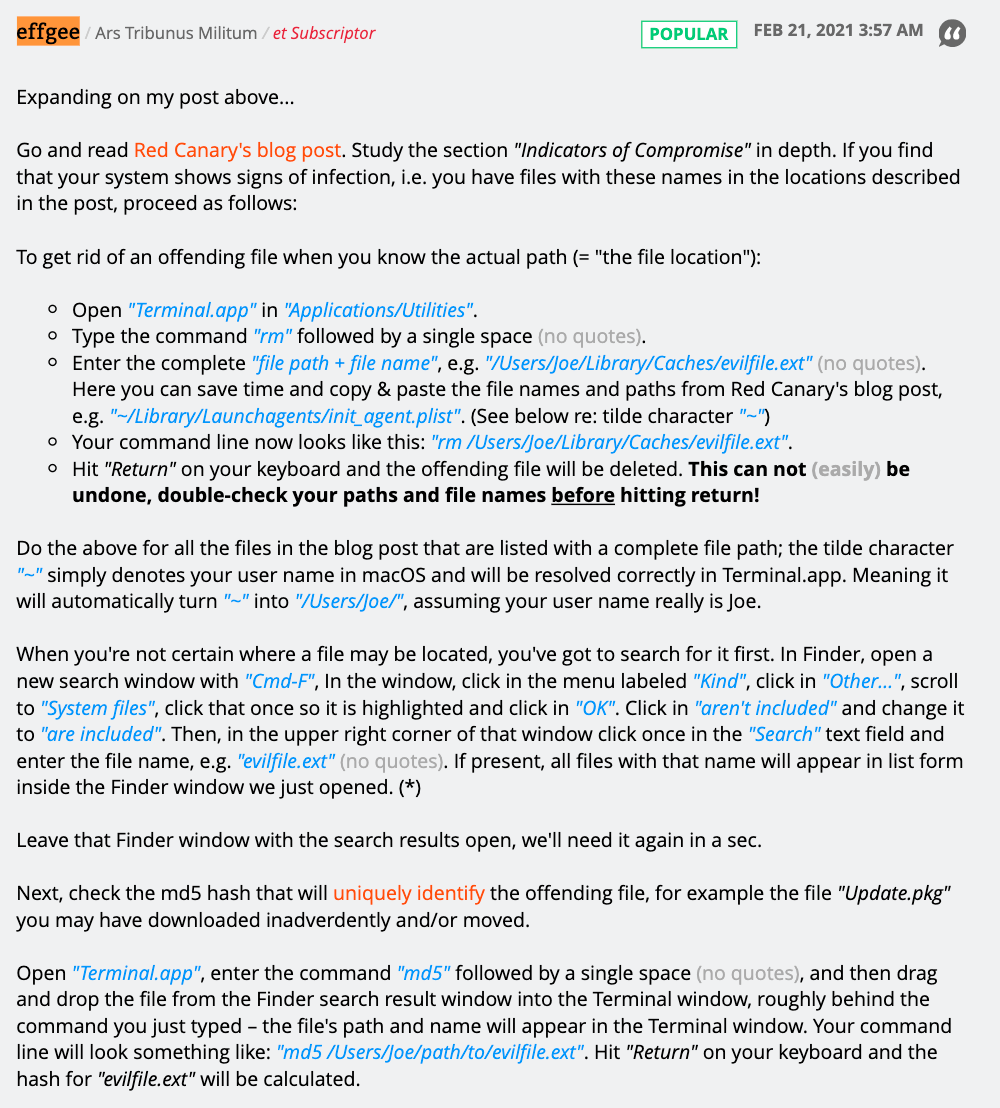

在 Arstechnica 的报道评论区,有网友给出了详细的检测和防范技巧:

目前苹果已经移除了两个版本恶意软件的开发者认证,另外,由于 MalwareBytes 与 Red Canary 合作对 Silver Sparrow 进行调查研究,也许使用 MalwareBytes 可以查杀这款恶意软件

。对于普通用户来说,保持良好的上网及使用电子设备习惯,是防范大多数恶意软件的基本操作。例如,及时更新操作系统、浏览器、应用软件;不从不明来源安装软件;使用杀毒软件定期查杀病毒等。

*Red Canary Blog 原文:

https://redcanary.com/blog/clipping-silver-sparrows-wings/

*Arstechnica 报道:

https://arstechnica.com/information-technology/2021/02/new-malware-found-on-30000-macs-has-security-pros-stumped/