2024-06-14 微信公众号精选安全技术文章总览

洞见网安 2024-06-14

安全研究GoSSIP 2024-06-14 20:24:39

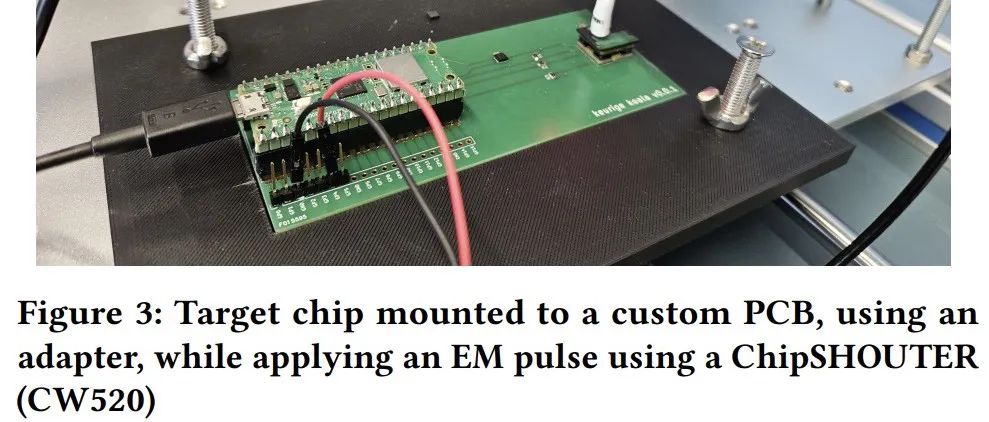

本文介绍了荷兰研究人员通过发掘Replay Protected Memory Block(RPMB)的安全缺陷,实现了对一些不允许普通用户随意覆盖重写的关键日志记录的修改。RPMB是一种在闪存中常见的受保护存储区域,允许读取但写入需要特定的权限和HMAC。攻击者通过故障注入攻击技术,尤其是电磁脉冲故障注入(EMFI),在不知道HMAC密钥的情况下,绕过了RPMB的写入authentication机制。研究人员假设攻击目标eMMC可以被完全控制,使用ChipSHOUTER电磁脉冲故障注入设备,结合私有通信命令和JTAG设备提取eMMC固件,实现了对eMMC的干扰。通过自动化测试流程和逆向eMMC固件,研究人员定位到了RPMB authentication的核心检查函数,并发现该函数的脆弱之处。利用EMFI在特定时间干扰eMMC的MCU,成功破坏了rpmb_check_hmac过程。实验结果表明,攻击只改写了RPMB,未对eMMC存储的其他数据产生副作用。

洞源实验室 2024-06-14 20:02:45

本文深入分析了由DEVCORE团队发现的PHP CGI在Windows平台上的远程代码执行漏洞CVE-2024-4577。该漏洞利用了Windows系统的Best-Fit字符编码转换特性,允许攻击者构造特定请求绕过安全限制。受影响版本包括PHP 8.3 < 8.3.8、PHP 8.2 < 8.2.20和PHP 8.1 < 8.1.29。文章提供了漏洞复现方法,包括利用php://input流接收POST请求实现RCE的详细步骤。同时,文章还回顾了PHP的SAPI实现方式,解释了PHP-CGI的CGI和FastCGI模式,以及CVE-2012-1823的历史漏洞。漏洞原理部分详细阐述了Windows Best-Fit特性在安全上的潜在风险,以及如何通过%ad字符绕过安全机制。文章最后分析了PHP官方的修复措施,包括对0x80以上字符的限制,以及如何关闭cgi.force_redirect配置以绕过限制。建议用户尽快升级到安全版本或关闭php-cgi的使用,以防止潜在的安全风险。

儒道易行 2024-06-14 20:00:56

本文主要介绍了在域攻防渗透过程中如何搜集敏感文件和配置文件。文章首先提到使用dir命令搜集包含特定关键词的文件,如密码、配置、用户名等。接着,作者介绍了如何使用type命令查看文件内容,并利用for循环结合type命令来搜集含有敏感信息的文件。此外,还提到了findstr命令,用于在文件中搜索包含特定字段如'user'、'pass'的文本。文章最后强调了免责声明,明确指出使用该技术造成的任何后果由使用者自行承担,作者不负责。同时,还提到了转载声明,要求转载时必须保持文章的完整性,包括版权声明等。作者还提供了多个平台的链接,包括CSDN博客、微信公众号、个人博客、先知社区和FreeBuf,以便读者获取更多信息。

儒道易行 2024-06-14 20:00:56

本文介绍了一种利用Go语言实现的AV/EDR(反病毒/终端检测与响应)绕过技术,即通过将恶意shellcode隐藏在图片文件中,实现免杀效果。具体步骤包括:首先生成64位的Java shellcode,然后将其嵌入到Go语言编写的程序中;接着将shellcode注入到一张图片里,并将该图片上传至具有Web服务的网站上;最后,通过修改Go程序中的远程地址,实现上线测试。文章还提到了如何将Go程序编译成exe文件,并成功绕过360和火绒的静态及动态查杀。作者在文中谦虚地表示文笔和措辞尚需提高,并恳求读者的指导。同时,文章明确免责声明,指出使用文中信息和技术造成的后果由使用者自行承担,作者不负责。此外,文章还包含了转载声明,要求转载时必须保留文章的完整性,未经允许不得用于商业目的。

骨哥说事 2024-06-14 19:59:36

本文分享了绕过Web应用防火墙(WAF)实现跨站脚本(XSS)攻击的基本思路。文章首先介绍了CloudFlare WAF作为代理服务器的设置,并指出在未设置规则前,WAF会检查恶意用户代理,例如sqlmap。作者建议使用开发人员工具或User Agent Editor插件来模拟常规浏览器的请求,以绕过WAF的检测。此外,文章还讨论了IP阻止规则和使用VPN绕过IP封锁的策略,尤其是针对特定国家/地区的规则。文章进一步探讨了XSS的基本测试方法,包括使用不同标签和事件处理器来绕过WAF规则。作者提到了Portswigger整理的XSS绕过备忘录,强调了多种标签和事件处理器的组合使用。最后,文章指出虽然这些技术是基础,但足以应对一些常见的WAF障碍,并提醒读者随着WAF技术的进步,绕过WAF将变得更加困难。

wulala520 2024-06-14 19:40:48

最近遇到了这个情况360的mssql,找了一下bypass ,搞了搞CLR

实战安全研究 2024-06-14 19:17:51

本文记录了作者在获得目标授权的情况下进行的渗透测试过程。作者首先通过佛法搜索域名获取子域名信息,并利用dirsearch工具进行目录扫描,发现了Druid服务的弱口令。通过尝试默认的admin/admin账号成功登录后台,获取了SESSIONID。接着,作者在前台页面发现了一个任意文件下载漏洞,通过构造特殊请求成功下载了系统文件。在后台,作者通过抓包分析发现了SQL注入漏洞,并使用sqlmap工具进行测试。此外,作者还发现了后台登录页面存在暴力破解的可能,通过burpsuite工具成功爆破获得密码。尽管未发现更多漏洞,但作者总结了本次渗透测试的经验,认为通过工具辅助可以快速挖掘漏洞,强调了渗透测试的效率和工具的重要性。

剑客古月的安全屋 2024-06-14 18:57:01

app安全-关于壳,你知道哪些知识

华为安全应急响应中心 2024-06-14 18:10:22

呼啦啦安全 2024-06-14 18:00:35

因为 CommonsCollections4 除 4.0 的其他版本去掉了 InvokerTransformer 继承 Serializable,导致该方法无法序列化。\\x0d\\x0aCC4链中可以用TransformingComparator来代替

起凡安全 2024-06-14 17:59:21

本文介绍了如何使用JSRPC技术实现前端加密的自动化破解。JSRPC是一种远程调用协议,它允许本地代码调用浏览器中的JavaScript加密函数,从而省去了逆向JavaScript和环境搭建的复杂过程。以人人网为例,文章详细描述了加密参数的获取和加密函数的定位过程。首先,通过分析发现appKey是固定的,password为md5加密,callId是时间戳,关键的sig值需要通过加密函数获得。文章接着展示了如何编写服务端代码,用以接收待加密的字符串并调用浏览器进行加密,然后将结果返回。此外,还介绍了如何通过浏览器开发者工具的Overrides功能注入WebSocket客户端代码,实现与服务端的通信。最后,文章提供了一个使用Python和Flask创建的web服务示例,该服务可以接收加密请求并调用WebSocket服务进行加密,从而实现自动化加密。文章还提到了Sekiro RPC框架,这是一个多语言、分布式的服务发布平台,允许通过编写handler将功能发布到API市场,并通过RPC方式使用。

二进制空间安全 2024-06-14 17:40:58

Autosploit是一款结合了Shodan和Metasploit Framework的开源自动化渗透测试工具,旨在提高安全研究人员和渗透测试人员在发现和利用网络漏洞方面的效率。用户可以定义搜索查询,通过Shodan API搜索匹配的IP地址,然后利用Metasploit的漏洞利用模块自动攻击目标。使用前需在Kali Linux上下载并安装Autosploit及其依赖组件,如shodan和blessings,之后通过python autosploit.py启动工具。在启动过程中,若Apache和postgresql服务未运行,系统将提示启动。用户需选择使用默认模块或fuzzers,并输入Shodan API密钥以进行操作。输入API密钥后,用户可以查看帮助屏幕并输入特定的系统类型进行搜索。Autosploit会利用Shodan搜索并显示潜在目标,并将结果保存至文件。最后,用户通过配置Metasploit来利用这些目标,执行渗透测试。

探险者安全团队 2024-06-14 16:49:33

机器信息lame状态退役系统linux技巧ftp服务器 vsftp 2.3.4 以及smb samba 3.0

SecurityBug 2024-06-14 16:01:50

Bug Bounty Bootcamp The Guide to Finding a\\x0d\\x0aWeb Vulnerabilities 国外网站的信息收集方法

小羊安全屋 2024-06-14 13:50:13

小菊花实验室 2024-06-14 12:41:02

应急响应中大家总是排查不干净,碰到屡次自启的进程,或者明明已经查杀掉了,但还是会自启

AI与网安 2024-06-14 10:22:02