专栏名称: TimelineSec

| 安全圈必备公众号之一!专注于最新漏洞复现!内含漏洞时间线工具靶场等干货!记录每一个漏洞,捕捉安全的每一瞬间! |

目录

相关文章推荐

|

玩物志 · 瑞幸涨价,「背刺」返乡打工人 · 昨天 |

|

刀法研究所 · 喜茶暂停接受事业合伙申请;东风、长安或将联合 ... · 22 小时前 |

|

MINISO名创优品 · 【上新通知】迪士尼米奇“趣享生活”系列上市 · 2 天前 |

|

中核集团 · 新春走基层 | 媒体镜头下的中核坚守者 · 2 天前 |

|

中核集团 · 中核集团各系统召开2025年度工作会议② · 3 天前 |

推荐文章

|

玩物志 · 瑞幸涨价,「背刺」返乡打工人 昨天 |

|

刀法研究所 · 喜茶暂停接受事业合伙申请;东风、长安或将联合重组;哪吒汽车计划融资40-45亿元... | 刀法品牌热讯 22 小时前 |

|

MINISO名创优品 · 【上新通知】迪士尼米奇“趣享生活”系列上市 2 天前 |

|

中核集团 · 新春走基层 | 媒体镜头下的中核坚守者 2 天前 |

|

中核集团 · 中核集团各系统召开2025年度工作会议② 3 天前 |

|

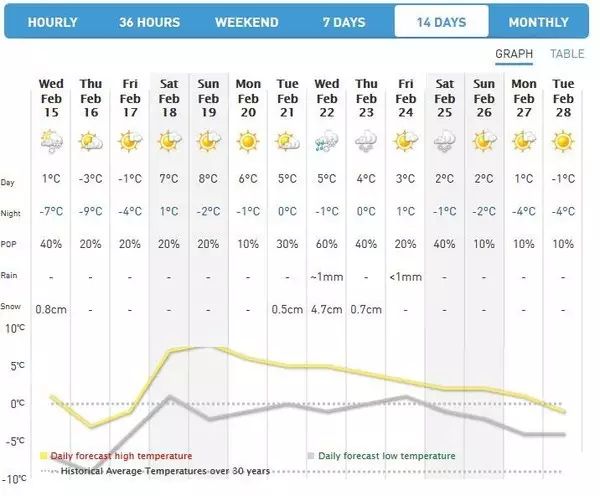

加拿大约克论坛 · 这就是多伦多!天气像坐过山车:周五0℃,周六飚到11℃!!! 7 年前 |

|

正午故事 · 烹屌 | 正午 7 年前 |

|

坦桑尼亚华人百事网 · 坦桑尼亚每日简讯05.04周四 7 年前 |

|

女权之声 · 从林奕含到阿廖沙,不是每个性侵受害者都能大声呼喊 7 年前 |

|

半月谈 · 【公考】申论想上70分?你要这样组织答案 7 年前 |