本周关键词

▼

云滴血 | 加密算法破解 | 俄罗斯

黑客

| 朝鲜黑客

网络嫁祸 | 奇葩窃密手法

上周刚开始,细心的网友在中学教材中发现了一个黄色链接,带领全国网友一起欢快地开起了 “黄皮校车”。

1. 中学教材现黄色网站 人教社回应遭网友质疑

据微博网友爆料,自己发现人教版高中语文选修教材《中国古代诗歌散文欣赏》中有一个历朝诗歌欣赏的网站推荐,该网友想进入学习,谁知搜索该网址后,竟看到了不堪入目的淫秽

色情

画面。

很快,人民教育出版社就在其官方微博发布了一条声明,称原因已查明,系网页内容遭到篡改,已向网络监管部门做了举报。然而此说法却立即引来网友质疑。一位网友告诉雷锋网宅客频道:

人民教育出版社的官方声明描述并不准确。所谓网页篡改应该是网站的所有权是你的,遭遇了黑客攻击或是利用网站漏洞等特殊手法将内容强行更改。而如今是人教社已经丧失了该网站(域名)的所有权,对方购买了该网站(域名)。

前者是别人在你房间乱写乱画,后者是该房间被你弃置,别人买下后,在自己的房间里乱写乱画。

根据该网友的域名信息查询结果,教材上使用的 “meansys.com/*” 域名于前不久刚刚被创建,联系人和人教社官方网站域名注册信息毫无关联,看起来更像是个人注册。很快又有其他网友反映,该网站域名系几年前因资金问题关闭的 “敏思博客”。

如果网友所述情况属实,则真实的情况可能是这样的:多年前,人民教育出版社的工作人员使用了一个敏思博客上的网页链接,作为诗歌鉴赏推荐内容。其后人教社一直没有对该链接的有效性进行审查,2011 年敏思博客关闭后,该链接就进入了长达数年的失效状态。直到 2017 年 1 月该网站域名被另一个人购买注册,并用于运营淫秽

色情网

,此链接才重新被网友发现。

消息一出,网友纷纷感慨:“书中自有颜如玉,老师诚不欺我!”

俄罗斯黑客从未消停,毕竟是战斗民族。然而最近一则消息依然让人听了觉得有些吓人:

3/4 的

勒索软件

都是 “说俄语的人” 做的!

光是看到标题就不禁让人联想到这霸气十足的画面:

2. 战斗民族的黑客又来吓人:3/4 的勒索软件都是 “说俄语的人” 做的!

还记得雷锋网发过一篇《深度 | 和

木马

撕 X 的三场战役》吗?腾讯反病毒实验室安全研究员刘桂泽曾在采访中告诉雷锋网:

“你有没有发现,所有勒索软件都屏蔽了俄语和俄罗斯的机器,这说明:要么是俄罗斯干的,要么就是容易被俄罗斯砍杀,因为有卡巴斯基。”

这一说法又添新证据了,据外媒 softpedia 报道,75% 的勒索软件都是由说俄语的网络罪犯搞出来的——人家还说得特别委婉,不是俄罗斯黑客,而是 “说俄语的网络罪犯” 哟!

雷锋网还发现,这事居然是卡巴斯基捅出来的,真是帮理不帮 “亲”。

据卡巴斯基实验室的勒索软件高级分析员 Anton Ivanov 表示,

过去一年中,该公司发现的 62 个加密勒索软件家族中,47 个由俄罗斯人或说俄语的人开发。

“这个结论是基于我们观察网络上的地下论坛、控制基础设施等得来的。很难说为什么这么多勒索族谱有俄罗斯血统,

可能是因为俄罗斯和周边国家有很多受过良好教育,会熟练代码编写的作者吧!

” 卡巴斯基的分析员这么说。

因为俄罗斯程序员多所以四分之三的勒索软件都是他们写的,这个逻辑好像听起来有点怪怪的。果然不久就出现了 “情节反转”:

3. 黑客嫁祸俄罗斯被揭穿:连俄文都写错了!

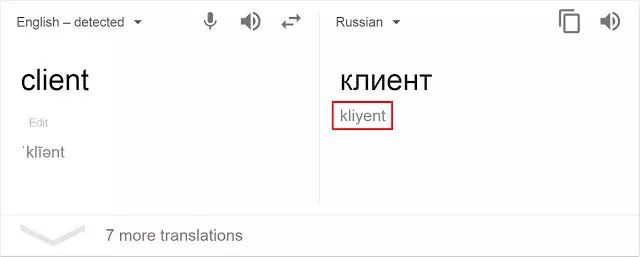

有研究人员最近得到了几份恶意软件样本。发现里面虽然有许多俄文,但是许多语句看起来狗屁不通,

许多单词都牛头不对马嘴,看起来像是有人故意用翻译软件将语言翻译成俄文的

。

举个例子,在恶意软件样本中有一个这样的词:“kliyent2podklyuchit” ,分析人员用逆向工程翻译成英文就是:“client2connect"(客户端连接)。眼尖的分析人员一下就看出端倪,真正的俄罗斯本地人绝不会用 “kliyent” 这样的单词!在实际当中,说俄语的人通常会使用 “client" 或者”Klient",但绝不会用蹩脚的 “kliyent"。

经过分析他发现,很可能是嫁祸者在使用在线翻译工具,将软件语言翻译成俄文时,犯了一个错误,他把俄文底下的发音误认为是单词了。

这就好比嫁祸者把 “client” 翻译成中文 “ kehu (客户)”, 然后想当然地认为中国的开发者会用 “ kehu ” 来表示客户端一样,实际上我们的开发者并不会这么去做。

分析人员发现,类似的错误比比皆是,由此可以断定,有人故意使用俄罗斯语言以嫁祸他人或者混淆视听。通过对此次恶意软件样本进行分析,已有一定技术性证据表明该次攻击活动和一个叫做 “Lazarus Group” 的黑客组织有关。

Lazarus Group 可大有来头。据雷锋网了解,该组织至少自 2009 年就开始活动,且多年来一直在对韩国及美国的各政府机构及私人组织发动各类攻击。2014 年索尼电影娱乐公司遭遇攻击;2016 年孟加拉中央银行 8100 万美元被洗劫;前不久发生的一起针对波兰多家银行的恶意软件攻击事事件,这些都和他们有关。

甚至有研究人员通过分析该组织的作息规律,竟发现他们疑似是来自朝鲜的黑客组织。不过这年头只有掌握充分证据才能下结论,否则可能又会出现更高明的嫁祸。

最近各种脑洞大开的奇葩黑客手法层出不穷,比如:

4. 黑客通过控制麦克风窃取超过 600GB 的数据

研究人员曝光了利用麦克风窃取情报的网络间谍行动。攻击者从大约 70 个目标窃取了超过 600 GB 的数据,这些目标包括了关键基础设施、新闻媒体和科研机构。攻击者首先向目标发送钓鱼邮件,恶意程序隐藏 Microsoft Word 文档中,一旦感染目标之后利用恶意程序控制设备的麦克风去记录对话、屏幕截图、文档和密码。

收集的情报上传到

Dropbox

账号。研究人员根据其使用麦克风和 Dropbox 而将这一行动称为 Operation BugDrop。大多数被感染的目标位于乌克兰,其余目标位于沙特和澳大利亚。

好了上面这个是依靠控制麦克风来窃取数据,下面来看一个更奇葩的招式:

5. 窃取敏感信息新招数:将硬盘闪烁和耳机变成突破口

黑客们通常都神通广大,但它们攻破严密的防御多数还是靠代码这一武器,不过现在有一批大牛要上天了,他们居然能从台式机上闪烁的 LED 灯搜集到敏感信息。

借助能 “偷数据” 的

无人机

,研究人员录下了电脑上闪烁的 LED 灯,这些闪烁在他们手中成了摩尔斯电码,借助这些看似无规律的闪烁,研究人员们成功拿到了电脑隐藏的秘密。

据悉,发现这一 “惊天秘密” 的是来自以色列本 · 古里安大学的一个研究团队。他们表示

我们发现硬盘上的 LED 指示灯是个很好的突破口,它每秒最多能闪烁 6000 次。因此,黑客可以借助这些闪烁远程获取数据,数据传输速度虽然不快,但半小时就能传输 1MB。有时候,1MB 的敏感信息就能产生巨大的破坏了。”

不过,他们也敬告一些不安好心的人,想通过这种方式黑掉别人的电脑并不容易,拿无人机录下电脑上 LED 灯的闪烁连个开胃菜都算不上。因为攻击者首先要通过 USB 或 SD 卡将恶意软件植入目标系统,这样无人机才能搜集到有效信息。

最近两天大新闻不断,

6. Google 震惊密码界,攻破了网络加密的基石 SHA-1 算法

在美国的 2 月 23 日,Google 在密码学领域干了一件大事,它宣布了一个公开的 SHA-1 算法碰撞方法,将这种算法攻破了。这也是对曾经在密码学中最流行的 SHA-1 算法宣判死亡。

公司研究人员在博文中称,有足够的计算力(其中一个阶段就花 1 个 GPU 大约 110 年的计算)就能实现碰撞,有效地破解算法。

其实在之前,大家就知道这是可能的,但没人这么做过。而 Google 之所以要那么做,很可能是因为它想结束争论,因为放弃 SHA-1 也是花了行业人士不少时间和精力的,而且不是每个人都想这么做。如果直接破解了它,就能给反对的人致使一击,快速结束战斗。

雷锋网了解到,Chrome 早在 2014 年就开始对 SHA-1 加密的网页进行警告,Firefox 和微软的 Edge 和 IE 也迅速跟进了。虽然现在来看,整个事件的影响不会很大,但我们应该庆幸的是,行业的进步很快,迅速弃用了原来的加密方式,否则现在来看就危险了。

不过和下面这件事相比,Google 破解 SHA-1 算法这件事简直就不是新闻:

7. 数百万网站数据泄露长达数月,这也许是史上最大的云安全事故

昨日(2 月 24 日),一个可能影响互联网为之一颤的

漏洞

轰然出现,知名云安全服务商 Cloudflare 被爆泄露用户 HTTPS 网络会话中的加密数据长达数月,受影响的网站预计至少 200 万之多,其中涉及 Uber、1password 等多家知名互联网公司的服务。

据雷锋网了解,Cloudflare 为众多互联网公司提供 CDN、安全等服务,帮助优化网页加载性能。然而由于一个编程错误,导致在特定的情况下,Cloudflare 的系统会将服务器内存里的部分内容缓存到网页中。

因此用户在访问由 Cloudflare 提供支持的网站时,通过一种特殊的方法,可以随机获取来自其他人的会话中的敏感信息。这就好比你在发邮件时,执行一个特定操作就能随机获得他人的机密邮件。虽然是随机获取,可一旦有心之人反复利用该方法,就能积少成多就能获得大量私密数据。

听起来是不是有些像当年席卷整个互联网的心脏滴血漏洞? 因此也有网友称此次漏洞为 “云滴血”。

可怕的是,该漏洞自首次被 Google 公司的安全人员发现,至今已有好几个月。也就是说,在这一期间甚至是在这之前,很可能有不法分子利用该漏洞,造访了所有 Cloudflare 提供服务的网站。而 Cloudflare 服务的互联网公司数量众多,其中不乏我们所熟知的优步(Uber)、OKCupid、Fibit 等等。

漏洞最初是由谷歌 Project Zero 安全团队的漏洞猎人(国内称白帽子)塔维斯 · 奥曼迪发现的,当时他在谷歌搜索的缓存网页中发现了大量包括加密密钥、cookie 和密码在内的数据。于是他很快告知 Cloudflare , Cloudflare 派出团队来处理此事,结果发现导致问题的几个重要操作分别发生在数天和数月之前。

有趣的是,漏洞发现者奥曼迪在帖子中特别提到,Cloudflare 的漏洞赏金最高只奖励一件 T 恤。因此有网友开玩笑地表示:

“据说是 Google 的人先把这个问题报告给 Cloudflare , 但只被奖励了一件 T 恤,然后就在推特公开。”