2024-05-06 微信公众号精选安全技术文章总览

洞见网安 2024-05-06

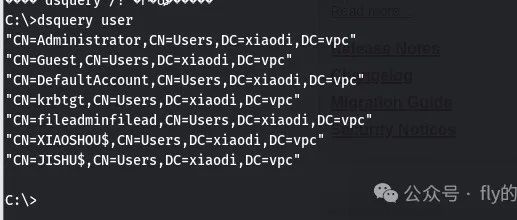

fly的渗透学习笔记 2024-05-06 22:06:51

敏感内容

闲聊趣说 2024-05-06 20:50:41

本文介绍了在挖掘基于CS架构软件漏洞时,如何处理服务端开启的HTTP服务以及客户端与服务端之间的自签名证书验证问题。由于客户端可能不会读取系统代理变量,且使用自签名证书,导致无法通过常规代理工具进行流量抓取。文章提出使用Windows平台的proxifier工具,将客户端流量导入到mitmproxy代理中。mitmproxy支持自签名证书,并且可以导出服务端证书和私钥,使用特定工具将pfx证书转化为pem格式,然后加载到mitmproxy中。通过这种方式,可以成功地解密并抓取客户端与服务端之间的加密流量,为网络安全研究提供了有效的解决方案。

红蓝攻防研究实验室 2024-05-06 19:53:22

本文介绍了Cloudflare Tunnel这一内网穿透工具,它可以将本地或内网服务安全地暴露在公共互联网上,相比其他工具具有更好的安全性和性能。文章提出了使用Cloudflare Tunnel隐藏C2服务器的方法,即利用Cloudflare CDN域名作为上线监听,然后将请求转发到真正的C2服务器。该方法不仅可以隐藏域名和IP地址,还能绕过一些安全限制,适用于某些企业内网环境。文章详细描述了域名配置、SSL证书申请、CS配置、cloudflared tunnel安装和配置等步骤,并强调了使用过程中需要注意的问题,如证书匹配和域名一致性。最后,文章强调了网络安全的重要性,提醒读者不要将所学知识用于非法行为。

鬼麦子 2024-05-06 18:22:34

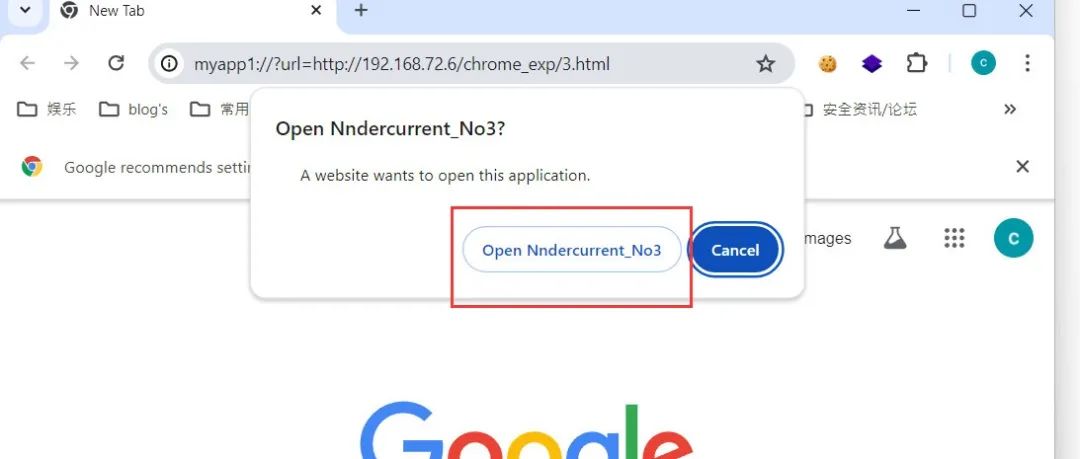

本文主要讨论了在Windows客户端应用程序中挖掘内嵌Chrome版本和沙盒开启情况的方法。作者强调了各大厂商应自查客户端内嵌的Chrome版本和沙盒状态,并指出低版本的Chrome可能导致的远程代码执行(RCE)漏洞。文章详细描述了使用ChromeProcExp.exe和特定漏洞利用网页来判断Chrome版本和利用漏洞的过程。此外,还讨论了如何通过Electron框架开发的应用程序中的伪协议和客户端JS接口进行漏洞挖掘。作者提供了一个Electron代码示例,说明了如何通过注册表注册伪协议,并利用该协议打开特定页面。文章还提到了如何寻找客户端JS接口,并通过实际例子展示了这一过程。最后,作者强调了在挖掘过程中,除了RCE漏洞,还可能发现其他类型的安全漏洞,如任意文件读取、UXSS和信息泄露等,并指出这些漏洞在Windows、macOS和Android平台上也同样存在。

知黑守白 2024-05-06 17:40:52

本文介绍了MetaCRM客户关系管理系统中的一个任意文件上传漏洞。该漏洞可能导致攻击者上传恶意文件,进而实施远程代码执行、访问敏感数据等危险操作,对系统安全构成严重威胁。文章提供了网络测绘方法、漏洞复现步骤,以及修复建议。建议包括验证文件类型和大小、安全处理文件名、设置存储位置和权限、进行安全扫描、实施输入验证、CSRF保护、安全域设置和日志记录等措施,以有效防止恶意文件上传带来的安全风险,确保系统的安全性和稳定性。

Adler学安全 2024-05-06 17:37:30

本文介绍了CVE-2024-4257漏洞的详细信息。该漏洞是蓝网科技临床浏览系统中的一个SQL注入漏洞,影响版本为≤1.2.1。漏洞允许未经身份验证的攻击者通过注入恶意SQL代码来获取数据库中的信息,甚至可能获得服务器系统权限。文章提供了漏洞复现的POC,并建议将系统或软件更新至最新版以修复漏洞。

Adler学安全 2024-05-06 17:37:30

本文介绍了CVE-2024-4040漏洞的复现过程。该漏洞是CrushFTP服务器端模板注入漏洞,影响版本包括CrushFTP v10 < 10.7.1、v11 < 11.1.0以及v7、v8、v9全版本。攻击者可以利用该漏洞绕过身份验证,获得管理访问权限,泄露敏感信息或执行代码。文章中提供了漏洞复现的POC,包括获取cookie和读文件的操作。此外,还提供了一个Python脚本用于批量检测该漏洞,并给出了官方的修复建议,即升级至最新版本。

网络技术联盟站 2024-05-06 16:18:22

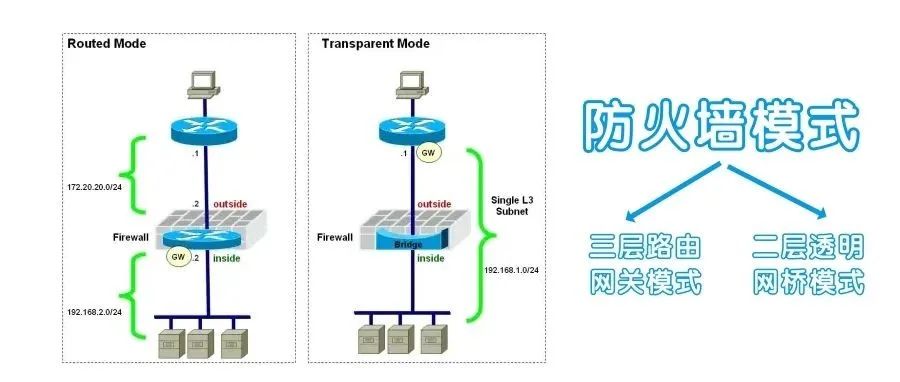

文章详细介绍了防火墙作为网络安全设备或软件的多种功能和部署模式。防火墙通过访问控制、流量监控、地址转换、虚拟专用网络(VPN)和应用层过滤等手段,监控、过滤和控制网络流量,保护计算机网络免受未授权访问和恶意攻击。文章重点探讨了两种常见的防火墙组网模式:三层路由网关模式和二层透明网桥模式。三层路由网关模式在网络层对数据包进行过滤和转发,具有高灵活性和安全性,但可能影响性能且配置复杂。二层透明网桥模式在数据链路层工作,实现透明性,提高网络性能,但安全性和应用范围有限。文章还提供了Cisco ASA防火墙在两种模式下的配置示例,并讨论了选择防火墙时应考虑的因素,包括网络规模、安全需求、性能要求、现有网络架构以及成本和管理。

安全无界 2024-05-06 14:29:11

本文记录了一次授权渗透测试的过程。测试者拿到目标站点后,首先尝试通过爆破和万能密码登录系统,但未成功。随后,测试者观察了API接口,并尝试拼接接口以寻找未授权访问的漏洞,但一开始并未找到。测试者注意到登录报文中的中间目录,并根据此找到了一个可未授权获取系统用户信息的接口。利用该接口生成的用户ID规则,测试者成功撞库并发现多个用户使用弱口令。最终,测试者利用这些弱口令账号成功登录了系统。

T0daySeeker 2024-05-06 09:58:28

技术修道场 2024-05-06 09:29:08

本文介绍了RIP(Routing Information Protocol)协议,一种常用的内部网关协议。RIP协议主要用于小型网络的路由信息传递,将数据包指引到正确的目的地。通过交通警察和指示牌的比喻,解释了RIP协议的作用和原理。文章还提供了一个RIP路由表的示例,以及如何配置RIP协议的具体步骤和示例命令。尽管RIP协议具有快速收敛等优点,但也存在跳数限制和环路问题等局限性。总的来说,本文是对RIP协议的全面介绍,适合作为网络安全学习者的参考资料。

TKing的安全圈 2024-05-06 09:20:33