黄正实在是个“能折腾”的人。

安全圈从不缺少关于黄正的报道,但头衔每次都不尽相同:

起初,他是“百度最牛鉴黄师”“资深安全工程师”;2016年,变成了“MSRC全球贡献第八”“微软漏洞中国第一人”;到了2017年,则是“极棒2017智能门锁破解者”“OFO破解团队负责人”——领域内可以接触到的方向,黄正都一一尝试,并且成绩斐然。

生活中的黄正同样“能折腾”,只不过有点另辟蹊径:早年的他留下了“把老婆培养成黑客”的传奇事迹;如今,他喜欢上了种花养鸟,在阳台上搞起了小菜园,引得同事吐槽“提前养老”。

所以,他到底在“折腾”些什么?他又为什么要这么做?

“人总是要接触些新鲜事物的,而且我喜欢折腾,我有好奇心。”

黄正回答道,言语间带着浓重的乡音,“你知道南方人普通话一般都不好,我在乡下上的小学,启蒙老师口音也这样,我能达到普通话的水平已经不错了。”

离乡多年,黄正的口音依然没变——无论是生活还是安全事业,湖南都是他的起点。

“他们是怎么做到的?”

十多年前,黄正第一次体会到什么叫“心血付诸东流”。

彼时,刚刚接触到电脑的黄正沉迷于《传奇》和《冒险岛》,时常通宵上网,是个不折不扣的“网瘾少年”。

这天,他和往常一样登录账户,但莫名其妙地,游戏界面竟荡然一空,辛辛苦苦攒下的装备尽数被盗——在“人民币玩家”的概念尚未出现的当时,装备失窃对于玩家造成的打击是毁灭性的。

灰心丧气之余,一阵强烈的荒谬感涌上黄正心头:

“辛苦这么久,换来的不过是会被瞬间抹杀的武器、衣服......这么玩下去有什么意义?”同时产生的还有好奇,“黑客是怎么做到把别人的帐号盗走的?”

从此之后,黄正一头钻进了信息安全的世界:

《黑客X档案》《黑客防线》《黑客手册》等杂志成了他的必备读物,中学期间,能够读懂的、仅占篇幅10%的小技巧,被他拿来反复演练。自学编程之后,水平更是突飞猛进,“只要有了编程基础,入门很快,甚至只要三十分钟。”

不过,黄正还是隐隐感到担心:“学习到的入侵、破解、漏洞利用,这些毕竟是违法违规的,被逮到、或者国家出台法律法规严打怎么办?”

基于稳妥的考虑,高考后,他选择了西安电子科技大学的王牌专业:微电子专业。

“我认为微电子是科技的最前沿,毕业后能做集成电路、设计制造芯片——CPU就是个典型,主板上大大小小的黑块都是集成电路。”

事实证明,黄正自以为的最优解,和他的初衷南辕北辙:微电子太过于“高精尖”了,别说学习,常人光是听听都如堕云雾。

“微电子学专业偏理论物理和材料物理,研究的是控制电子流向以造出微小电子元器件。看不见、摸不着的,对我来说没啥意思。”

黄正这样评价自己的专业,与此同时,他的安全技术却渐入佳境:到了大四,中学时仅能理解10%的杂志,他已经全部读懂了。

“还是做安全有意思些。”

与之前不同的是,他已经渐渐懂得了安全的“行规”:

彼时,他已能够自如往来于学校教务系统的数据库,帮助同学提前查分,但从不“越线”私自更改成绩。

“想想以前做的事情,要么有可能被抓起来打一顿,要么可能会进公安局吃馒头——无知才会胆子大,现在我是不会再做了。”

兜兜转转下来,不经意间,那个来自郴州乡村的少年,渐渐成长为一名合格的安全人才。进入安全行业,已是必然。

“对现状不满,那就去改变它”

黄正进入百度后的第一份工作是“鉴黄师”。

这个外界看来噱头十足的职业,其实是恶意网站检测相关的开发工作。

“网民在百度上搜索一个关键字,点击其中的搜索结果,就会跳到第三方的网页。2010年开始,我的职责是检查第三方网站的安全性,如果网站会导致网民的电脑中病毒,我们要把它从百度搜索结果中屏蔽掉。”

2011年正是网页挂马极度泛滥的时期,新闻网站、游戏网站,甚至政府网站都是黑客攻击挂马的目标。

网民一旦与这样的网站“遭遇”,电脑就变成了黑客的肉鸡,造成的危害十分严重。

而对绝大多数中国网民来说,百度是互联网世界的入口——调查显示,2011年,国内百度搜索引擎使用率已近八成。

因此,“自净”不仅关系到百度自身,更关系着中文互联网的大环境。“入口”把好关,互联网世界便能多几分安全和清净。

但巨大的体量带来了更大的技术难度。黄正自己统计了一下,每天多的时候要屏蔽五百万个链接。

“挂马只是恶意网页类型中的一种,互联网上存在钓鱼、诈骗、色情、赌博等安全威胁,百度的网页库收录了互联网数百亿的网页,要尽可能地把这些网页检查出来,还是很有挑战的。”

“黑产是极为猥琐的。”黄正这样描述道,“他们会想尽一切办法来逃避我们的检测——因为在我们的系统里多待一分钟,他们就能得到网民的流量,就有可能获利。”

让黄正欣慰的是,在恶意网页检测方向,百度一直维持着不错的检测率和极低的误报率。

然而他并不满足。

研发检测引擎屏蔽恶意网站在黑产的生态链中只是很小的一环,黄正更希望对黑产的源头进行控制,直接打击黑产从业者。

近两年,百度安全向全国各地的公安部门提供黑产、黑客类案件线索,配合公安部门侦查,已经成功抓捕了上千名犯罪嫌疑人。

与此同时,百度安全实验室也频频亮相媒体揭露黑产,黄正则以“资深安全专家”的身份普及相关的安全知识。

媒体评价,打击黑产已经成为百度安全实验室的“常态”,“这届百度安全实验室有点忙”。

“黑产附着在我们的产品上,不仅危害我们的业务,有可能会对网民造成伤害。如果把这些毒瘤打掉,我们的产品的生态也会变得更好。”

黄正说,“我现在有很大一部份精力花在协助各业务部门对抗打击黑产上,近几年也取得了不错的成绩。”

“别人能做到的,我也能做到”

恶意网页检测,说到底还是偏工程。而黄正,更希望从事的是更“安全”的工作。安全团队X-Team的成立,恰恰为黄正提供了契机。

“X-Team这个名字起得很随意,当时的想法是,就像X战警,每个人都有不一样的超能力。

当时由百度云安全部首席架构师兼任团队负责人牵头,吸引各种的人才进入我们的团队,有做安卓漏洞挖掘的、渗透测试的、恶意软件分析的......”而黄正,选择了浏览器漏洞挖掘。

对黄正来说,这样的角色转换完全是从零开始,挑战性极强。

“友商的安全研究团队能把这个方向做起来,那我觉得我们也可以。”黄正说。

百度提供的良好研究环境,给了他足够的时间。他给自己定下了目标:半年内,掌握浏览器漏洞挖掘方法,挖出一个浏览器漏洞。

接下来便是辛苦而一无所获的三个月:

“可参考的资料非常少,拿到资料,还要参考开源的项目——可是这些项目又是用各种不同的语言写成的,要去思考怎么吸收它的精髓......”

黄正甚至有点绝望。

大约在第四个月,黄正的Fuzz系统找到了一个极好利用的IE11 类型混淆漏洞。精简完样本POC、向微软提交漏洞的那一刻,他终于长出了一口气。

直到此时,在浏览器漏洞挖掘方向,黄正仍然像个笨拙的学徒。

出人意料的是,通过对微软、Google、苹果的浏览器不懈的研究,到了2015年,黄正向微软提交的漏洞达到6个,在MSRC排行榜上居第61位。2016年,这个名次变成了世界第八,中国第一。

这个曾经对浏览器一窍不通的“外行”,成为了“微软漏洞中国第一人”。

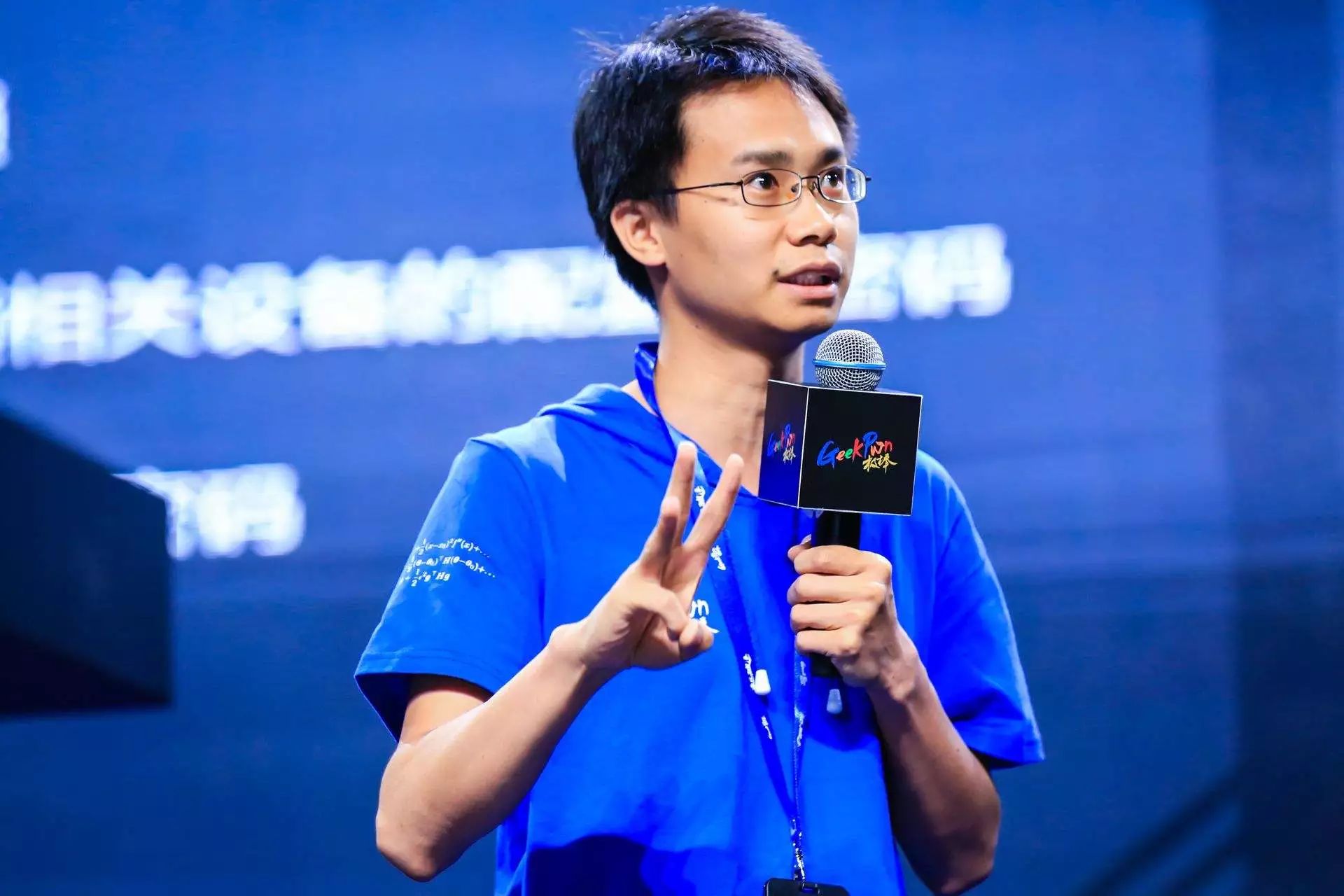

等到2017年,黄正再次亮相时,已是GeekPwn的舞台。这一次,他成了智能门锁破解者。

“破解的话,很简单。整个过程应该不需要 5 分钟。”黄正在现场的这句话,被收录于央视《我是黑客》纪录片中。

破解门锁、破解OFO小黄车.......黄正却告诉我们,智能硬件并非他的主要研究方向。

“其实是随着团队不断扩大,我们需要关注的点越来越多,除了浏览器,我们现在的方向还有:渗透测试、恶意软件分析、移动端漏洞挖掘与利用、物联网安全、僵尸网络攻击溯源、黑产打击。”

至于让他再度成名的智能门锁漏洞挖掘,其实“就是觉得好玩”:

“有个同事的家就是这个门锁,我们就想到会不会有什么风险,索性买来一把锁拆开,花了一段时间分析,发现了一个重大漏洞。OFO小黄车破解项目也是,并不是我们专门去研究,而是觉得这些物联网设备可能存在问题。”

研究出的漏洞也被证明危害极大,黑客只需要把一个无线设备放在地铁站附近,就可以远程把OFO小黄车车锁刷成自定义的ROM,完全控制附近所有OFO小黄车的车锁。

“我们希望先于黑客发现这些漏洞和风险,在被黑客利用之前,联合共享单车厂商一起解决问题,提升产品的安全性。”

“最近我们也在做无人驾驶安全,这些新的方向都很有挑战。”

黄正介绍,“百度安全实验室提供了很好的研究环境,我们的同学能在各个领域进行尝试、研究、成长。像无人驾驶这个方向,我相信来未来无人驾驶肯定能上路,我们能为这个行业的安全做贡献,工作起来就非常有激情。”

“我相信别人能做的,只要我全身心参与进去,我也能。”这是黄正对自己数次转型的总结。

黄正就是这么“折腾”着,并将一直这么“折腾”下去。

他说,他们是怎么做到的——这是好奇;

他说,对现状不满,那就去改变它——这是勇敢;

他说,别人能做到的,我也能做到——这是不服输。

好奇、勇敢、不服输,这样的黄正,让人很难想象他能不“折腾”,也无法预测他接下来会“折腾”出什么——只有一件事可以确定:那一定非常令人期待。