2024-05-20 微信公众号精选安全技术文章总览

洞见网安 2024-05-20

百灵鸟安全团队 2024-05-20 23:41:06

前言大家好,我是Alphabug。最近有朋友参加了长城杯2024半决赛,其中有一题是DocToolkit,网上有攻击思路,这里我就不赘述了,我就来讲一讲Jar文件打补丁的思路。

技术修道场 2024-05-20 23:39:24

在互联网的世界里,文件传输就像是一场跨越时空的旅行,将信息从一个地方传递到另一个地方。而FTP就是这场旅行的忠实伙伴,为我们提供了可靠、高效的文件传输服务。本文将带您深入了解FTP协议,探索其工作原理、应用场景以及与现代文件传输方式的比较。

菜狗安全 2024-05-20 22:12:43

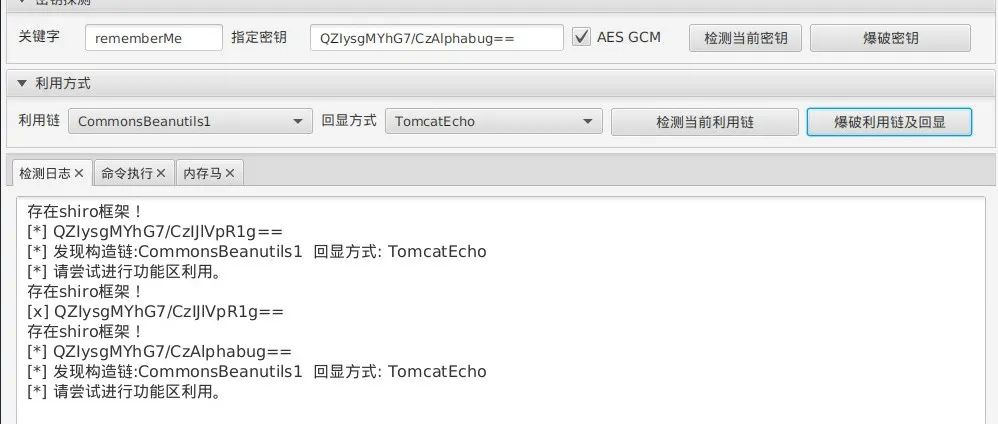

本文详细介绍了Apache Shiro框架及其反序列化漏洞的相关知识和利用方法。Shiro是一个Java安全框架,提供身份验证、授权、加密和会话管理等功能,支持多种认证方式和灵活的授权机制,易于与Web框架集成并可扩展。文章首先介绍了Shiro框架的基本概念和主要功能,然后通过搭建漏洞环境,展示了如何利用Shiro的反序列化漏洞。漏洞复现包括使用工具检测Shiro框架、爆破密钥、利用链的爆破和执行命令等步骤。文章还提供了Shiro框架的检测方法,包括通过检查数据包和发送特定请求来识别Shiro框架。在密钥分析部分,详细解释了rememberMe字段的加密流程,包括序列化、AES加密和Base64编码,以及如何通过调试获取密钥。最后,文章通过一个示例展示了如何手工构造利用链,包括序列化数据的构造、加密和反序列化过程,以及如何触发特定的类执行。文章总结了Shiro反序列化漏洞的核心原理,即利用可控的rememberMe字段和默认的AES密钥来实现攻击。

Gat4by 2024-05-20 20:32:04

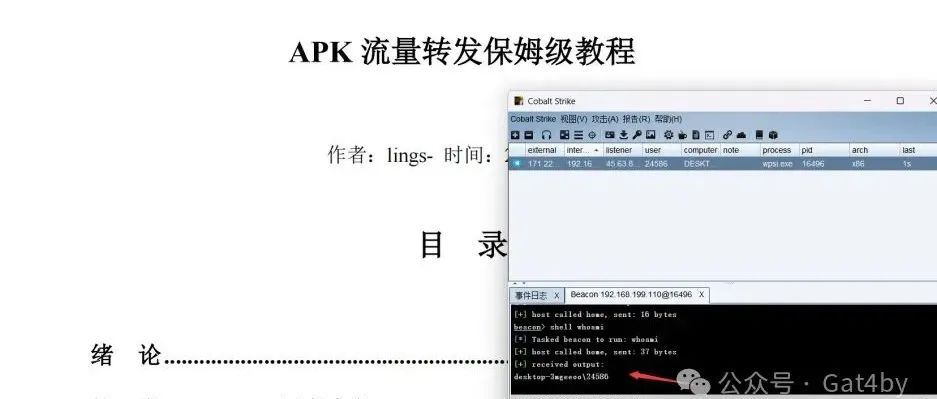

本文是一篇关于网络安全中钓鱼攻击技术的技术分享。作者首先对过去一个月未更新公众号表示歉意,并强调文章仅作技术分享,不涉及任何网络犯罪行为。文章重点介绍了lnk上线技巧,包括将.gif图片、木马exe和xx.pdf文件按偏移量写入一个gif图片中,然后通过lnk链接wscript执行pic.gif,从而成功上线。接着,文章回顾了过去两年常见的钓鱼手段,如利用SPF记录劫持上线对方邮件,通过swaks工具伪造发送邮件,以及利用主机管理工具进行钓鱼。作者还讨论了如何从PC获取有效信息,如使用BrowserGhost工具从浏览器缓存中获取OA系统的账号密码。最后,文章强调了网络安全的重要性,并提醒读者遵守法律法规,不进行任何网络犯罪行为。

魔方安全 2024-05-20 18:30:42

本周的魔方安全漏洞周报涵盖了多个重要的安全更新和漏洞警告。泛微Ecology OA发布了安全补丁,修复了企业级办公自动化软件中的高危漏洞,影响版本为泛微 Ecology 9.x 和 8.x。微软发布了60个补丁程序,修复了多个产品中的漏洞,包括Windows DWM核心库权限提升漏洞、Windows MSHTML平台安全功能绕过漏洞和Microsoft SharePoint Server远程代码执行漏洞。Laravel官方也发布了安全公告,修复了Laravel框架中的SQL注入和远程代码执行漏洞。此外,Google Chrome V8被报告存在越界写入漏洞,Mozilla PDF.js存在代码执行漏洞,天星CMSV6车载定位监控平台被发现远程代码执行漏洞。魔方安全提醒用户关注这些漏洞,并及时采取修复措施,以保护企业网络空间资产的安全。

知道创宇 2024-05-20 18:24:14

随着网络攻防演练的临近,各参与方都在积极准备。在这场技术与策略的较量中,“抗测绘”成为关键。文章首先解释了网络攻防演练中红队对目标单位资产测绘的重视程度,以及测绘工作对攻陷系统的重要性。然后,文章指出传统防火墙和流量分析等安全产品在对抗早期测绘行为时的局限性。接着,文章详细介绍了两种“抗测绘”策略:一是蓝队通过“自测绘”来收敛攻击面,即提前修复系统漏洞;二是利用云蜜罐和云WAF联动,通过风险预警、封禁高危IP、扰乱测绘数据等方式主动对抗红队的测绘行为。文章最后通过案例展示了云蜜罐和创宇盾联动的“抗测绘”成果,并强调了这种策略的有效性。

七芒星实验室 2024-05-20 18:11:01

HFish是一款基于Golang开发的跨平台多功能主动诱导型开源国产蜜罐框架系统。它旨在提供内网失陷检测、外网威胁感知和威胁情报生产等功能,帮助用户提升失陷感知和威胁情报领域的能力。HFish拥有超过40种蜜罐环境,支持免费的云蜜网服务,允许高度自定义蜜饵,支持一键部署,兼容跨平台多架构,包括国产操作系统和CPU。系统架构上,HFish采用B/S架构,分为管理端和节点端,管理端负责生成和管理节点端,以及接收、分析和展示节点端回传的数据,而节点端则负责构建蜜罐服务。HFish的特点包括安全可靠、功能丰富、开放透明和快捷管理。支持单个安装包批量部署,支持批量修改端口和服务。HFish支持Linux、Windows平台,以及国产操作系统和硬件。在应用场景方面,HFish可用于内网失陷报警、外网情报生成、攻击溯源反制和内部人员风险。HFish支持快速部署,包括Docker部署和Windows平台部署。用户可以通过Web界面进行登录和管理,HFish提供了详细的控制面板和蜜罐列表。用户还可以配置微步API进行攻击溯源,使用Nmap进行蜜罐扫描,以及模拟SSH蜜罐攻击等操作。HFish蜜罐部署简单,使用方便,功能强大,被认为是蜜罐界的一个标杆项目。

安全无界 2024-05-20 17:10:06

本文记录了一次授权的小程序安全测试过程。作者首先对小程序进行了简单的反编译,但没有发现敏感信息泄露。随后,作者尝试了不同的功能点,发现数据加载存在问题,但并未深入探究。在测试过程中,作者注意到了身份ID的报文,并尝试了遍历和SQL注入,但都没有发现明显的漏洞。最后,作者尝试将身份ID的传参置为空,结果系统错误地将所有用户的数据响应给了作者,导致了敏感数据泄露。作者及时将这一发现写入报告,提交给客户。文章强调了逻辑缺陷可能导致的安全问题,并提醒读者不要利用文章中的技术进行非法测试。

宸极实验室 2024-05-20 17:00:16

本文详细记录了一次针对某乳业集团有限公司所属资产的授权黑盒测试过程,目标是快速发现中高危漏洞,特别是通用型SQL注入漏洞。在测试期限紧张的情况下,作者通过信息收集、筛选后台登录系统,并针对这些系统进行账户枚举、密码爆破、逻辑漏洞测试、储存型XSS和SQL注入尝试。最终,作者在一个后台登录点发现了SQL注入漏洞,并利用该漏洞成功获取了服务器权限。通过分析,作者确认这是一个通用型漏洞,并通报了客户进行整改。文章强调了供应商系统安全性的重要性,并建议与供应商建立积极的合作关系,共同提升系统安全性。最后,文章对宸极实验室进行了简介,表明其在网络安全对抗技术研究的专注和成就。

Kokoxca安全 2024-05-20 16:45:46

本文为网络安全技术文章,详细分析了通天星CMS系统中存在的任意文件上传漏洞。文章开头强调了技术信息仅供学习使用,并提醒使用者遵守法律法规,不进行非法测试和违法行为。文章首先通过指纹信息确定了CMS系统,然后定位到漏洞所在的/upload接口,并深入源码进行分析。分析过程中,作者描述了文件上传的过程,包括如何处理上传的文件名、存储路径以及文件类型的判断。关键在于,代码中未对上传文件的类型进行严格限制,导致攻击者可以上传任意类型的文件,包括恶意脚本文件,从而可能执行任意代码。文章最后提供了漏洞复现的数据包示例,展示了如何构造恶意请求以利用该漏洞。整体上,文章为网络安全学习者提供了详细的漏洞分析过程和利用方法,有助于理解和防范类似的安全风险。

娜璋AI安全之家 2024-05-20 15:23:29

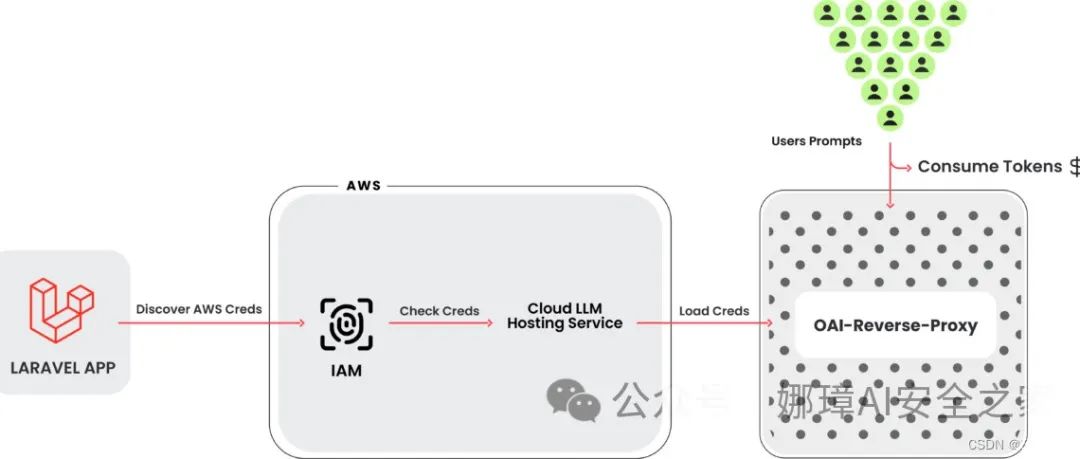

LLM安全第二篇译文介绍LLMjacking,基于漏洞窃取信息的大模型攻击

亿人安全 2024-05-20 14:48:35

DSL-JSON是一个高性能的JSON处理库,专为JVM平台设计,支持Java、Android、Scala和Kotlin语言。它旨在提供比现有Java JSON库更快的性能,与最快的二进制JVM编解码器相当。文章主要分析了DSL-JSON在JSON反序列化过程中的潜在参数走私风险。在反序列化时,DSL-JSON通过typeLookup查找ReadObject反序列化器,然后调用read方法处理。文章详细分析了deserializeMap方法中的JSON解析过程,包括对键值对的处理和异常处理机制。文章指出,DSL-JSON在处理重复键值对时,会默认取后者,这可能导致参数走私问题。特别是在自定义类型解析时,DSL-JSON不支持key的Unicode编码,而只支持value的Unicode编码,这与其他主流JSON解析器如Jackson和Fastjson存在差异。此外,DSL-JSON对注释符不敏,这在特定情况下也可能引起参数走私风险。文章还提到,DSL-JSON能够解析一些畸形JSON,如额外的}字符,而不会影响解析结果,这也可能被用来进行参数走私。

山石网科安全技术研究院 2024-05-20 14:44:11

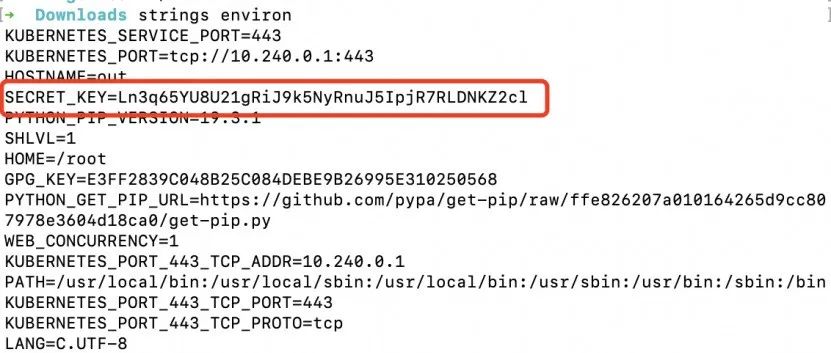

Flask的Session存储在客户端,并通过HTTP请求头的Cookie字段获取。值得注意的是,Flask仅对数据进行签名,而未进行加密。因此,在客户端可以读取Session的全部内容,这可能引发一些安全问题。

逆向成长日记 2024-05-20 13:36:01

苏诺木安全团队 2024-05-20 11:05:07

【文末抽奖】团队持续追踪最新漏洞,为企业/用户提供检测方案与修补方法。

SecHub网络安全社区 2024-05-20 10:39:41

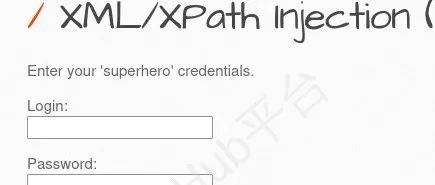

本文详细介绍了XML外部实体注入(XXE)漏洞的概念、原理和利用方法。XXE漏洞允许攻击者通过构造恶意的XML实体,使服务器解析执行,导致安全问题,如读取服务器文件、执行系统命令等。文章首先解释了XML的基本概念,包括其设计目的、与HTML的区别、基本结构以及DTD实体的概念。接着,通过具体的代码示例和靶场练习,展示了如何利用XXE漏洞进行攻击,包括读取本地文件、利用PHP伪协议获取编码后的文件内容等。文章还提供了CTF靶场XXE实验室的下载链接,指导读者如何通过工具扫描IP、爆破web目录、使用bp抓包测试XXE漏洞等。最后,文章强调了XXE攻击的多样性,包括基本的XML示例、实体示例、文件披露、拒绝服务攻击、本地文件包含、远程资源加载、SSRF攻击等,并提供了相应的payload示例。通过这些详细的技术细节和实战案例,文章为网络安全学习者提供了XXE漏洞学习和利用的全面指南。

imBobby的自留地 2024-05-20 10:30:58

T-pot 蜜罐部署 + 开箱试用。

刨洞安全团队 2024-05-20 10:22:41

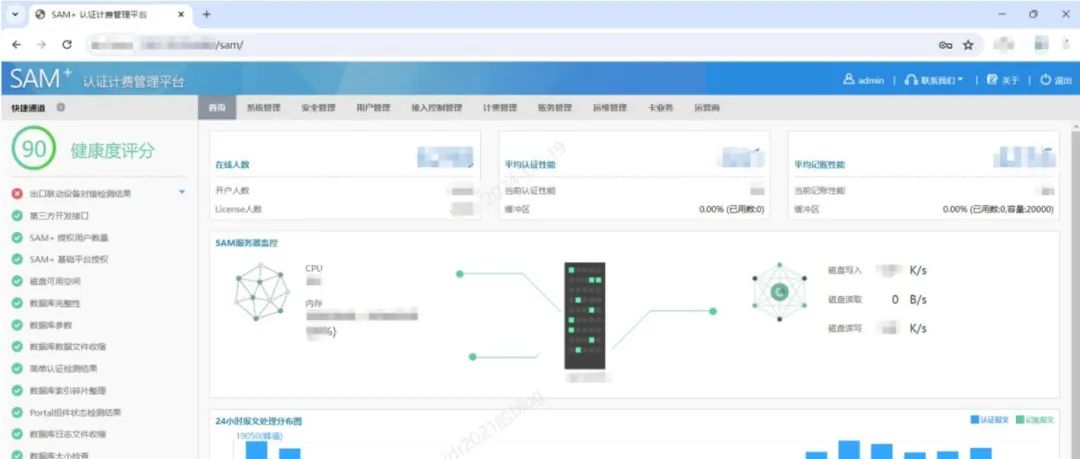

本文记录了作者在攻防演练中对锐捷RG校园网自助服务系统进行渗透的过程。作者首先通过互联网搜索找到了适用于该系统的MSSQL注入漏洞的payload,并利用该payload成功获取了服务器的权限。随后,作者尝试通过联合查询的payload读取管理员密码,但遇到了密码解密的难题。为了解决这个问题,作者分析了系统的源码,定位到了密码加密和解密的算法,具体为使用PBEWithMD5AndDES算法。文章中提供了详细的Java代码,展示了如何初始化加密环境、加密和解密密码。最后,作者利用解密后的密码成功登录了sam的后台。文章还提到了一些额外的资源,如域渗透思维导图、VMware激活码、SGK地址、在线ChatGPT地址、Windows10渗透集成环境以及CobaltStrike破解版,并提供了作者的联系方式,邀请读者加入交流群。

实战安全研究 2024-05-20 10:00:43