2024-07-12 微信公众号精选安全技术文章总览

洞见网安 2024-07-12

Medi0cr1ty 2024-07-12 23:33:39

关于java命令注入Runtime/ProcessBuilder接口的科普

命令注入

代码审计

Java安全

安全开发生命周期

输入验证

安羽安全 2024-07-12 22:25:09

本文是一篇关于某微OA E-Cology系统中getFileViewUrl接口的SSRF漏洞的复现教程。文章首先声明了内容仅供学习使用,并强调了非法测试的责任归属。然后,文章描述了漏洞的背景,并提供了使用fofa进行系统指纹测绘的方法。接下来,文章详细介绍了漏洞的复现步骤,包括构造HTTP请求、设置请求头、发送请求以及查看dnslog回显。最后,文章提到了由于公众号发布限制,后续漏洞详情将在纷传圈子中发布,并提供了加入纷传圈子的二维码和相关福利信息。

SSRF漏洞

漏洞复现

网络安全测试

信息泄露风险

HTTP请求

DNS日志

Red Teams 2024-07-12 20:44:37

声明:以下内容仅供学习参考,切勿进行非授权的网络攻击行为。本文图片从本地文件加载上,需要完整Web方向文档可在社区或公众号索取。

洞源实验室 2024-07-12 20:00:34

CodeQL是一种强大的代码分析工具,被GitHub集成到其平台中,成为GitHub Advanced Security功能的一部分。CodeQL使用一种称为QL(Query Language)的查询语言,帮助开发者和安全研究人员发现潜在的安全漏洞、代码质量问题和合规性问题。CodeQL的工作原理包括将代码解析成抽象语法树(AST),构建控制流图(CFG),以及通过数据流分析追踪数据在程序中的流动。用户可以使用QL编写查询语句,通过CodeQL CLI或集成在IDE中的CodeQL插件来执行查询,并分析结果以修复潜在的安全问题。CodeQL还包括污点跟踪功能,可以帮助发现文件上传、SSRF和垂直越权等漏洞。然而,CodeQL在使用时也存在一些问题,如与Lombok的兼容性问题,以及对特定依赖和配置的要求。

代码安全分析

静态应用程序安全测试(SAST)

GitHub安全功能

漏洞检测

权限控制漏洞

安全工具使用

QL查询语言

kali笔记 2024-07-12 19:43:51

本文介绍了一款名为Flix的工具,它是一款局域网内跨设备共享文件的神器。在日常工作中,我们经常需要将文件分享给团队或进行团队协作,通常会选择使用微信等需要互联网连接的平台。然而,Flix可以在局域网内实现跨平台的文件传输,无需登录任何账户或接入互联网。文章以Kali系统的安装为例,介绍了Flix的安装过程,并展示了其启动后的界面。此外,Flix还支持大文件传输,传输速度较快,并且由于不需要互联网连接,可以保障数据的私密性和安全性,适用于保密性较高的环境。Flix兼容Windows、macOS、Linux等操作系统,方便了不同系统之间的文件传输。

文件共享

局域网

跨平台支持

数据私密性

保密环境

华为安全应急响应中心 2024-07-12 18:10:11

红队蓝军 2024-07-12 18:05:17

零漏安全 2024-07-12 18:01:15

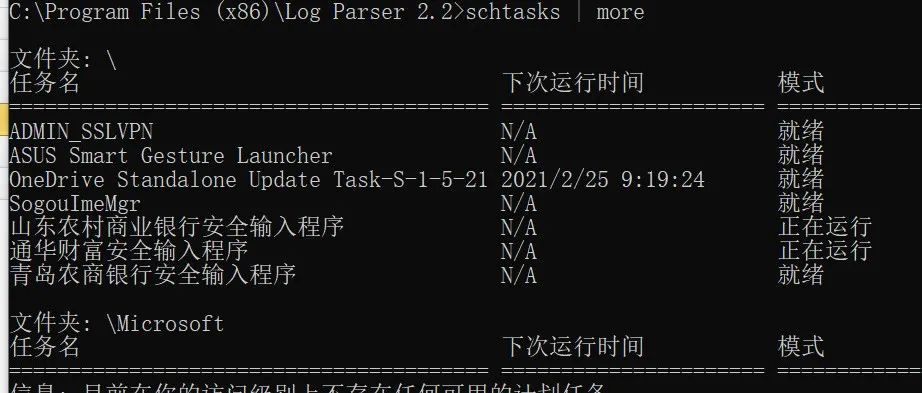

本文详细介绍了Windows系统下的应急排查基本命令,包括账号安全检查、异常端口进程检查、启动项检查、系统定时任务查看、系统服务检查以及文件查看。文章首先介绍了如何查看当前登录账户、注销用户、检查用户登录情况,并提供了利用LogParser.exe分析日志的方法。接着,文章说明了如何查看异常端口和进程,以及如何通过系统信息获取进程的详细信息。在启动项检查部分,文章提到了使用msconfig和注册表查看启动项。对于系统定时任务,文章建议使用schtasks命令进行查看和管理。在系统服务检查部分,文章介绍了Services.msc的使用以及如何通过命令删除服务。最后,文章指导如何查看最近打开的文件和识别可疑用户或文件。

账号安全

异常端口和进程

启动项检查

系统定时任务

系统服务

文件查看

日志分析

蚁景网安 2024-07-12 17:31:28

本文详细记录了一道逆向实战CTF题目的分析过程。题目包含call型花指令,主要考察选手对花指令的理解、动态调试和脚本编写能力。首先,通过IDA分析去除花指令,识别并nop掉干扰代码,分析出两个关键函数sub_401040和sub_401080,分别对应加密算法。接着,通过动态调试确定加密函数的执行顺序,将顺序转换为可操作的数组。最后,根据加密算法和解密顺序,编写解密算法,成功解密题目给出的密文数组。文章为网络安全学习者提供了CTF题目分析的完整步骤和思路。

逆向工程

CTF比赛

加密解密

动态调试

程序分析

随心记事 2024-07-12 17:30:00

本文讨论了在Windows环境下解决字符编码解析问题的两种方法。第一种方法是修改代码以实现字符编码兼容,但这种方法存在多个缺点,如需修改第三方类库、增加代码冗余、可能引入新Bug等。第二种方法是更改Windows设置,通过启用Unicode UTF-8编码来解决编码问题,这种方法无需修改代码,但需要用户配合更改系统设置。文章以Windows 10为例,详细描述了修改系统区域设置的步骤,指出重启后即可解决字符编码错误,从而避免了因编码问题带来的烦恼。

操作系统兼容性

字符编码

软件安全

系统配置

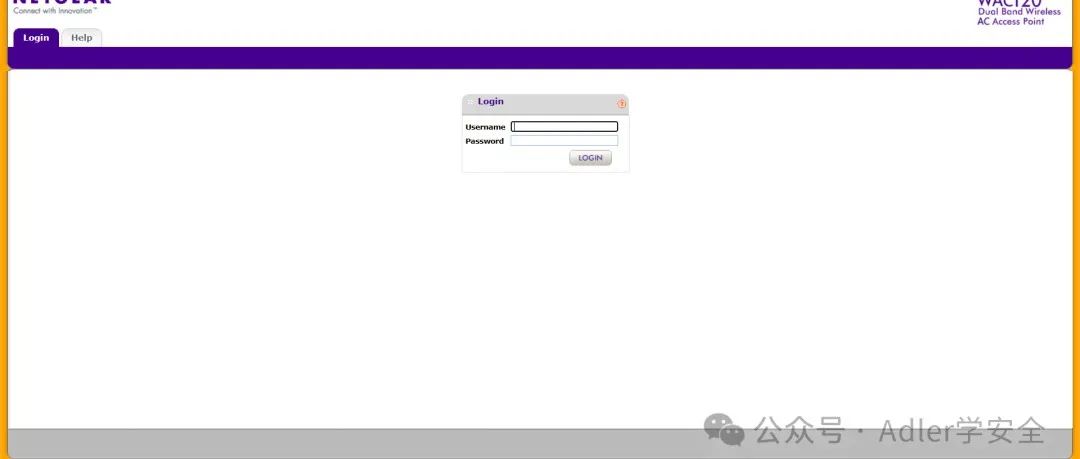

Adler学安全 2024-07-12 16:41:14

文章中敏感信息均已做多层打马处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行负责。如有侵权烦请告知,我会立即删除并致歉。谢谢!

信息泄露

远程代码执行

漏洞复现

漏洞检测

设备安全

修复建议

白帽子社区团队 2024-07-12 16:29:45

本文是一篇关于Vcenter后渗透利用的技术研究文章,作者在攻防演练中通过log4j漏洞获取了Vcenter的root权限,并记录了后续的渗透过程。文章详细介绍了三种利用方式:1)重置控制台密码;2)利用解密cookie进行登录;3)获取ESXi密码。作者提供了具体的命令和脚本,以及在实际操作中遇到的问题和解决方案。文章强调,所有技术研究和利用都应遵守法律,禁止用于非法攻击。

漏洞利用

密码重置

后渗透

权限维持

数据库访问

加密解密

内网渗透

影域实验室 2024-07-12 16:17:40

Liunx_后门_PAM_EXEC 不用第三方应用和重启抓取ssh密码

后门植入

密码抓取

安全策略绕过

日志清理

远程数据传输

权限提升

条件竞争

小羽网安 2024-07-12 15:34:34

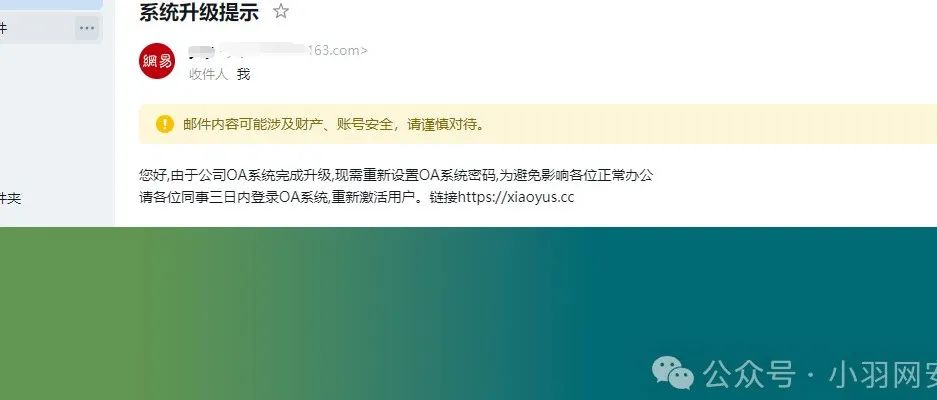

本文详细介绍了SPF(Sender Policy Framework)机制在网络安全中的应用,以及黑客如何利用SPF进行邮件钓鱼。文章首先解释了SPF的作用,包括防止电子邮件伪造、提升邮件可信度和减少垃圾邮件。接着,详细说明了如何检查域名是否使用SPF记录,并列举了SPF记录中的机制和修饰符。文章通过实际操作演练,展示了在没有SPF保护和绕过SPF的情况下,黑客如何伪造邮件进行钓鱼攻击。最后,提出了企业防护钓鱼邮件的措施和个人网络安全防护的建议,并强调了网络安全学习和法律责任的重要性。

SPF

邮件钓鱼

网络安全演练

邮件安全

SMTP

用户教育

多因素认证

邮件网关安全

FuzzWiki 2024-07-12 15:00:27

SDFUZZ是一种由目标状态驱动的高效定向模糊测试器,通过消除不必要的代码和提前终止无法达到目标状态的执行来排除不必要的探索,更快地触发漏洞。

蛇矛实验室 2024-07-12 14:14:13

独眼情报 2024-07-12 10:55:06

D-Link DIR-823X AX3000双频千兆无线路由器中存在一个重大安全漏洞,编号为CVE-2024-39202。该漏洞由第三方安全研究员Adesh Kolte于2024年7月7日发现并报告给D-Link。漏洞影响非美国地区的DIR-823X硬件版本Ax,特别是固件版本240126。由于对/goform/set_ntp的CGI请求中的ntp_zone_val字段处理不当,漏洞允许经过身份验证的远程命令执行。攻击者可以通过发送恶意HTTP请求来利用该漏洞,从而在固件文件系统上以管理员权限执行命令。D-Link已意识到问题的严重性,并正在开发补丁。同时,建议受影响路由器型号的用户立即采取措施保护其网络,包括检查固件版本、禁用远程管理、限制访问和管理面板的访问权限,以及定期更改密码。

漏洞

固件漏洞

RCE漏洞

D-Link

安全建议

网络个人修炼 2024-07-12 10:00:20

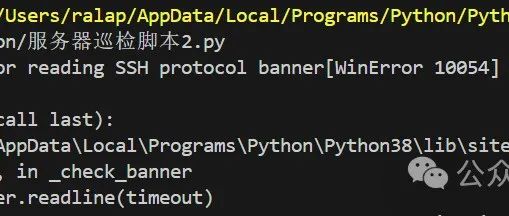

在之前的文章中,我们介绍了如何使用Paramiko模块建立SSH连接,执行远程命令以及进行文件传输。

远程服务器操作

SSH协议

脚本优化

异常处理

文件传输

时间戳

日志记录

命令执行

T0daySeeker 2024-07-12 09:32:38

白泽安全实验室 2024-07-12 09:01:15

APT组织Lazarus 在Rootkit(获取内核权限)攻击中使用了微软的0day漏洞;APT组织Kimsuky利用软件公司产品安装程序进行伪装展开攻击;NoName057(16)组织DDoSia项目持续更新;

微步在线研究响应中心 2024-07-12 08:34:31

Konni最新攻击分析

Sec探索者 2024-07-12 08:30:51

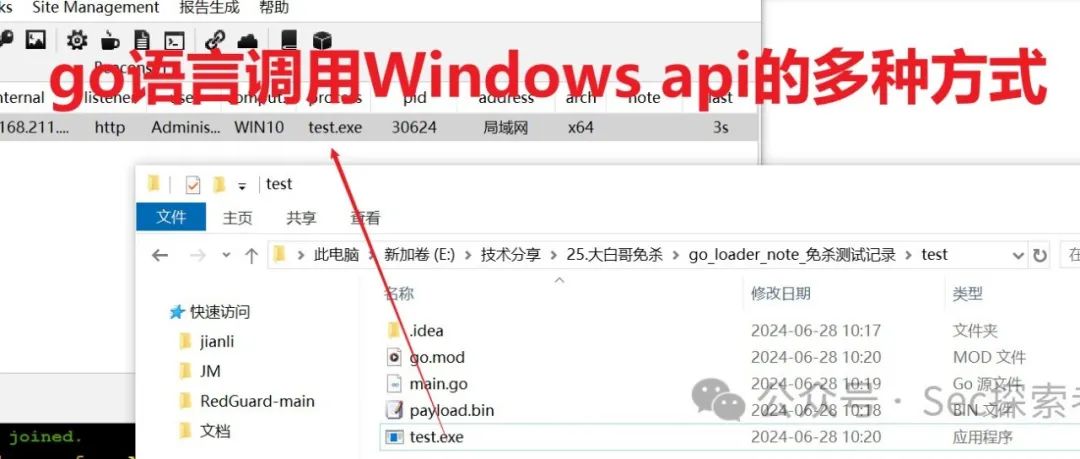

go语言新手入门学习免杀需要掌握的基础知识, 小白可学, 0基础入门

剁椒鱼头没剁椒 2024-07-12 08:05:06

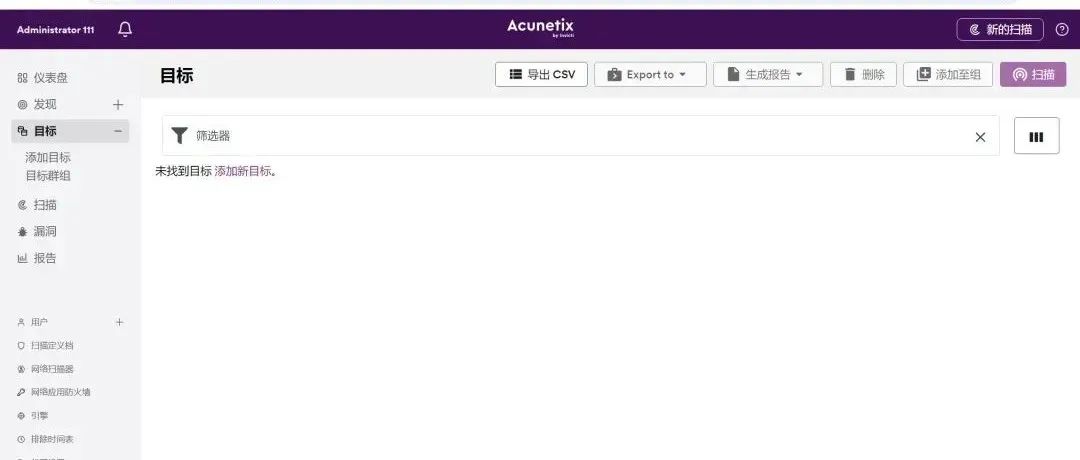

本文主要介绍了Acunetix Web Vulnerability Scanner(AWVS)这款知名的Web网络漏洞扫描工具。AWVS通过其网络爬虫功能测试网站安全,能够检测多种流行安全漏洞。文章强调了AWVS的自动客户端脚本分析器,它支持对Ajax和Web 2.0应用程序的安全性测试。AWVS还具备高级渗透测试工具,如HTTP Editor和HTTP Fuzzer,以及可视化宏记录器,帮助用户测试web表格和密码保护区域。此外,AWVS支持含有CAPTCHA的页面和双因素验证机制,提供丰富的报告功能,包括VISA PCI依从性报告。AWVS还具备高速多线程扫描器、智能爬行程序,能够检测web服务器类型和应用程序语言,以及分析网站内容,包括Flash、SOAP和AJAX。文章最后提到了AWVS插件的更新和安装包的获取方式,但未详细描述安装过程。

网络安全

漏洞扫描