❀

统计分析

由于我们有三个独立变量,我们使用三因素重复测量方差分析(如果球形度被破坏,则使用 Greenhouse-Geisser 校正)来分析数据。随后使用 Bonferroni 校正的t检验进行事后成对比较。

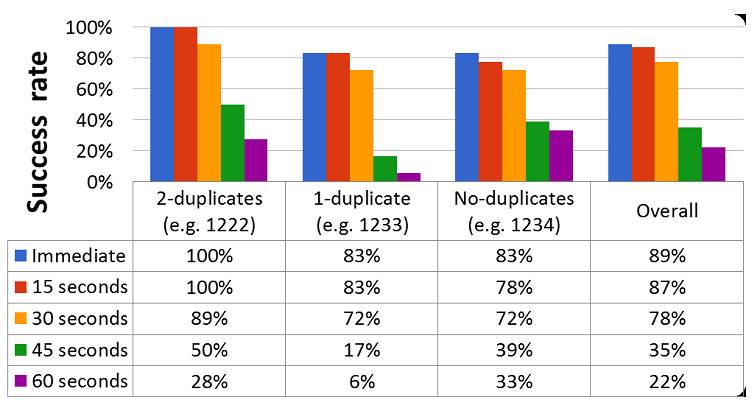

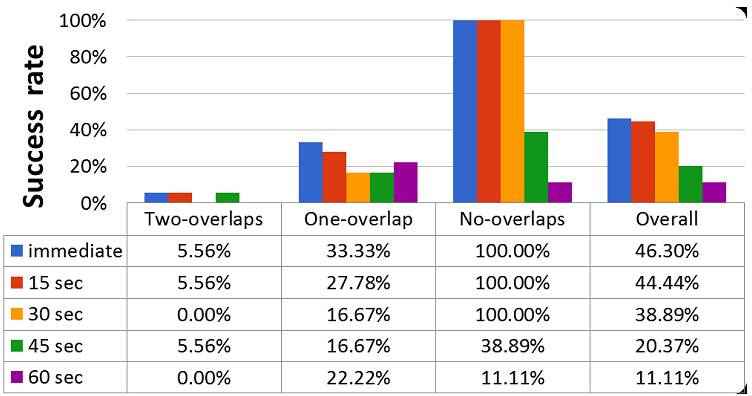

图 5 和图 7 显示了热痕迹和密码特性的每个年龄的成功率。另外,图 6 和图 8 示出了热痕迹和密码特性的每年龄的 Levenshtein 距离。结果表明,热攻击针对 PIN 比针对图案更成功。

图 5:当热图像在前 30 秒内拍摄时,针对PIN的热攻击成功率明显较高。尽管通过多次触摸相同的数位引入了噪声,但是热攻击对具有重复数字的 PIN 表现良好。

图 7:在认证后前30秒内拍摄分析用的热图像时,对图案的成功热攻击率明显较高。此外,对于具有重叠的图案,热成功攻击率明显较低。

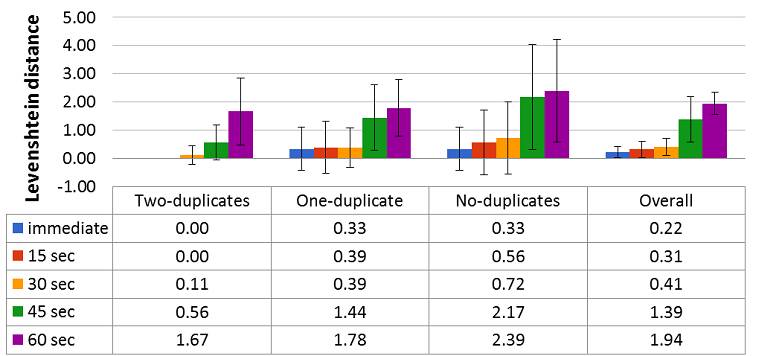

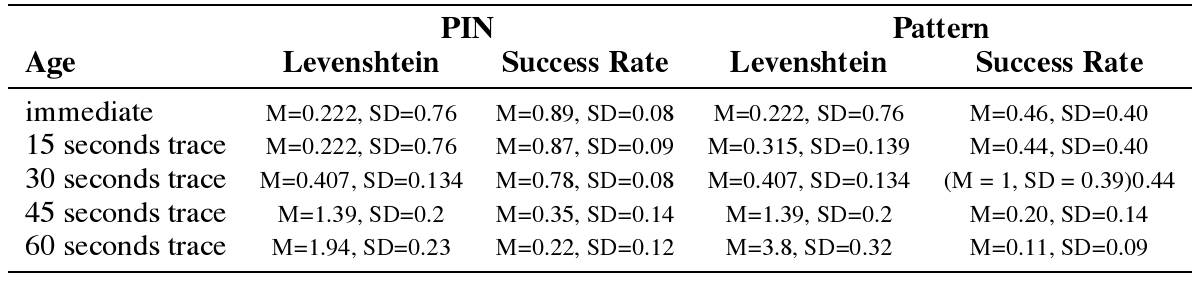

图 6:猜测 PIN 和正确 PIN 之间的平均 Levenshtein 距离和标准偏差。

图 8:猜测图案与正确图案的平均 Levenshtein 距离和标准偏差。

❀

验证方案:PIN 码 vs 图案

总体而言,对 PIN(M=0.62,SD=0.31)的热攻击比对图案(M=0.32,SD=0.16)的更成功。类似地,对 PIN(M=0.856,SD=0.127)的 Levenshtein 比对图案(M=3.14,SD=0.28)的更短。我们发现密码类型对猜测和实际输入密码F1,17=91.923,p<0.001之间的 levenshtein 距离具有重要主影响。事后分析显示,与图案型密码(m=3.14,sd=0.28)相比,pin 型密码(m=0.856,sd=0.127)之间存在显著差异(p<0.001)。这意味着,与图案及其猜测相比,pin 及其猜测通常更接近原始真实密码。

❀

热痕年龄

PIN 码

从热痕年龄来看,结果显示热攻击越早,成功率越高,

Levenshtein 距离越小(参见表1)。方差分析的结果显示,热痕迹年龄对正确密码与猜测的密码的 Levenshtein 距离的有显著主导影响(F_1.79,30.45

=

41.7,p<0.001)。使用 bonferroni 校正t检验的事后分析显示60秒与所有其他持续时间(p<0.001)以及45秒与所有其他持续时间之间具有统计学显著性差异(p<0.001)。这表明在身份验证后的最初 30 秒内对 pin 进行热攻击会产生出与 30 秒后对 pin 进行热攻击相比更接近真实密码的猜测密码。这也反映在了如图 5 所示的成功率中。总的来说,这表明对 pin 的热攻击在身份验证后 30 秒内执行时非常有效。

❀

图案

类似于 PIN 的结果,图案的结果表明,迹线越老,热攻击成功的可能性越小,Levenshtein 距离越高(参见表1)。我们发现热痕迹年龄对正确图案和猜测图案之间的 Levenshtein 距离具有明显主导影响 F_2.228,38.876

=

13.295,p<0.001。使用 bonferroni 校正t检验的事后分析显示 60 秒和所有其他持续时间之间的具有显著差异(p<0.05)。

这表明,在认证后 60 秒发生的图案热攻击,与前 45 秒内完成的相比,产生的猜测密码比正确密码相关甚远。这也反映在了图7所示的成功率上。总而言之,这表明对图案的热攻击在认证后 45 秒内执行时非常有效。

表1:对于热迹不同年龄的成功率和 Levenshtein 距离

❀

手和屏幕温度

我们发现手和屏幕之间的温度差(D_t)影响热攻击成功。D_t 越高,热攻击越成功,因为更多的热能传递到屏幕上(参见等式1)。使用 Pearson 的乘积矩相关性,我们发现 D_t 和热攻击成功率之间的相关性从 0.55(0秒)增加到 0.85(在60秒)。这意味着 D_t 与攻击成功之间存在很强的相关性,而 D_t 对于认证后过一段时间内发生的攻击特别重要。

❀

密码特性

1. PIN 码重复

我们发现重复数字数量对抗热攻击的重要主导影响 F_2,34

= 13.23,p<0.01。事后分析显示无重复(M=1.23,SD=0.25)和2重复(M = 0.47,SD =

0.08)之间,以及1重复(M=0.87,SD=0.15)与2重复(M=0.47,SD=0.08)之间存在显著的统计差异(p<0.05)。这意味着pin的重复次数越多,猜测越接近正确的pin码。

这表明尽管重复数字的存在使得难以确定检测到的触摸的顺序,但该方法能够确定数字是否重复两到三次。因此,在重复的 PIN 的情况下,通过覆盖的热痕迹所加上的安全性被大大减少的密码空间所抵消。

2.

图案重叠

我们发现重叠次数对正确图案与猜测图案间的距离具有主导影响 F_1.441,24.503

= 28.563,p<0.001。事后分析显示两对之间存在显著差异(p

<0.001):无重叠图案(m=0.48,sd=0.08)对比一次重叠图案(m=3.67,sd=0.68);无重叠(m=0.478,sd=0.08)对比两重叠(m=5.29,sd=0.43)。第三对之间没有显着差异(p>0.05)。

这表明尽管通过身份验证后长达 30 秒的热攻击可以成功(100%的成功率)地发现图案,但重叠的存在显著增加了其对热攻击的抵抗力。

❀

讨论

我们的研究结果和前人研究综述显示具有特定性质的表面可以用于使用热成像检测表面交互。在此基础上,我们在前面的部分介绍了收集和分析认证过程中的热痕迹的结果,我们总结和讨论此结果,形成以下主要观察。

我们特别关注 PIN 和图案,因为它们是目前最常见的基于知识的认证方案。然而,其他认证方案也可能容易受到热攻击。我们预计,依赖于提示回忆的图形密码的攻击类似于我们调查的图案密码。

PIN 通常很容易被观察攻击破解(De

Luca 等人报告 95% 的对 PIN 攻击成功率)。我们的研究结果表明,PINs 在防御热攻击方面也很差,当认证后的前 30 秒内进行攻击时,整体成功率从 78%到 100% 不等(图5)。虽然针对PIN的污痕攻击可以揭示哪些数字被输入,从而大大减少密码空间,但热攻击可以进一步发现数字输入的顺序。

在没有重叠的情况下,在认证后 30 秒内执行热攻击的情况下,可100%成功地发现最大长度的图案(图7)。然而,只要添加一个重叠就会显著增加对热攻击的抵抗力,因为它会影响方向检测和输入图案的顺序。重叠图案不具有与重复 PIN 相同的效果,因为它们还影响检测到的方向和所输入图案的顺序。因此,我们建议在图案中加入重叠移动,以增加对热攻击的抵抗力。

与重叠相反,骑士移动不会扭曲图案点的热迹,而只能扭曲交叉点。因此,骑士移动在使热攻击更加困难的上也是无效的,因为它们是防止污痕攻击的。

此外,与污痕攻击不同,热攻击不需要找到痕迹可见的最佳角度。Mighty 等人报告[34],热攻击显示出能对容忍不同的视角/距离。Mowery 等人评估不同的距离(30-70厘米),并没有观察到检测的变化。在我们设置中,相机被放置在手机上方 80 厘米处,因此我们期望距离对结果的影响最小甚至没有影响。

与观察攻击相反,热图像是在认证后拍摄的,因此攻击对受害者来说不易察觉,且不受认证速度的影响。此外,热成像的操作允许无缝攻击,因为它以光不变的方式操作,其中照明条件不影响热信息的捕获。

使用具有高温敏感性的热像仪和自动计算机视觉方法来检测痕迹,优于前人相关工作报告的结果。我们的方法在30秒钟之后发现 PIN/图案具有高成功率,而前人工作中的成功攻击只能在认证后3秒钟。虽然更高灵敏度的相机可能在手动分析中导致更好结果,但我们认为主要性能增强来自于自动化计算机视觉方法,即使在人工目视检查不可用的前提下,它也可以检测出热痕迹。

❀

抗热攻击建议

存在抵御热攻击的方法。我们提出三个类别:(1)根据我们的研究结果,我们能够引导用户选择耐热攻击的PIN或图案,(2)基于文献综述,我们建议使用理论上不受热攻击影响的方案,以及(3)我们提出了扭曲热痕迹的新方法,这减少了成功的热攻击的机会。

❀

PIN 和图案的选择

我们的研究结果表明,在认证图案中添加单个重叠显著增加了对热攻击的抵抗力。当涉及到PIN时,尽管重复会扭曲热攻击依赖的热迹,其他因素也有助于揭示重复的PIN的容易度或难度。

我们建议通过在 PIN 中增加位数来增加 PIN 对热攻击的抵抗力。PIN 越长,用户输入的时间越长,这又会在用户认证时降低第一位数字的热迹的强度。

❀

反热攻击方案

已经提出了许多认证方案来抵抗不同类型的攻击。我们不知道哪些系统构建时就主要以抵抗触摸屏热攻击为目的。然而,一些现有的以知识为基础的方案在设计上的确可抵制它们。

反热攻击的一组认证方案依赖于触摸输入以外的一种或多种模式。例如,生物识别方案依赖于诸如加速计之类的传感器收集的数据来识别用户。由于不使用触摸屏进行专用输入,因此不易受到热攻击。

类似地,将触摸输入与另一个模式组合的认证方案增加了对热攻击的抵抗性。PhoneLock,SpinLock,TimeLock 和 ColorLock 通过使用用户在认证时需要响应的听觉和触觉提示来增强PIN输入。这些随机的提示用于反背后窥视攻击。其他例子利用眼睛运动。例如Liu等人和 Bulling 等人使用注视输入进行身份验证。同样地,Khamis 等人介绍了组合凝视手势和触摸输入的 GazeTouchPass。根据认证方案,使用热像仪仍然可以帮助攻击者揭示触摸屏上输入的部分内容。对于触摸屏来说,对这些方案的热攻击将无法发现PIN。

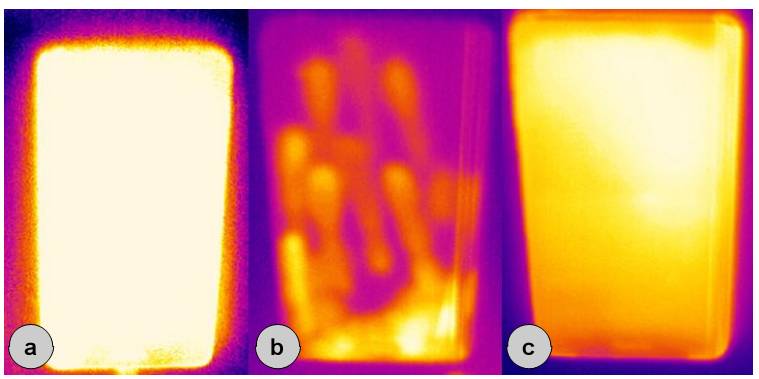

图 9:除了基于我们的结果和前人工作的解决方案之外,我们还提出了以下方法在输入密码后抵抗热攻击:(a)使用白色闪光灯 3 秒,(b)用户用手随机擦拭屏幕以扭曲密码的热迹,(c)强制 CPU 最大速运转 3 秒。

此外,旨在抵抗污痕攻击的新颖认证方案也增加了对热攻击的抗性,因为污痕攻击利用了与基于触摸输入类似的弱点。例如,SmudgeSafe 通过随机变换底层图像,使图形密码的污痕攻击复杂化,从而在每次登录尝试时造成不同的污痕。Von

Zezschwitz 等提出了三种基于令牌的图形密码方案,其中两种方法与图案相比在防止污痕攻击上,明显更加安全。这些方案依赖于随机定位的可拖动对象。因此,热攻击预计不会比污痕攻击表现更好。

❀

实物保护措施

虽然新颖的认证方案增加了对热攻击的阻力,但是增加当前 PIN 和图案输入对热攻击的安全性仍然是一个重要方面。将手放在显示屏上可能会删除屏幕上的所有热痕迹,如图 9b 所示。然而,存在不同的程序可降低热攻击的成功率而不涉及用户。例如,如图 9a 所示,将显示器的亮度增加到最大数秒将加热显示屏温度,从而减少热痕迹可见的时间。类似地,在手机上运行计算繁重的进程快速加热手机,会导致类似的效果,如图 9c 所示。

❀

不足

在这项工作中,我们探讨并了解 PIN 或图案特性对其易受热攻击的影响。因此,我们的威胁模型假定攻击者拥有理想环境。在这种情况下,用户解锁电话(例如,检查在主屏幕上的通知或日历条目),而无需进一步的交互。我们承认,在现实世界的情况下,用户在解锁手机后可能会进行互动,从而创造更多的痕迹。未来的更复杂的方法(例如,使用深度学习)可以通过例如利用痕迹年龄来仅考虑最旧的痕迹来分离认证和交互图案。

虽然 CPU 使用率可能会影响热攻击的成功,但我们在测量过程中并没有测量 CPU 使用率。在未来的工作中可以考虑调查 CPU 使用率对热攻击成功率的影响。

我们用固定距离的带有热像仪固定设置。初步研究显出出热攻击对观察距离的鲁棒性。然而,从 0 到 180 度不同的视角且不同距离地探索手机,可能会增强热攻击的理解和实用性。

❀

未来的工作

在将来的工作中,我们的结果可以用来推广对带有触摸屏的设备的热攻击。我们可以考虑更广泛的场景,包括平板电脑和共享的公共触摸屏设备(例如,IKEA自助退房,用户在触摸屏上输入 PIN 码,而没有任何进一步的屏幕交互,使其PIN易受热攻击)。此外,扩展我们的 ThermalAnalyzer,去加入神经网络和学习机制以更好地检测 PIN 和图案将是有趣的。我们及时分析了一个图像中的每个点。我们预计拥有更加复杂的图像或视频的热记录流以及痕迹历史的使用可以进一步提高攻击的成功率。

我们的发现是基于热敏相机灵敏度。使用具有较高热敏感度的热像仪将甚至允许在 60 秒后检测到热痕迹。我们考虑了长度为 4 的 PIN。然而,可以根据需要重用此方法来推断更长的 PIN。

我们分析了热接触电导,以确定我们提出的攻击的适用性。另外,计算和分析触摸屏的传热系数将提供关于痕迹的衰减速率和年龄的更详细的信息。如果用户知道这两个热性质,他们将能够识别其设备发生热攻击的可能性。

另一个方向可能是分析不同的屏幕保护。我们测试了一些材料,但视觉分析显示,与gorilla玻璃相比,许多其他材料表现更差,因为热痕迹表现得更密。对不同屏幕保护膜的详细调查可以进一步了解。

❀

结论

我们调查了对最先进的触摸屏和移动设备的认证方案的热攻击的可行性。为了分析热图像,我们实现了 ThermalAnalyzer,该分析仪能够在头 30 秒内 72%-100% 地发现PIN,以及 100% 地发现没有重叠的图案。我们还发现,图案重叠显著增加了对热攻击的抵抗力。我们的工作验证了热攻击确实对移动设备构成威胁,应被用户和身份验证方案设计人员相关所考虑。我们还提供几种解决方案,根据我们实验结果、前人工作以及扭曲热迹的方法,来防止热攻击。

❀

致谢

这项工作部分在 Amplify 项目中进行,该项目由欧盟研究委员会(ERC)根据欧盟2020年研究和创新计划(授权协议号:683008)获得资助,并获得了德国研究基金会在SimTech卓越集群(EXC 310/2)内的资助。

完

本文由 看雪翻译小组

hanbingxzy

编译,来源 HIC [email protected]

❤ 往期热门内容推荐

更多优秀文章,长按下方二维码,“

关注看雪学院公众号

”查看!

看雪论坛:http://bbs.pediy.com/

微信公众号 ID:ikanxue

微博:看雪安全

投稿、合作:www.kanxue.com