本报告以CNCERT监测数据和通报成员单位报送数据作为主要依据,对我国互联网面临的各类安全威胁进行总体态势分析,并对重要预警信息和典型安全事件进行探讨。

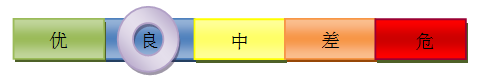

2018年9月,互联网网络安全状态整体评价为良。主要数据如下:

➣

境内感染网络病毒的终端数为近68万余个;

➣

境内被篡改网站数量为1,164个,其中被篡改政府网站数量为62个;境内被植入后门的网站数量为2,290个,其中政府网站有71个;针对境内网站的仿冒页面数量为7,993个;

➣

国家信息安全漏洞共享平台(CNVD)收集整理信息系统安全漏洞1,366个,其中,高危漏洞491个,可被利用来实施远程攻击的漏洞有1,232个。

2018年9月,境内感染网络病毒的终端数为68万余个。其中,境内近40万个IP地址对应的主机被木马或僵尸程序控制,与上月的51万余个相比下降23.0%。

2018年9月,境内近40万个IP地址对应的主机被木马或僵尸程序控制,按地区分布感染数量排名前三位的分别是广东省、河南省、浙江省。

木马或僵尸网络控制服务器IP总数为18,099个。其中,境内木马或僵尸程序控制服务器IP有1,718个,按地区分布数量排名前三位的分别为广东省、北京市、浙江省。境外木马或僵尸程序控制服务器IP有16,381个,主要分布于美国、日本、英国。其中,位于美国的控制服务器控制了境内230,501个主机IP,控制境内主机IP数量居首位,其次是位于加拿大和荷兰的IP地址,分别控制了境内21,944个和13,716个主机IP。

2018年9月,CNCERT针对目前流行的信息窃取类、恶意扣费类和敲诈勒索类典型移动恶意程序进行分析,发现信息窃取类恶意程序样本1190个,恶意扣费类恶意程序样本46个,敲诈勒索类恶意程序样本1605个。

2018年9月,CNCERT向应用商店、个人网站、广告平台、云平台等传播渠道通报下架移动互联网恶意程序624个。其中,流氓行为类的恶意程序数量居首位,为377个(占58.8%),资费消耗类209个(占32.6%)、信息窃取类14个(占2.2%)分列第二、三位。

网络病毒主要针对一些防护比较薄弱,特别是访问量较大的网站通过网页挂马的方式进行传播。当存在安全漏洞的用户主机访问了这些被黑客挂马的网站后,会经过多级跳转暗中连接黑客最终“放马”的站点下载网络病毒。

网络病毒在传播过程中,往往需要利用黑客注册的大量域名。2018年9月,CNCERT监测发现的放马站点中,通过域名访问的共涉及有12,982个域名,通过IP直接访问的共涉及有2,888个IP。在12,982个放马站点域名中,于境内注册的域名数为6,200个(约占47.8%),于境外注册的域名数为4,029个(约占31.0%)。放马站点域名所属顶级域名排名前5位的具体情况如表所示。

表 2018年9月活跃恶意域名所属顶级域名

2018年9月,境内被篡改网站的数量为1,164个,境内被篡改网站数量按地区分布排名前三位的分别是广东省、北京市、上海市。按网站类型统计,被篡改数量最多的是.COM域名类网站,其多为商业类网站;值得注意的是,被篡改的.GOV域名类网站有62个,占境内被篡改网站的比例为5.3%。

2018年9月,境内被植入后门的网站数量为2,290个,境内被植入后门的网站数量按地区分布排名前三位的分别是广东省、北京市、河南省。按网站类型统计,被植入后门数量最多的是.COM域名类网站,其多为商业类网站;值得注意的是,被植入后门的.GOV域名类网站有71个,占境内被植入后门网站的比例为3.1%。

2018年9月,境外990个IP地址通过植入后门对境内1,554个网站实施远程控制。其中,境外IP地址主要位于美国、中国香港和罗马尼亚等国家或地区。从境外IP地址通过植入后门控制境内网站数量来看,来自中国香港的IP地址共向境内330个网站植入了后门程序,入侵网站数量居首位;其次是来自美国和菲律宾的IP地址,分别向境内287个和152个网站植入了后门程序。

2018年9月,CNCERT共监测到针对境内网站的仿冒页面有7,993个,涉及域名2,662个,IP地址851个,平均每个IP地址承载9个仿冒页面。在这851个IP中,98.6%位于境外,主要位于中国香港和美国。

2018年9月,CNVD收集整理信息系统安全漏洞1,366个。其中,高危漏洞491个,可被利用来实施远程攻击的漏洞有1,232个。受影响的软硬件系统厂商包括Adobe、Cisco、Drupal、Google、IBM、Linux、Microsoft、Mozilla、WordPress等。

根据漏洞影响对象的类型,漏洞可分为操作系统漏洞、应用程序漏洞、WEB应用漏洞、数据库漏洞、网络设备漏洞(如路由器、交换机等)和安全产品漏洞(如防火墙、入侵检测系统等)。本月CNVD收集整理的漏洞中,按漏洞类型分布排名前三位的分别是应用程序漏洞、WEB应用漏洞、网络设备漏洞。