第110期

(

2019.11.11-2019.11.17)

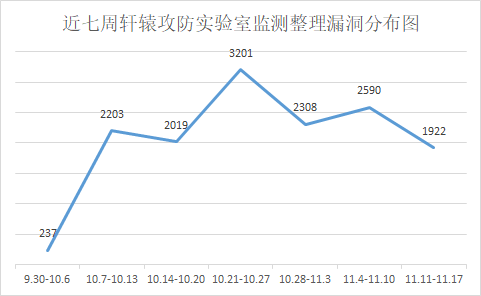

本周轩辕攻防实验室共收集、整理信息安全漏洞1922个,其中高危漏洞827个、中危漏洞1056个、低危漏洞39个,较上周相比较减少668个,同比降低34%。据统计发现sql注入

漏洞

是本周占比最大的漏洞。

图1 近7周漏洞数量分布图

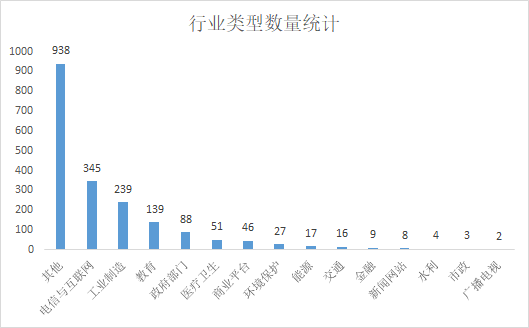

根据监测结果,本周轩辕攻防实验室共整理漏洞

1922

个,其中其他行业932个、电信与互联网行业345个

、工业制造行业239个

、教育行业139个、政府部门行业88个

、医疗卫生行业51个

、商业平台行业46个

、

环境保护行业27个

、能源行业17个

、交通行业16个

、金融行业9个

、新闻网站行业8个、水利4个

、市政行业3个

、广播电视行业2个,分布统计图如下所示:

图2 行业类型数量统计

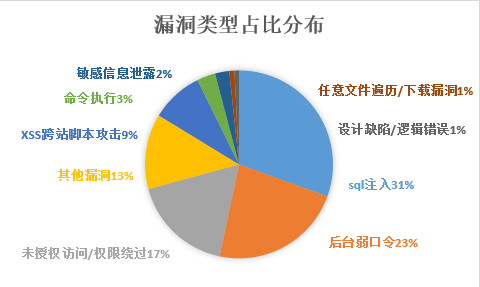

本周漏洞类型分布统计

本周监测共有漏洞

1922

个,其中,漏洞数量位居首位的是SQL注入漏洞占比31%,漏洞数量位居第二的是

后台弱口令漏洞

占比为23%,位居第三的是

未授权访问/权限绕过

漏洞

占比17%

,这三种漏洞数量就占总数

71

%,与上周相比较,发现SQL注入漏洞减少12%,

后台弱口令漏洞

数量占比增加5%

,

未授权访问/权限绕过

其他漏洞

占比

增加16%;其他几种漏洞仅占总数的29%,这几种漏洞中,其他漏洞占比13%

、

xss跨站脚本攻击漏洞

占比9%

、命令执行漏洞占比3%

、敏感信息泄露漏洞占比2%、任意文件遍历/下载漏洞占比1%、设计缺陷/逻辑缺陷漏洞占比1%。本周漏洞类型占比分布图如下:

图3 漏洞类型分布统计

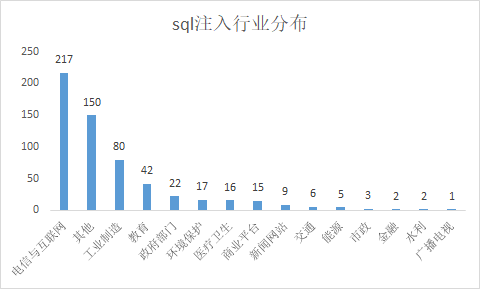

经统计,sql

注入漏洞

在电信与互联网行业存在较为明显。同时sql

注入漏洞

也是本周漏洞类型统计中占比最多的漏洞,广大用户应加强对sql

注入漏洞

的防范。sql

注入漏洞

在各行业分布统计图如下:

图4

sql注入

漏洞行业分布统计

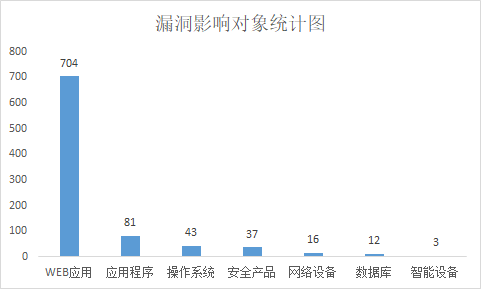

本周通用型漏洞按影响对象类型统计

WEB应用漏洞704个

、应用程序漏洞81个

、操作系统漏洞43个

、安全产品漏洞37个、网络设备漏洞16个、数据库漏洞12个

、智能设备漏洞3

个。

图5 漏洞影响对象类型统计图

二、本周通用型产品公告

1、Google产品安全漏洞

Google Chrome是美国谷歌(Google)公司的一款Web浏览器。V8是其中的一套开源JavaScript引擎。Android是一套以Linux为基础的开源操作系统。本周,该产品被披露存在多个漏洞,攻击者可利用漏洞执行任意代码、提升权限、造成拒绝服务和缓冲区溢出。

收录的相关漏洞包括:Google Chrome V8远程代码执行漏洞(CNVD-2019-40080)、Google Chrome拒绝服务漏洞(CNVD-2019-40126)、Google Chrome audio组件资源管理错误漏洞、Google Chrome PDFium资源管理错误漏洞(CNVD-2019-40305)、Google Android Kernel组件权限提升漏洞(CNVD-2019-40503、CNVD-2019-40504)、Google Chrome V8缓冲区溢出漏洞(CNVD-2019-41021)、Google Android权限许可和访问控制漏洞(CNVD-2019-41024)。其中,除“Google Android权限许可和访问控制漏洞(CNVD-2019-41024)、Google Chrome audio组件资源管理错误漏洞、Google Chrome拒绝服务漏洞(CNVD-2019-40126)”外,其余漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

https://chromereleases.googleblog.com/2019/04/stable-channel-update-for-desktop.html

https://bugs.chromium.org/p/chromium/issues/detail?id=76474

https://chromereleases.googleblog.com/2019/10/stable-channel-update-for-desktop_31.html

https://source.android.com/security/bulletin/2019-11-01

http://www.googblogs.com/stable-channel-update-for-desktop-84/

https://source.android.com/security/bulletin/2019-04-01.html

IBMInfoSphere Information Server是美国IBM公司的一套数据整合平台。IBM Cognos Analytics是一套商业智能软件。IBM Spectrum Scale是一套基于IBM GPFS(专为PB级存储管理而优化的企业文件管理系统)的可扩展的数据及文件管理解决方案。IBM Workload SchedulerDistributed是一套企业任务调度软件。IBM DB2是一套关系型数据库管理系统。IBM QRadar SIEM是一套利用安全智能保护资产和信息远离高级威胁的解决方案。IBM Security Identity Manager是一种基于策略的自动化解决方案。IBM Sterling Connect:Express for UNIX是一套适用于UNIX平台的文件传输解决方案。FTP Server是其中的一个FTP(文件传输协议)解析器。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞执行任意代码,获取root权限或造成拒绝服务等。

收录的相关漏洞包括:IBM InfoSphere InformationServer跨站请求伪造漏洞(CNVD-2019-40094)、IBM Cognos Analytics跨站脚本漏洞(CNVD-2019-40462)、IBM Spectrum Scale权限提升漏洞、IBM Workload Scheduler Distributed权限提升漏洞、IBM DB2缓冲区溢出漏洞(CNVD-2019-40603)、IBM QRadar SIEM跨站脚本漏洞(CNVD-2019-40708)、IBM Security Identity Manager XML外部实体注入漏洞、IBM SterlinIBM Sterling Connect:Express for UNIX FTP Server缓冲区溢出漏洞。其中,除“IBM InfoSphere Information Server跨站请求伪造漏洞(CNVD-2019-40094)、IBM Cognos Analytics跨站脚本漏洞(CNVD-2019-40462)、IBM QRadar SIEM跨站脚本漏洞(CNVD-2019-40708)、IBM Security IdentityManager XML外部实体注入漏洞”外,其余漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.ibm.com/support/pages/node/959633

https://www.ibm.com/support/pages/node/1074144

https://www.ibm.com/support/pages/node/1073732

https://www.ibm.com/support/pages/security-bulletin-vulnerability-cve-2019-4031-affects-ibm-workload-scheduler

https://www-01.ibm.com/support/docview.wss?uid=ibm10878793

https://www.ibm.com/support/pages/node/1103373

http://www.ibm.com/support/docview.wss?uid=ibm10796380

https://www.ibm.com/support/pages/node/1078431

Linuxkernel是美国Linux基金会发布的开源操作系统Linux所使用的内核。Linux Vserver是一款基于Linux的虚拟专用服务器实现。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞提升权限、执行非法操作或导致拒绝服务。

收录的相关漏洞包括:Linux kernel内存泄漏漏洞(CNVD-2019-40135、CNVD-2019-40151、CNVD-2019-40152、CNVD-2019-40153、CNVD-2019-40156、CNVD-2019-40157)、Linux kernel输入验证错误漏洞(CNVD-2019-40470)、Linux Vserver权限提升漏洞。其中,除“Linux kernel内存泄漏漏洞(CNVD-2019-40153)”外,其余漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://git.kernel.org/pub/scm/linux/kernel/git/torvalds/linux.git/commit/?id=9bbfceea12a8f145097a27d7c7267af25893c060

https://git.kernel.org/pub/scm/linux/kernel/git/torvalds/linux.git/commit/?id=a0ecd6fdbf5d648123a7315c695fb6850d702835

https://github.com/torvalds/linux/commit/2289adbfa559050d2a38bcd9caac1c18b800e928

https://github.com/torvalds/linux/commit/128c66429247add5128c03dc1e144ca56f05a4e2

https://github.com/torvalds/linux/commit/c0a333d842ef67ac04adc72ff79dc1ccc3dca4ed

https://github.com/torvalds/linux/commit/45c1380358b12bf2d1db20a5874e9544f56b34ab

https://git.kernel.org/pub/scm/linux/kernel/git/torvalds/linux.git/commit/?id=19fad20d15a6494f47f85d869f00b11343ee5c78

http://www.linux-vserver.org/Welcome_to_Linux-VServer.org

Microsoft Windows和MicrosoftWindows Server都是美国微软(Microsoft)公司的产品。Microsoft Windows是一套个人设备使用的操作系统。Microsoft Windows Server是一套服务器操作系统。Microsoft Outlook是一款个人信息管理系统软件。Microsoft Word是一套Office套件中的文字处理软件。Microsoft Dynamics 365是一套适用于跨国企业的ERP业务解决方案。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞执行任意代码、提升权限等。

收录的相关漏洞包括:MicrosoftOutlook权限提升漏洞(CNVD-2019-40535)、Microsoft Outlook远程代码执行漏洞(CNVD-2019-40556)、MicrosoftOutlook内存破坏漏洞(CNVD-2019-40557)、Microsoft Word远程代码执行漏洞(CNVD-2019-40537、CNVD-2019-40558)、Microsoft Windows DHCP远程代码执行漏洞、Microsoft Dynamics On-Premise权限提升漏洞、Microsoft Windows NTFS权限提升漏洞(CNVD-2019-40566)。其中,除“Microsoft Outlook权限提升漏洞(CNVD-2019-40535)、MicrosoftDynamics On-Premise权限提升漏洞”外,其余漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1204

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1205

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1200

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1199

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1201

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-1213

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1229

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1170