2024-12-10 微信公众号精选安全技术文章总览

洞见网安 2024-12-10

魔影安全实验室 2024-12-10 22:42:28

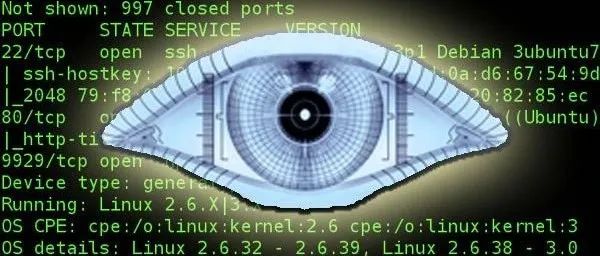

本文是历史文章,首发于2020年11月。本文主要针对nmap的常见扫描方式和数据包进行分析,进而从源码层面修改后重新编译达到降低针对特征扫描的发现概率。

老付话安全 2024-12-10 20:39:13

点击蓝字关注我们始于理论,源于实践,终于实战老付话安全,每天一点点激情永无限,进步看得见严正声明 本号所写文

东方隐侠安全团队 2024-12-10 19:30:59

网安资讯分享\\x0d\\x0aDAILY NEWS AND KNOWLEDGE

老鑫安全 2024-12-10 18:01:31

还在等什么,狱卒啊!!!!!!!

信安一把索 2024-12-10 17:20:47

网络小斐 2024-12-10 15:45:23

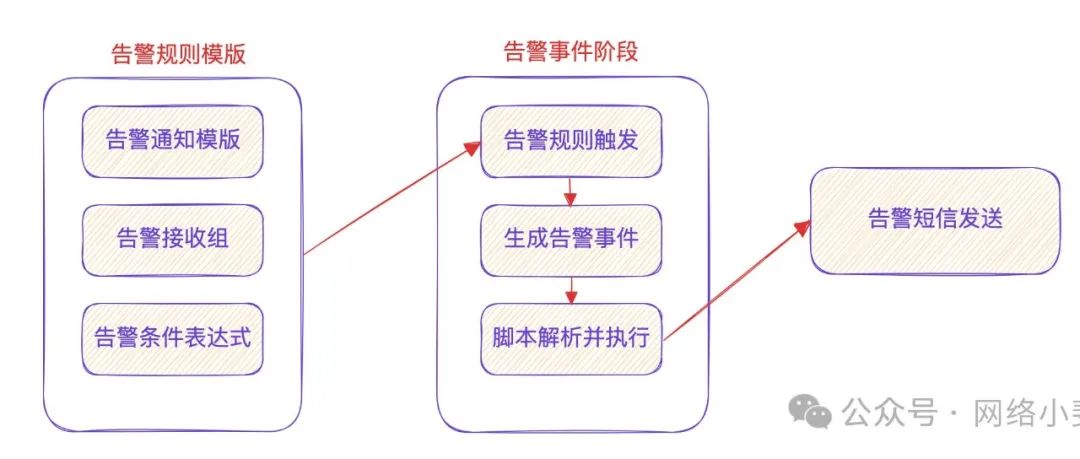

本文详细介绍了在夜莺监控告警体系中,如何使用Python实现短信告警功能。首先,作者阐述了夜莺监控告警通知的现有方式,并指出其未内置短信和电话通知方式。接着,作者以Ubuntu 20.04系统为例,详细讲解了物理服务器上对接短信猫的过程,包括硬件连接、驱动加载、设备识别等。文章重点介绍了如何使用Python调用短信猫发送短信,包括安装依赖包、初始化串口连接、发送AT指令、构造短信内容等。最后,作者还提供了夜莺告警通知脚本的编写方法,以及如何将短信通知媒介添加到夜莺告警规则中。文章结尾,作者分享了调试方法和实际告警短信效果,并鼓励读者关注其公众号进行深入交流。

串口通信安全

硬件安全

系统安全

应用安全

数据安全

网络监控

告警系统安全

安全绘景 2024-12-10 14:52:15

安全白白 2024-12-10 14:38:59

浅析异常线程检测

安服仔的救赎 2024-12-10 14:16:59

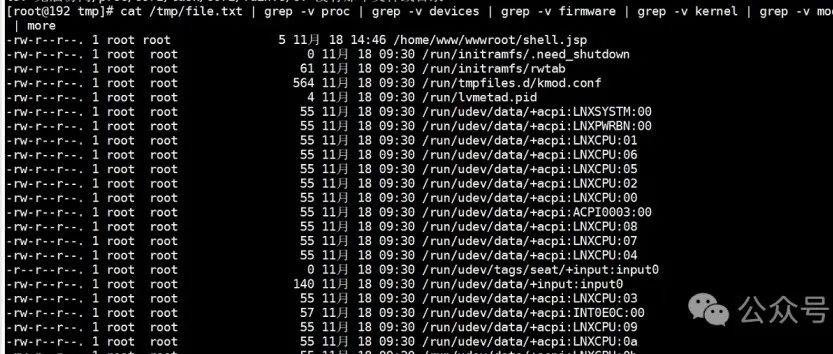

linux应急之find命令在应急实战中的使用,作者:雁过留痕@深信服MSS专家部

ZeroPointZero安全团队 2024-12-10 12:48:22

白安全组 2024-12-10 11:02:01

全栈网络空间安全 2024-12-10 10:51:58

娜璋AI安全之家 2024-12-10 10:51:47

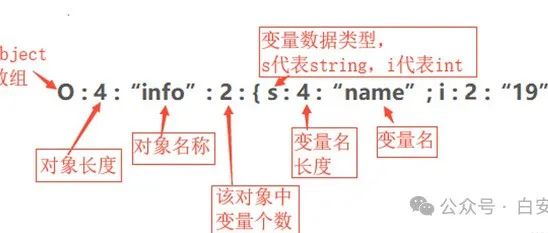

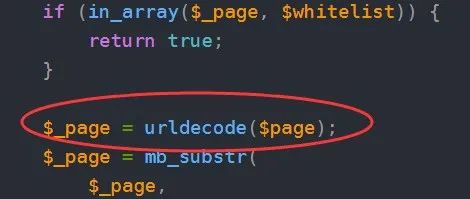

本文主要复现phpMyAdmin文件包含漏洞,希望您喜欢!

鼎新安全 2024-12-10 10:09:08

鼎新安全更多资料持续关注2024国城杯WEB题解_Ez_Gallery 既然登录密码为纯数字,我们就猜

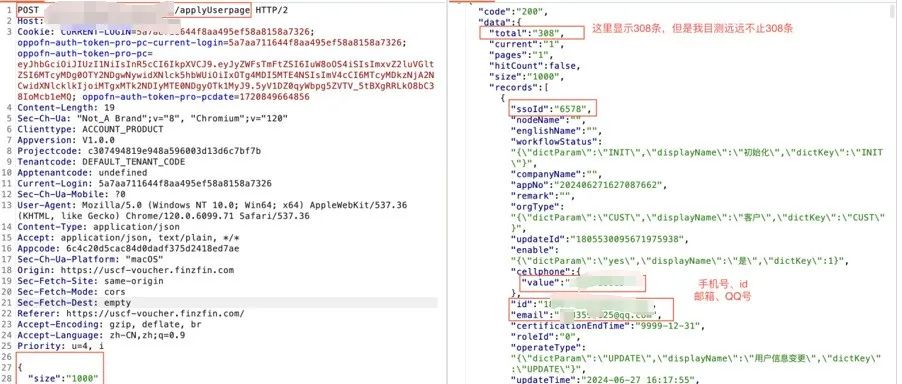

神农Sec 2024-12-10 09:00:57

人若无名,便可专心练剑!

富贵安全 2024-12-10 08:43:55

一次用findsomething 捡洞的过程

泷羽Sec-尘宇安全 2024-12-10 01:01:52

本文介绍了Burp Suite插件autoDecoder的安装与使用方法,旨在帮助渗透测试人员处理加密的数据包。该插件支持内置和自定义的加解密功能,通过编写特定的加解密算法实现对数据包的操作。文章首先讲解了插件的安装配置过程,包括设置Java环境、加载插件并进行初步测试。随后,通过一个具体的Flask应用示例,展示了如何利用Python代码实现DES/CBC/PKCS5Padding算法的加解密,并将此逻辑集成到Burp Suite中,以自动处理请求或响应包。文中还提到可以通过正则表达式匹配来指定需要加密的内容,如multipart提交方式下的文件上传场景。此外,结合captcha-killer-modified插件,实现了验证码自动化识别与爆破攻击的组合应用,提高了效率。最后,强调了接口加解密的重要性,并鼓励读者根据实际情况编写自己的加解密接口,以便快速应对不同的加密场景。通过这些步骤,autoDecoder不仅能够简化加密流量的分析工作,还能增强测试的灵活性和有效性。