2024-12-01 微信公众号精选安全技术文章总览

洞见网安 2024-12-01

思极安全实验室 2024-12-01 22:20:43

本文介绍了一种利用fofa搜索引擎批量挖掘CNVD证书的方法。作者首先指出传统方法难以确定网站的归属公司,随后提出通过添加特定的搜索语法,如“技术支持”,来简化这一过程。文章详细说明了如何通过fofa遍历资产大于5000万的公司,并结合指纹提取技术,直接提取出满足条件的网站。作者提供了工具的使用方法,包括需要fofa会员的token值,以及如何将结果保存和整理。最后,文章提到了一个星球社群,分享SRC/CNVD漏洞案例、工具和资料等内容。

信息收集

漏洞挖掘

资产管理

脚本编写

数据分析

网络安全工具

网络技术联盟站 2024-12-01 21:08:04

学网络,尽在网络技术联盟站!

励行安全 2024-12-01 19:22:27

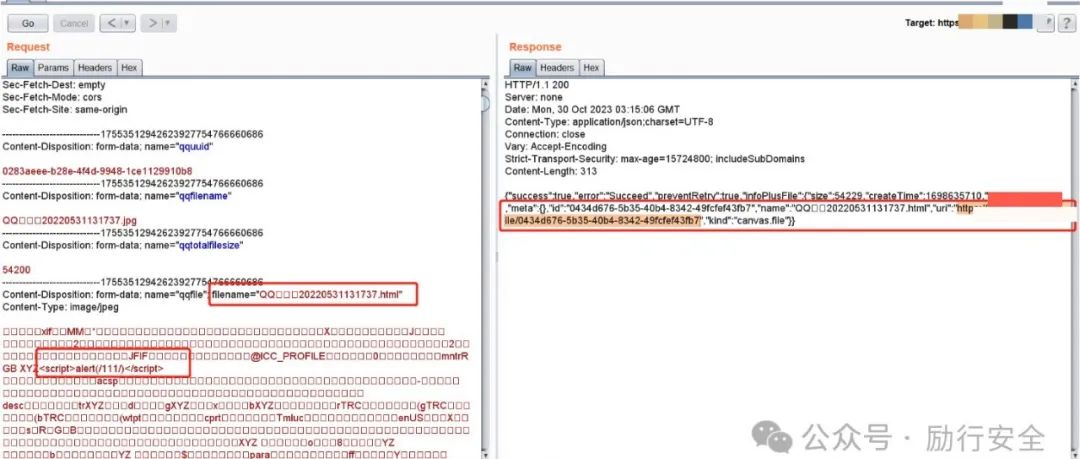

本文是作者关于一次XSS漏洞挖掘的经验分享。作者首先访问了某官网,并提供了登录账号和密码。在办理业务的过程中,作者发现了一个上传图像文件的功能,并决定进行抓包分析。通过使用重发器,作者成功获取了上传路径。随后,作者尝试扩大攻击范围,将文件名后缀改为.html,并在文件中嵌入XSS代码。重发后,作者在返回包中发现了路径信息。最后,作者访问该路径,成功触发了XSS攻击,弹出了预期的结果。

XSS漏洞

文件上传漏洞

信息泄露

网络安全测试

MISC在路上 2024-12-01 19:01:15

本文是一份针对某校信息系统的网络安全测试报告。测试从信息收集开始,通过新闻链接获取教师姓名并生成字典,用于后续的登录爆破。成功爆破后,访问了学校的正方教务管理系统和固定资产管理系统。在固定资产管理系统中,发现了一个无需密码的账号,并通过该账号在工具下载模块上传Webshell,获得了网站的权限。随后,使用MS15-051漏洞进行权限提升,添加了测试用户。由于服务器在内网,使用reGeorg进行内网代理,成功登录服务器。进一步内网漫游发现了MS17-010漏洞主机和多台存在弱口令的服务器,最终获取了第二台服务器的权限。报告最后提出了加强用户安全意识、设置IP白名单、最小化目录权限等安全建议。

信息收集

暴力破解

内网资产发现

任意文件上传

权限提升

内网代理

内网漫游

安全建议

白帽子左一 2024-12-01 12:03:04

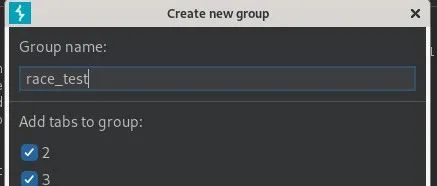

本文讲述了作者在一家提供安全服务的公司公共项目中发现的邮箱验证绕过漏洞。通过更改邮箱触发的邮箱验证机制,作者利用竞争条件成功绕过了验证。具体操作包括拦截更改邮箱的请求,使用Repeater工具发送两次请求,一次填写目标邮箱,一次填写自己的邮箱,并通过并行发送请求的方式,使得系统错误地将验证链接发送到了目标邮箱。最终,作者成功地将邮箱更改为未经验证的目标邮箱,并将此漏洞报告给公司,被评定为P4等级。文章强调了相关技术仅供安全学习交流使用,禁止非法用途。

条件竞争漏洞

邮箱验证绕过

安全测试

HTTP请求拦截

漏洞报告

掌控安全EDU 2024-12-01 12:00:34

本文作者分享了一次针对某管理系统进行网络安全测试的经历。首先,通过搜索资产并利用burp插件生成虚拟身份注册进入系统。随后,作者发现系统存在逻辑漏洞,即修改密码功能无需原密码,导致未授权修改密码的可能性。尽管漏洞存在,但由于依赖身份证信息,实际危害有限。接着,作者进行接口fuzz测试,通过修改接口路径,成功访问到所有用户信息,并利用修改密码接口实现了对所有用户账号密码的修改。最终,作者将漏洞提交至平台,获得了高危等级的认证。文章强调,所有渗透测试都应在获取授权的前提下进行,遵守法律法规。

逻辑漏洞

接口Fuzz

信息泄露

未授权访问