当渗透测试工程师执行网站渗透测试时,第一步应该是找到易受攻击的网站的隐藏目录。

这些隐藏的Web目录非常重要,因为它们可以提供一些非常有用的信息,即在面向公众的网站上看不到的潜在攻击媒介。

比较快捷的攻击方法之一就是采用暴力猜解网站目录及结构,其中包括网站中的目录、备份文件、编辑器、后台等敏感目录,为此,需须选择一个功能强大的工具。

尽管有很多可用的工具来执行站点暴力破解,包括Dirbuster或Dirb,但是它们有其自身的局限性,例如Dirbuster仅提供始终不可行的GUI界面,并且Dirb不包括多线程功能。

在网站暴力测试中,渗透测试人员中最受欢迎的选择是Dirsearch。

用python编写的Dirsearch是一个命令行网站目录扫描程序。它具有许多功能,使其成为性能方面的完全赢家:

它包括多线程,使其比任何其他站点扫描仪工具都快

它执行递归暴力破解

它具有HTTP代理支持

Dirsearch有效地检测到无效网页

它具有用户代理随机化和批处理功能

支持请求延迟

该工具可以在任何操作系统(Windows,Linux,mac)上运行,从而使其更兼容,更简单,但功能强大。

在此设置中,我们将使用Kali Linux作为攻击机器,并 使用Metasploitable 2上的 DVWA 作为目标。

安装Dirsearch

您需要在

Kali Linux

攻击机中

安装Dirsearch

。

首先从命令

#apt-get update

更新所有存储库

之后,使用链接从Github安装Dirsearch:

https

:

//github.com/maurosoria/dirsearch

输入命令:

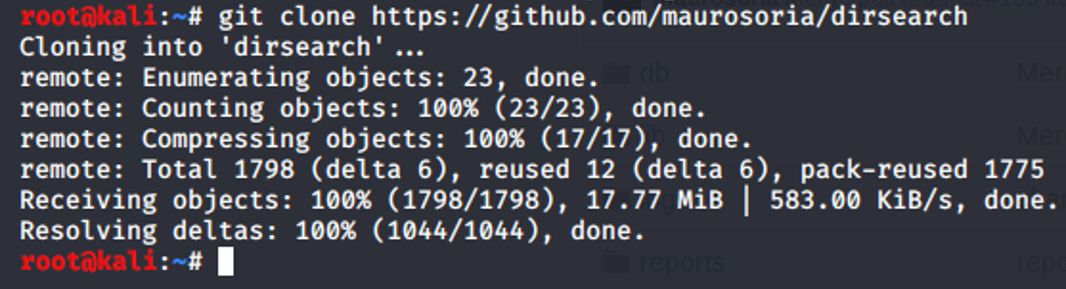

#git clone

https://github.com/maurosoria/dirsearch

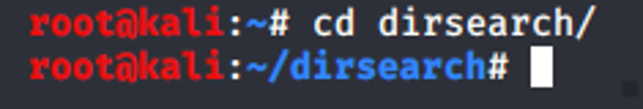

成功安装该工具后,将根目录更改为Dirsearch。

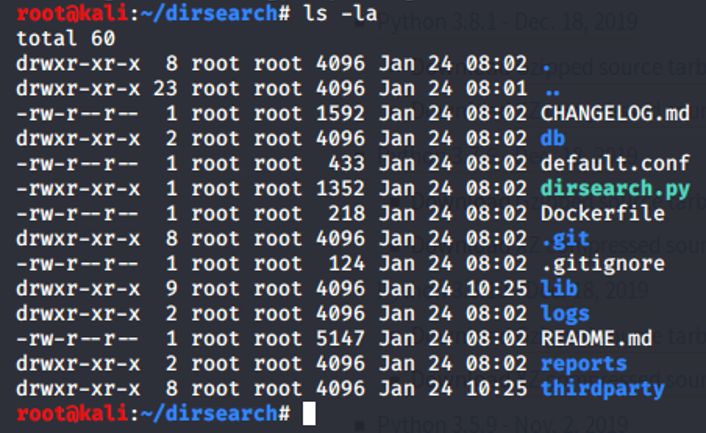

#cd dirsearch /

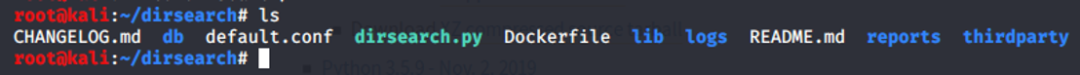

键入ls以查看Dirsearch Directoy下的内容。

您会看到有一个配置文件和一个名为“ dirsearch.py”的python文件,我们将执行该文件。

配置工具

下一步将配置Dirsearch。

您可以通过三种方式来实现。

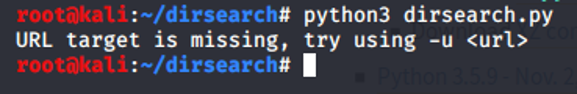

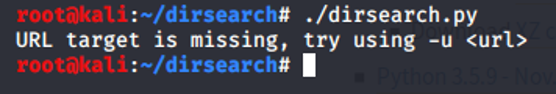

由于此“ dirsearch.py”文件需要python 3才能正确执行,因此只需使用python运行即可。

#python3 dirsearch.py

它给出了一个使用示例,说明我们需要指定一个

有效的URL

。

运行Dirsearch的第二种方法是使用Bash运行它。

键入ls -la授予我们该目录中所有内容的权限。

从上面我们可以看到,该工具是可执行的,现在使用点斜杠运行它。

#./dirsearch.py

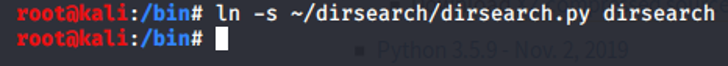

第三种也是最简单的运行Dirsearch的方法是

在

/ bin

目录中

创建一个

符号链接

,

因为这将使我们不仅可以使用从GitHub克隆的目录,还可以在提示符下的任何位置运行该工具。

转到bin目录,并使用

ln -s

命令

创建一个符号链接,将其命名为“ dirsearch”

。

#ln

-s

ln -s〜/ dirsearch / dirsearch.py dirsearch

使用Dirsearch进行站点扫描

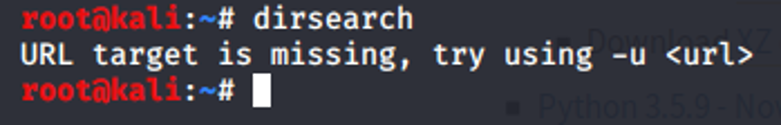

创建符号链接后,只需在任何目录中键入dirsearch即可执行。

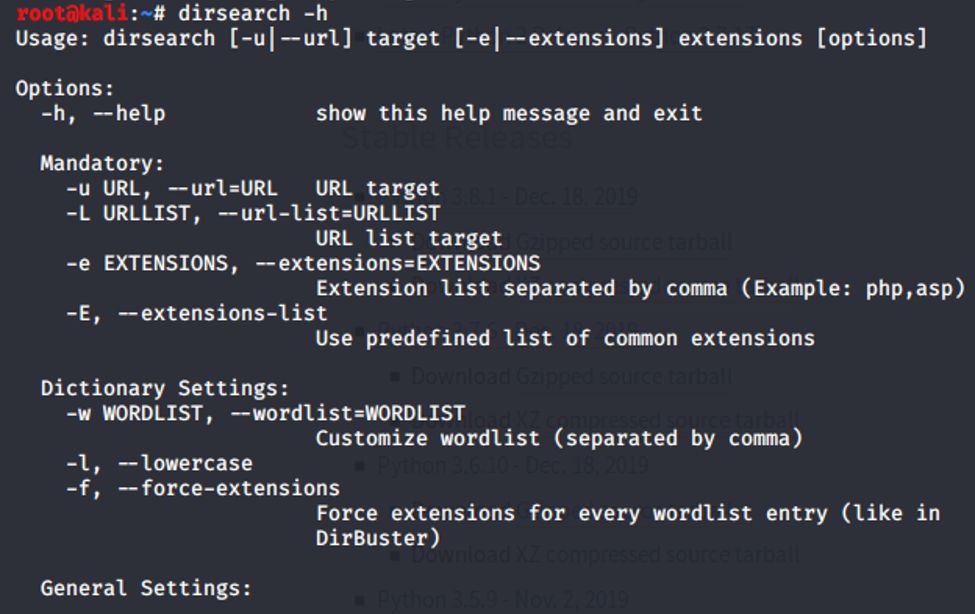

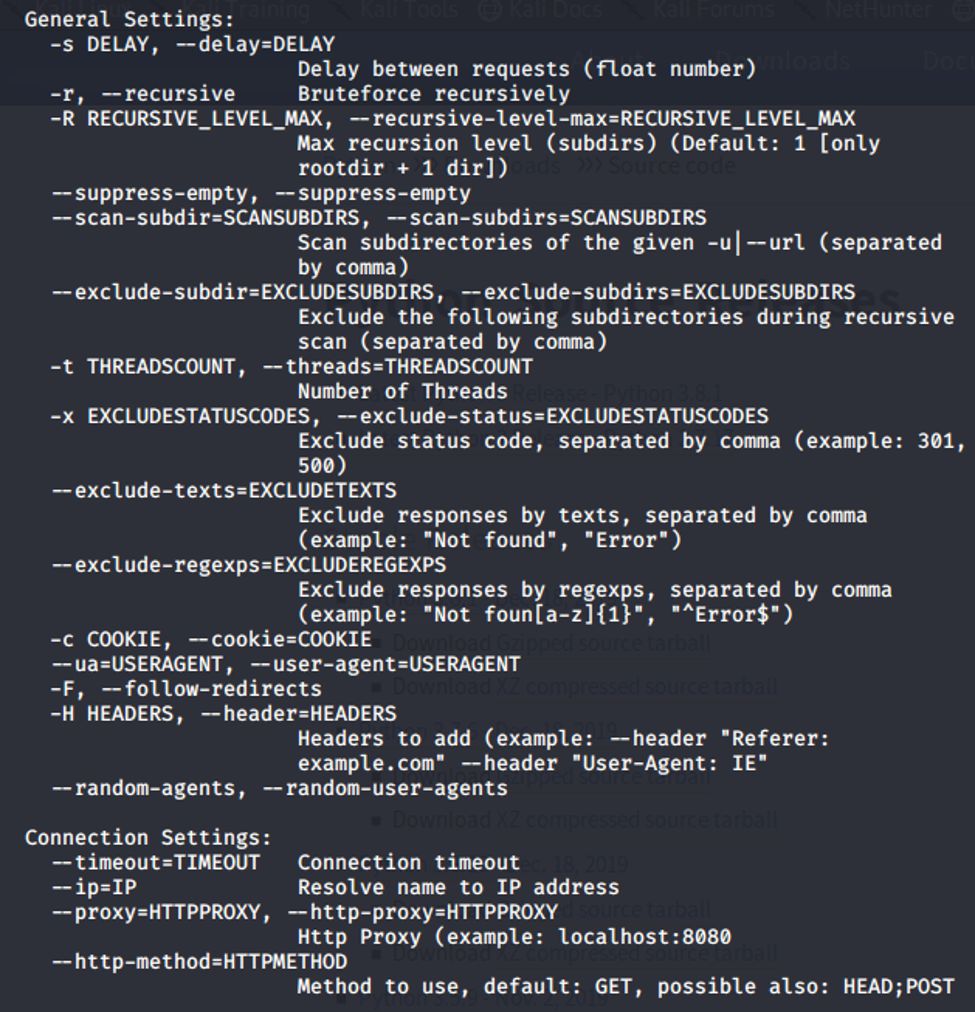

在目录搜索中使用标志“ -h”可获取完整的帮助菜单,该菜单将显示大量选项和潜在的配置设置。

因此,现在要搜索站点,它需要有效的目标URL和文件扩展名才能运行。

您可以使用

-u

标志

指定有效的URL

,并使用

-e

标志

指定

要搜索的文件扩展名

。

在本例中,我们将在Metasploitable2机器上为其提供DVWA的URL。

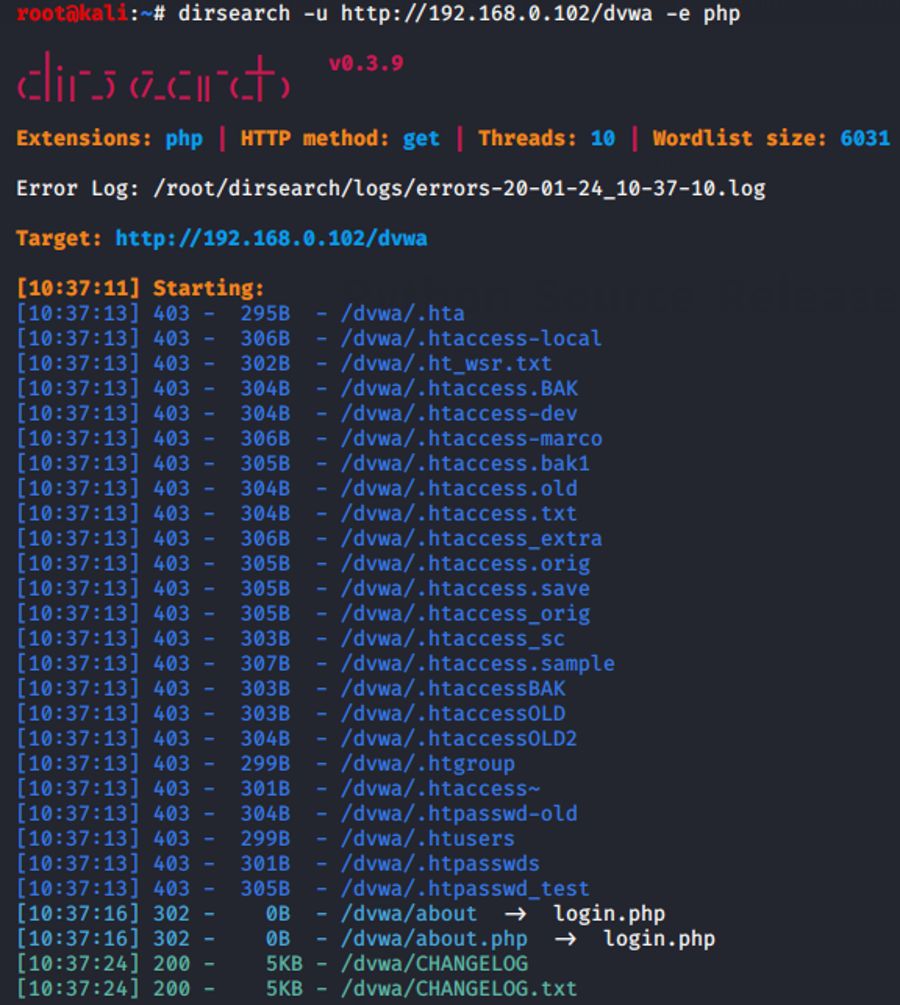

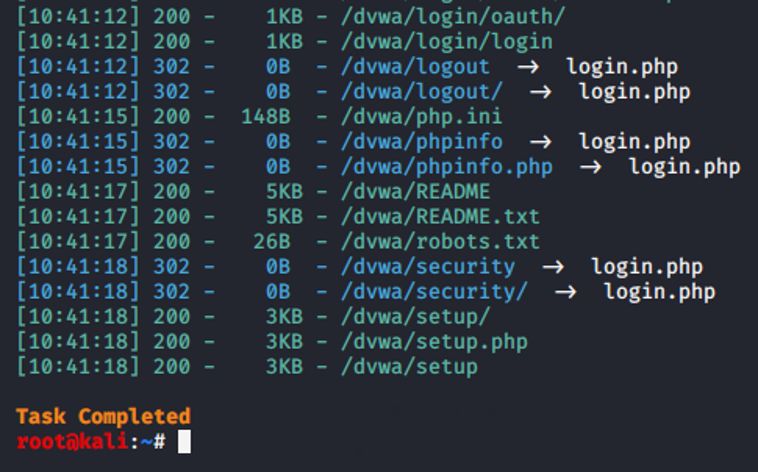

#dirsearch -u http://192.168.0.102/dvwa -e php

这向我们展示了有关扩展,正在使用的HTTP方法,线程数和当前

wordlist

大小的许多信息

。

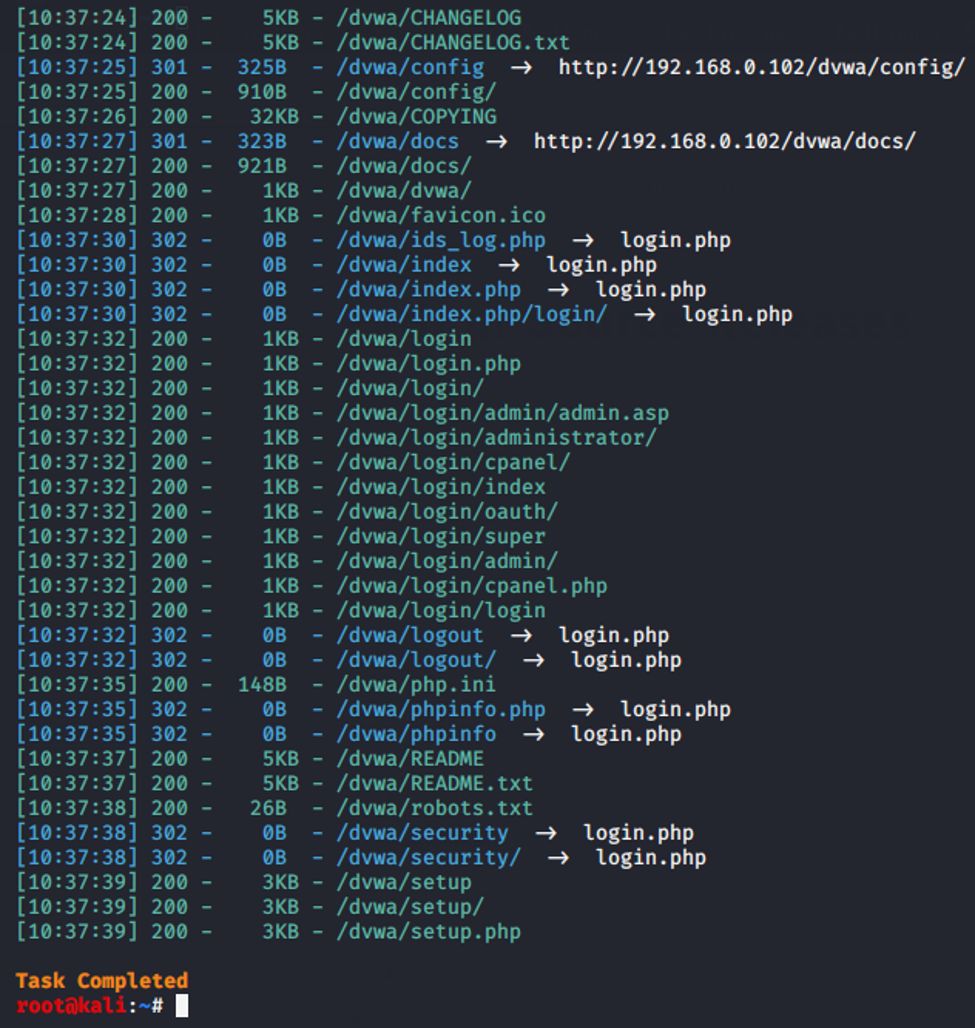

之后,它开始挖掘目录并返回其结果,包括状态码,大小和目录名称。

如果要排除某些HTTP状态代码,请使用-x标志。

#dirsearch -u

http://192.168.0.102/dvwa

-e php -x 403

在这里,我们通过在-x标志后面指定来排除所有403代码。

它引导我们获得所需的东西,使其更清洁,更简单。