2024-11-08 微信公众号精选安全技术文章总览

洞见网安 2024-11-08

网络研究观 2024-11-08 23:59:34

趋势科技零日计划的研究员发现马自达车载信息娱乐系统Mazda Connect存在多个安全漏洞,影响包括马自达3在内的多款车型。漏洞包括SQL注入、命令注入和代码执行,可能导致攻击者获得系统root权限。这些漏洞由软件更新过程中的输入清理不足引起,攻击者可通过USB设备进行利用。发现的漏洞包括DeviceManager中的SQL注入和命令注入,以及硬件安全漏洞和辅助MCU上的未签名代码执行。这些漏洞使攻击者可能持续入侵系统,干扰车辆安全,尤其在代客泊车等场景中风险较高。目前马自达尚未发布补丁,车主和服务提供商应避免使用未知USB设备,限制第三方访问,并及时更新系统。

SQL注入

命令注入

代码执行

零日漏洞

硬件安全漏洞

未签名代码执行

信息娱乐系统安全

车辆网络安全

网络研究观 2024-11-08 23:59:34

D-Link的约61,000台NAS设备被发现在account_mgr.cgi URI中存在命令注入漏洞(CVE-2024-10914),允许未经身份验证的攻击者远程执行任意shell命令。受影响的型号包括DNS-320、DNS-320LW、DNS-325和DNS-340L,这些设备已停产,不再接收安全更新。攻击者通过操纵name参数,可以绕过身份验证并在设备上执行任意命令,造成数据泄露和勒索软件风险。FOFA扫描显示,这些设备大多暴露在互联网上,建议用户淘汰或替换这些设备,并采取隔离和监控措施以降低风险。

命令注入漏洞

数据泄露风险

勒索软件风险

远程攻击

设备暴露

CVE编号

EoL产品

防御措施建议

白帽子安全笔记 2024-11-08 19:23:36

本文详细描述了针对CobaltStrike的两个bug的修复方法。首先,作者指出在使用插件后仍然会被检测到的问题,并提供了在BokuLoader.cna文件第409行增加代码行的解决方案。其次,作者解决了另一个遗漏的特征问题,通过在监听器中增加特定的围栏配置来绕过检测。这些围栏包括IP地址、用户名、服务器名和域名的特定格式。修复后,CobaltStrike将无法被查杀。文章还推荐了相关阅读,并鼓励读者留言交流。

CobaltStrike

漏洞利用

免杀技术

恶意软件分析

网络安全防护

插件开发

白帽100安全攻防实验室 2024-11-08 18:49:40

什么?你想要日车了?

儒道易行 2024-11-08 18:00:25

本文是一篇关于RCE(远程命令执行)漏洞的实战分析文章。作者首先概述了RCE漏洞的概念,指出攻击者可以通过该漏洞直接向后台服务器注入操作系统命令或代码,从而控制服务器。文章详细介绍了RCE漏洞出现的原因,包括设计不当和缺乏严格的安全控制。作者通过实例说明了在自动化运维平台和Web管理界面中可能存在的RCE漏洞,并提供了如何利用这些漏洞的实际操作步骤。文章还强调了在提供API接口时,必须对输入内容进行严格判断,建议实施白名单策略。最后,作者通过一个靶场环境示例,展示了如何执行远程系统命令和代码,并提醒读者注意免责声明和转载规则。

RCE漏洞

远程命令执行

安全防护措施

漏洞利用

系统安全

代码审计

红队蓝军 2024-11-08 17:57:19

本文详细介绍了Metasploitable2虚拟系统的渗透测试过程。该系统是一个基于Ubuntu的特殊操作系统,专门用于安全工具测试和演示常见漏洞攻击。它开放了多个高危端口和服务,如21、23、445等,并包含多个未打补丁的高危漏洞,如Samba MS-RPC Shell命令注入漏洞。系统中的用户口令均为弱口令,且搭载了多个Web漏洞演练平台。文章列举了14个具体漏洞,包括弱口令、后门漏洞、配置漏洞等,并提供了针对每个漏洞的利用方法,如暴力破解、利用已知漏洞、直接访问等。渗透测试环境包括攻击机Kali和靶机Metasploitable2,通过详细的步骤展示了如何利用这些漏洞进行渗透。

渗透测试

漏洞利用

靶机环境

服务扫描

弱口令攻击

远程代码执行

Web漏洞

网络服务安全

Yak Project 2024-11-08 17:31:06

使用Yakit热加载轻松拿下验证码的识别与爆破!

安全光圈 2024-11-08 15:28:28

认证绕过漏洞,没有开放监听绕个软?http的页面都不对外监听了,拿命绕啊!

联想全球安全实验室 2024-11-08 15:20:18

Beacon Tower Lab 2024-11-08 14:03:44

本文详细分析了Xlight FTP Server的整数溢出漏洞(CVE-2024-46483),该漏洞存在于SSH2登录认证过程中,由于读取客户端算法协商数据包中的4个字节作为数据长度时未正确处理,导致整数溢出和堆溢出。影响版本为小于3.9.4.3的32位和64位版本。文章详细描述了复现环境、SSH协议简介、分析过程,并指出32位和64位程序在溢出后的不同表现。虽然漏洞难以利用,但理论上可以导致远程代码执行。最后,提供了参考链接和POC。

整数溢出漏洞

堆溢出

远程代码执行

SSH协议安全

漏洞复现

Windbg调试

IDA分析

漏洞利用难度

flowers-boy 2024-11-08 13:15:20

本文详细介绍了Shiro框架的两个安全漏洞:Shiro550和Shiro721。Shiro550漏洞存在于1.2.4版本之前,由于密钥固定,攻击者可以通过获取cookie中的remember值,进行base64解码、AES解码和反序列化操作,从而实现远程代码执行。文章详细分析了漏洞原理,并提供了环境搭建、漏洞复现和利用的方法。Shiro721漏洞则是在1.2.5至1.4.1版本中,由于AES加密的key是动态生成的,攻击者需要利用Padding Oracle Attack来爆破正确的key值,再通过构造恶意的rememberMe字段进行反序列化攻击。文章同样提供了Shiro721的环境搭建和攻击复现步骤。

Shiro漏洞

网络安全

漏洞复现

加密解密

序列化攻击

RCE漏洞

神农Sec 2024-11-08 12:05:50

本文详细记录了作者对某大学智慧云平台的渗透测试过程,发现了三个主要漏洞:首先是弱口令爆破,通过爆破功能模块尝试常见弱口令成功登录;其次是水平越权信息泄露,通过修改参数获取了所有老师的信息;最后是Wx_SessionKey篡改,利用工具篡改手机号实现任意用户登录。文章强调了弱口令的危害性,并分享了渗透测试的经验和技巧,提醒读者遵守法律法规,切勿用于违法途径。

弱口令爆破

水平越权

信息泄露

Wx_SessionKey篡改

任意用户登录

渗透测试

微信小程序安全

掌控安全EDU 2024-11-08 12:00:53

星悦安全 2024-11-08 11:41:02

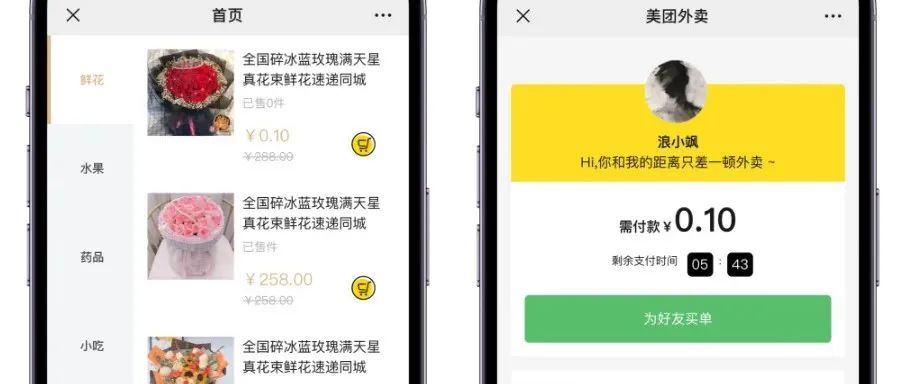

本文分析了某团代付三合一微信小程序系统的RCE漏洞。文章首先介绍了系统的基本环境,包括使用的框架ThinkPHP 6.0.8和后台管理功能。接着,详细披露了两个安全漏洞:一是前台任意文件读取漏洞,通过/file_get_contents函数实现,攻击者可以读取数据库文件;二是前台任意文件上传漏洞,通过未过滤的文件上传功能,攻击者可以在服务器上保存任意文件。文章最后提供了漏洞的利用Payload,并宣传了一个代码审计圈子,提供漏洞研究、批量利用工具和内外网攻防技巧等内容。

文件读取漏洞

文件上传漏洞

ThinkPHP框架

信息泄露

RCE漏洞

安全研究

漏洞利用

土拨鼠的安全屋 2024-11-08 11:30:55

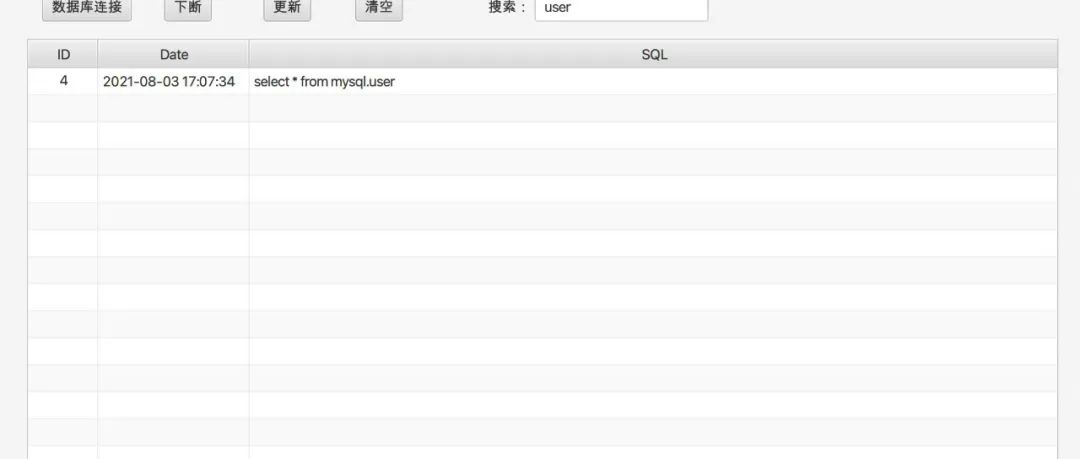

本文介绍了一个名为MySQLMonitor的MySQL实时监控工具,适用于代码审计和黑盒测试。工具可以通过克隆GitHub仓库自行打包或直接下载使用。使用时,首先需要连接数据库,连接成功后,可以设置断点,更新和清空操作将不可用。设置断点后,可以查看和更新执行的SQL语句,以及清空表格内容。工具还提供了搜索功能,以便过滤所需的SQL语句。此外,用户可以单击行来悬浮显示SQL语句,双击则可复制到剪贴板。

数据库安全

代码审计

黑盒测试

实时监控

SQL注入防护

代码审计SDL 2024-11-08 10:19:45

fortify sca rules 标签分析

生有可恋 2024-11-08 10:08:34

CORS : 看起来很酷的样子

白泽安全实验室 2024-11-08 09:01:04