攻击团伙情报

-

响尾蛇组织近期针对中国特定机构的APT攻击活动披露

-

Lazarus组织针对日本加密货币行业持续发起攻击

-

Kimsuky与Konni疑似存在联系

-

钱包黑洞:Lazarus组织近期在加密货币方面的隐蔽攻击活动

攻击行动或事件情报

-

近期东欧地区某黑产团伙以博彩为主题的钓鱼文档分析

-

TrickBot继续活动,利用Mikrotik路由器做为新C2服务器

-

WAPDropper利用合法网络服务推送电信公司的付费订阅

-

Blackrota,Go语言高度混淆后门分析

-

Lokibot通过伪造国家税务局的“电子税收发票”进行传播

恶意代码情报

漏洞相关情报

响尾蛇组织近期针对中国特定机构的APT攻击活动披露

披露时间:2020年11月24日

情报来源:

https://mp.weixin.qq.com/s/7JoHBwbtn_wpoYWrE32TNA

相关信息:

Lazarus

至少自2017年以来就持续将加密货币行业的机构和公司作为自己的攻击目标,从TTP上来看有着较高的延续性,而在钓鱼载体的选取上较为多变:早期使用的文件大多为钓鱼文档,内容选取上也以诱导受害者启用宏为目标,受害者启用宏后通过执行恶意的vbs脚本下载后续后门木马。

至少自2018年6月开始,使用的钓鱼文件中出现了lnk文件,相关样本利用mshta执行远程脚本,所使用的脚本在与宏指令脚本结构上有较高相似度。在2019年以后出现了攻击者投放包含加密文档与伪装成文档密码记事本文件的lnk文件的钓鱼方式,以此诱导受害者点击。

在近期发现的样本中,攻击者将部分docx文件嵌入lnk文件内。不过在攻击的执行过程中,诱饵文档仍然是通过浏览器访问google drive网盘服务链接打开的。同时也有着前文提及的可执行文件样本出现,可以看出攻击者正尝试更新钓鱼的手段。

披露时间:2020年11月22日

情报来源:

https://blog.alyac.co.kr/3390

相关信息:

ESRC

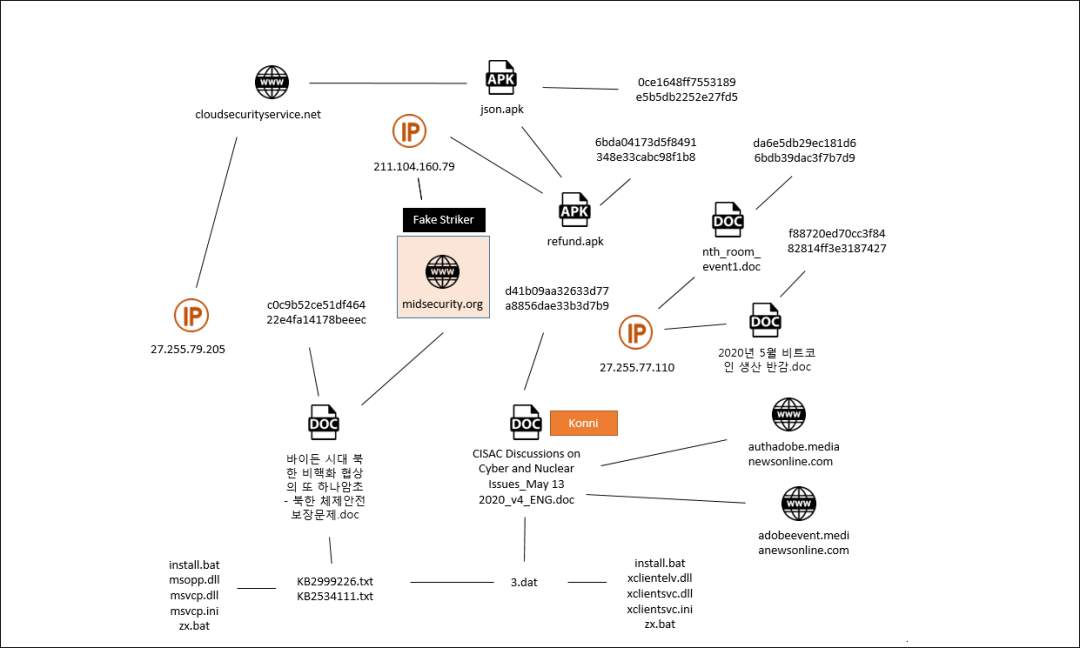

最近跟踪并分析了一个APT组织,该组织在11月6日分发了一封伪装为Hanmail Daum客户中心出于安全目的发送的用于帐户劫持的恶意电子邮件。由于攻击者的错误,电子邮件正文中的链接尝试连接到地址"naver.midsecurity [.] org"而不是"hanmail"地址。这种错误会导致攻击者的服务器内部结构配置在一段时间内暴露于外。在暴露期间内,ESRC从外部验证了攻击者的服务器,在韩国和俄罗斯都存在用于钓鱼的站点。

通过观察,"midsecurity [.] org"早在2020年11月份被IP"211[.]104.160.79"使用,而该IP在报道中被确认为Konni组织使用过。通过共享威胁基础结构,可以判断两个组织之间的联系。再如鱼叉式网络钓鱼攻击的恶意MS Word DOC文件或APK Android恶意应用之类的综合策略,技术和过程(TTP /战术,技术和过程)也是是完全一致的。

最后,通过攻击之间无意留下的各种数字证据和线索,Kimsuky与Konni组织关联可能性进一步提高,值得持续关注。

钱包黑洞:Lazarus组织近期在加密货币方面的隐蔽攻击活动

披露时间:2020年11月25日

情报来源:

https://mp.weixin.qq.com/s/dQNny_JQuWRRXBE6HF5fpw

相关信息:

近期,微步捕获到Lazarus组织在加密货币方面近期使用的样本,包含Windows和MacOS平台的版本,与之前的样本有显著变化。

样本在运行后会检查运行环境再释放恶意代码文件,恶意代码运行后会修改配置实现自启动,之后连接Lazarus组织控制的失陷机器,接受攻击者的命令并进行下一阶段的攻击活动,对加密货币的用户有针对性,而且更加隐蔽,不易被发现。

披露时间:2020年11月25日

情报来源:https://www.anquanke.com/post/id/223136

相关信息:

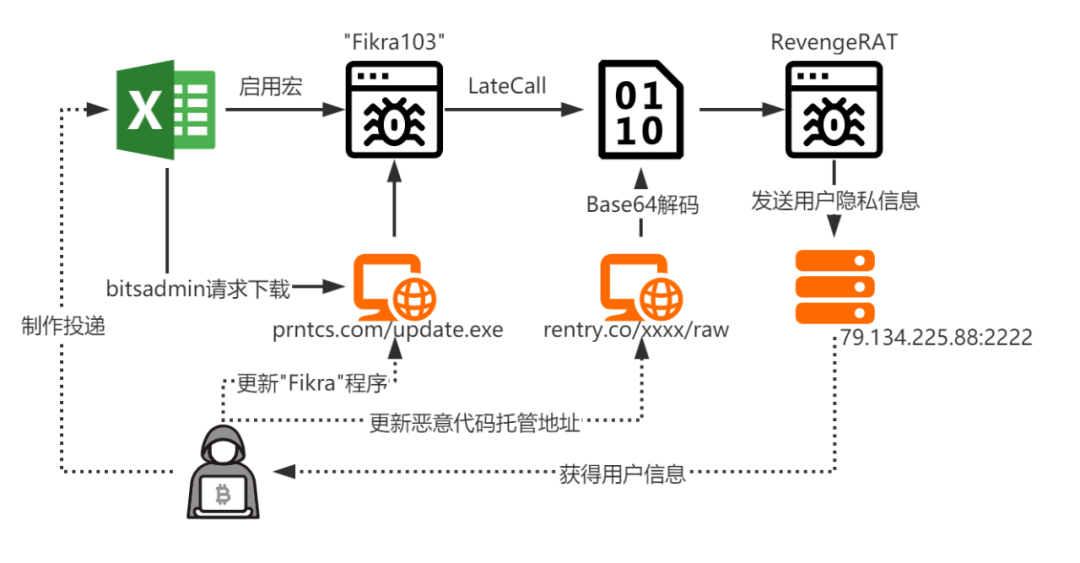

近期,安恒监测捕获到一些以博彩为主题的钓鱼文档。诱饵文档使用模糊的表格照片,诱导受害者打开宏代码。样本通过bitsadmin从挂马网站下载后续恶意程序,并通过pastebin[.]pl、rentry[.]co这类网站的文本共享功能实现后续恶意代码的托管。

本次攻击的主要目标为东欧地区博彩行业相关人员,在对其以往攻击的溯源中也找到了不少无特定主题的攻击样本,多伪装为支付凭证等内容。该团伙使用的恶意程序范围较广,大多都为网络上获取的开源恶意程序或是商业远控软件,此次样本”Fikra103”应该是由攻击者结合开源远控RevengeRAT的自行开发。

TrickBot

继续活动,利用Mikrotik路由器做为新C2服务器

披露时间:2020年11月23日

情报来源:

https://labs.bitdefender.com/2020/11/trickbot-is-dead-long-live-trickbot/

相关信息:

Bitdefender

研究人员发现,TrickBot的运营商正在努力恢复僵尸网络的活动范围。其背后的攻击者已经下发了该木马的新版本并维护了先前版本中使用的模块的完整列表。在最近分析的样本中,不再存在shareDll或打包版本的mshareDll,表明攻击者可能移除了横向移动模块。另外,攻击者更新了通信机制,使用Mikrotik路由器做为新C2基础架构,对于某些版本,版本更新响应已使用bcrypt数字签名。

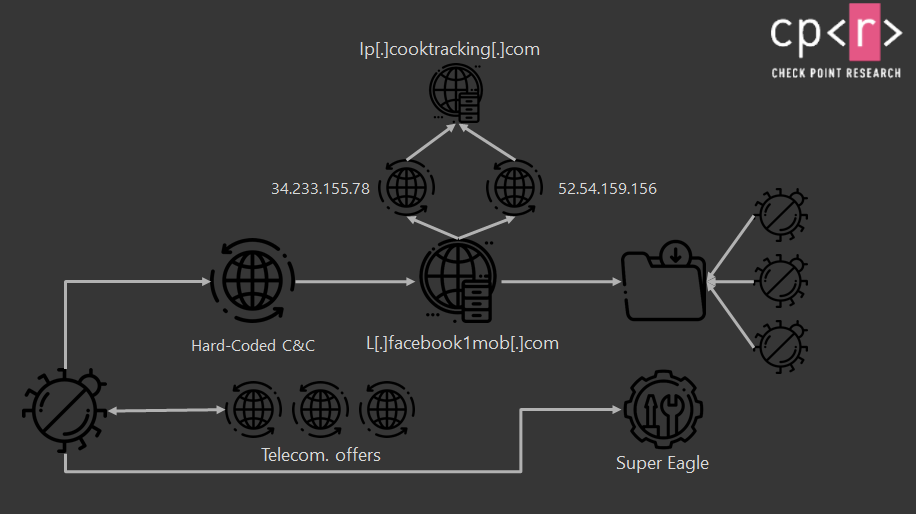

WAPDropper

利用合法网络服务推送电信公司的付费订阅

披露时间:2020年11月24日

情报来源:https://research.checkpoint.com/2020/enter-wapdropper-subscribe-users-to-premium-services-by-telecom-companies/

相关信息:

Check Point

研究人员最近发现了一种新型恶意软件WAPDropper,它包含两个不同的模块:1. 删除程序模块:用于下载第二阶段恶意软件,并有可能传播和启动不同的攻击媒介;2. 高级拨号程序模块:用于使受害者在不知情或未经其同意的情况下订阅泰国和马来西亚的电信运营商提供的高级服务。在执行过程中,恶意软件会隐藏其图标,以防止任何用户识别和卸载恶意软件。此外,恶意软件还会执行检查以识别设备是否配置了代理或VPN。如果未配置,则恶意软件会启动Dropper模块以下载并执行其他有效负载。

感染链非常简单,在通过第三方市场将初始应用程序安装在设备上后,WAPDropper与C&C服务器通信并接收要执行的有效载荷,有效载荷为高级拨号器模块,它打开一个小的Web视图,并与合法电信公司提供的高级服务联系。一旦WAPDropper成功登录,它将尝试为用户订阅这些服务。在某些情况下,需要验证码步骤来完成预订。WAPDropper通过使用一家中国公司的"Super Eagle"图像识别服务绕过了这项检测。

披露时间:2020年11月20日

情报来源:

https://blog.netlab.360.com/blackrota-an-obfuscated-backdoor-written-in-go/

相关信息:

研究人员通过Anglerfish蜜罐捕获到一个利用Docker Remote API未授权访问漏洞传播的Go语言恶意后门,根据后门使用的C2域名将之命名为Blackrota。Blackrota后门程序目前只有Linux版,为ELF文件格式,支持x86/x86-64两种CPU架构。Blackrota基于geacon配置并编译,geacon是一个Go语言实现的CobaltStrikeBeacon,它可以作为CobalStrike的Beacon与CobaltStrike交互来控制失陷主机,实现部分关键功能。

值得注意的是,Blackrota在编译前,对geacon源码以及geacon用到的第三方Package中的函数名、变量名甚至源码文件路径字符串做了混淆。攻击者还把程序中所有的字符串做了编码处理,每一个字符串都用一个XOR编码的函数来编码,执行的时候动态解码后再调用,以增加逆向分析阻力。

Lokibot

通过伪造国家税务局的“电子税收发票”进行传播

披露时间:2020年11月24日

情报来源:https://asec.ahnlab.com/ko/16342/

相关信息:

ASEC

观察到近日Lokibot通过伪造国家税务局的“电子税收发票”主题钓鱼邮件进行传播。当受害者运行附加PPT之后,mshta会启用宏代码将相应的数据写入到注册表中并通过powershell.exe执行。PowerShell代码主要执行的功能为将恶意PE注入到普通Windows文件calc.exe文件中。最终注入的PE是Lokibot,它会窃取用户的信息。

由于以类似的社会工程方法通过网络钓鱼电子邮件分发了各种恶意代码,因此用户在查看电子邮件中的附件时需要非常小心。

披露时间:2020年11月23日

情报来源:

https://mp.weixin.qq.com/s/mMi5fHtBPuN09uH6FKm0_g

相关信息:

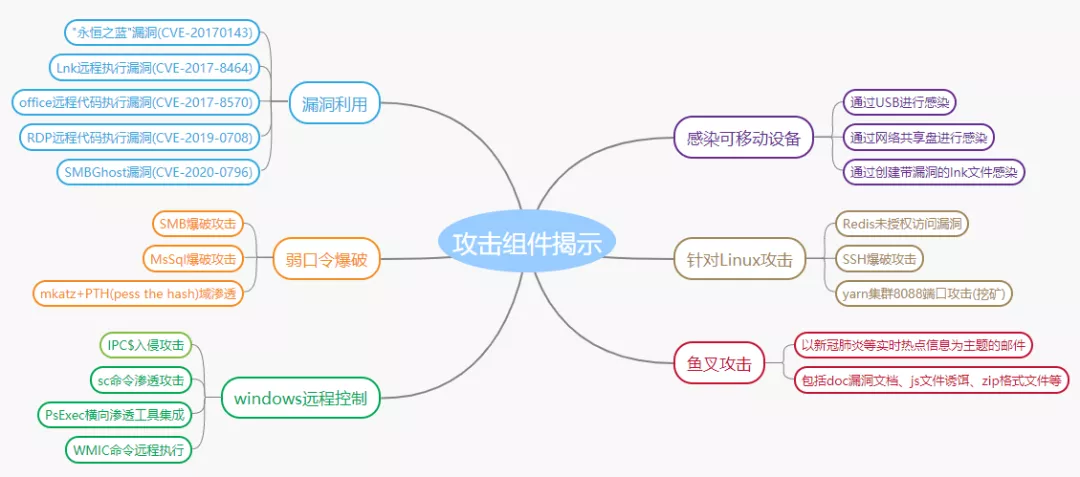

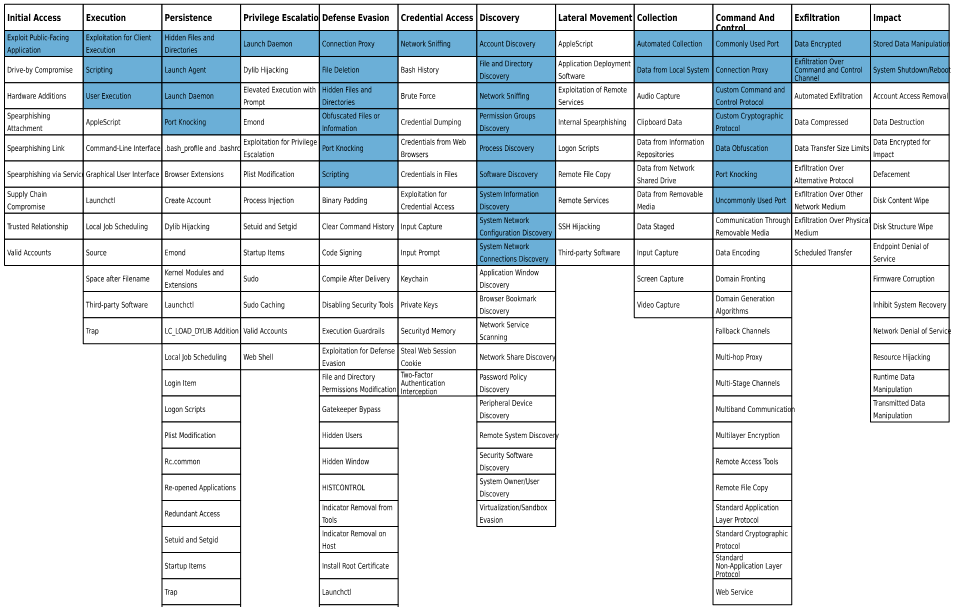

“永恒之蓝木马下载器”首次被发现于2018年12月份。木马团伙通过劫持驱动人生升级服务器下发该木马致使大量客户中招。此木马近年来一直处于活跃状态,攻击、传播手法持续更新。

最初“永恒之蓝木马下载器”系列木马的远控模块和传播模块文件需要落地,较为容易查杀,随着时间的推进,攻击者对木马进行了改进,木马攻击成功后会在失陷主机上创建一个名为Bluetooths的计划任务,该计划任务会利用PowerShell从v.beahh.com处获取新的payload进行执行,该系列payload会为下载模块功能做前期准备,准备完成后下载攻击传播模块及挖矿模块到内存,然后直接利用IEX命令进行执行。最终完全脱离了原有流程,做到了无文件落地的"计划任务+PowerShell"的攻击模式,这使得攻击更加隐蔽,查杀难度增大。

从19年4月开始,”永恒之蓝木马下载器”系列木马开始稳定的利用上述计划任务+powershell的无文件方式进行传播与攻击。之后对攻击组件和挖矿脚本依旧进行着频繁的更新,使其攻击能力和挖矿能力不断提升。其中对于域名和PoweShell脚本名称也进行了多次更改,其中使用到了DGA算法进行域名的生成,而windows下的攻击组件名称也变为了if.bin,主要攻击方式为通过最新的Domain下载对应的PowerShell脚本并加载到内存执行攻击。

根据长期捕捉到的样本来看,该病毒作者采用了各种常见的攻击方式来传播该病毒,导致此病毒有极强的传播能力。这足以说明该病毒在内网的流行度可以作为内网安全性的一个指标。另外,该病毒需要关注的点在于其模块化的攻击手段,作者甚至可以将较新的漏洞嵌入到病毒的整个传播流程中。由此可见该病毒的整个架构已经较为成熟,安全运维人员在处置最新的漏洞时弱反应较慢,此病毒很容易在内网中形成传播的趋势。