2024-04-13 微信公众号精选安全技术文章总览

洞见网安 2024-04-13

剑外思归客 2024-04-13 22:54:58

关于tomcat的漏洞还有很多,暂时先学习几个比较常见的吧(网上介绍比较多的),临近面试还有很多东西需要研究一下,上面的笔记只是跟着网上的教程自己复现一遍,结合了一些自己的思路和总结,如有不足或者错误之处欢迎各位师傅多多指正!

Relay学安全 2024-04-13 20:01:59

本文介绍了在微软Azure上部署红队基础设施的步骤,包括创建虚拟机、安装C2工具(Mythic或CobaltStrike)、配置端口转发和CDN等操作。首先通过Azure购买虚拟机,配置Ubuntu 20.04镜像、8G内存、64G磁盘,并开放22端口用于SSH连接。然后安装C2工具并进行本地端口转发,通过公网IP访问C2。接着创建CDN,设置终结点为VPS的公共IP地址,并配置路由转发HTTP流量至VPS。最后使用域名访问C2,并生成payload上线。文章还提及了CobaltStrike的配置,并以成功连接结束。

一个不正经的黑客 2024-04-13 18:26:35

该文章提到了CVE-2024-3400漏洞影响Palo Alto Networks PAN-OS软件中的GlobalProtect功能,可能允许未经身份验证的攻击者以root权限在防火墙上执行任意代码。受影响版本为10.2.x至11.1.x,但Cloud NGFW、Panorama设备和Prisma Access不受影响。建议措施包括启用威胁预防订阅以阻止攻击,并确保漏洞保护应用到GlobalProtect接口。目前已发现在野利用情况,攻击者利用Python后门传送工具,通过特制的网络请求在防火墙上执行命令。建议企业及时升级Pan-OS版本,自查历史连接信息,以防止受到攻击。

赛博安全狗 2024-04-13 14:22:49

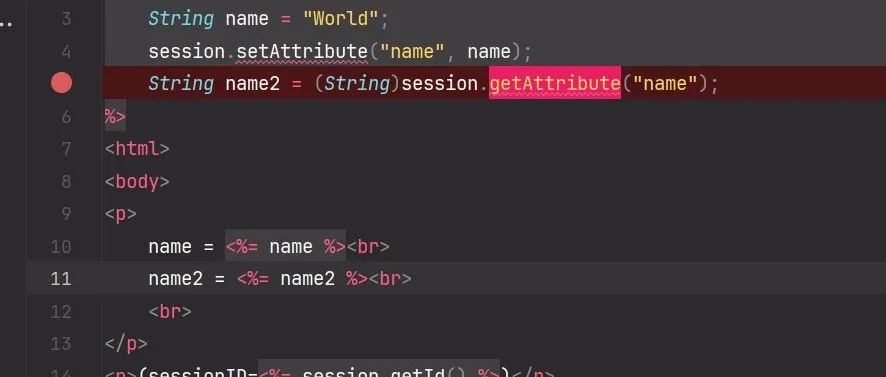

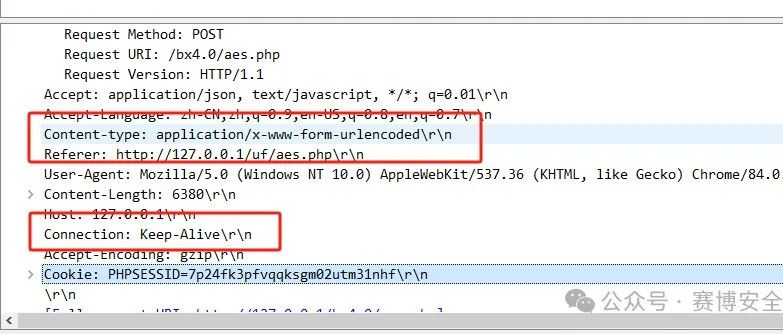

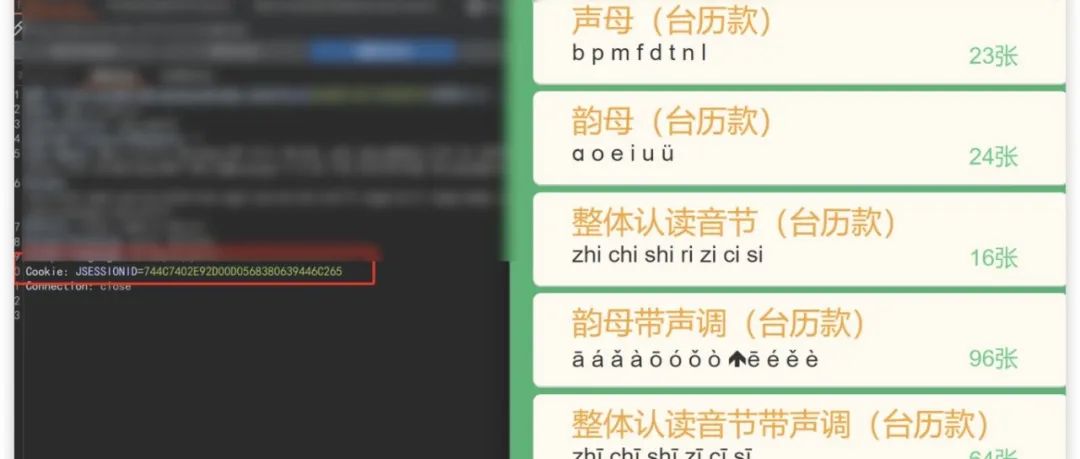

本文介绍了冰蝎4.1流量分析的相关特征和技术细节。冰蝎4.1具有传输协议自定义功能,使用户能够自定义流量的加密和解密,实现流量加解密协议的去中心化。该版本不再使用连接密码概念,而是采用自定义传输协议的算法作为连接密码。文章指出了一些流量特征,如Accept字段和Content-Type字段,以及连接的端口特征,例如使用较大的本地端口号进行连接。此外,文章还提到了请求头和响应头的一些固定特征,以及冰蝎 webshell常见的密钥。同时,文章还给出了bx4_aes题目的下载地址,并提供了对AES加密流量的解密方法。

犀利猪安全 2024-04-13 13:40:53

本文描述了一次从无到有的文件上传漏洞的黑盒测试过程。作者首先尝试使用爆破攻击获取账户,但未成功。后来通过注册账户并使用短信登录的方式成功登录系统。作者发现在上传图片时有绕过人工审批的漏洞,可以通过抓包改后缀来上传可执行代码。虽然后台有验证码保护,但作者使用验证码工具仍然无法成功绕过。忘记密码功能也无法使用,因为系统中不存在已爆破得到的手机号。总体而言,文章详细描述了黑盒测试中发现的各种安全漏洞,提醒读者注意系统安全性。

kali笔记 2024-04-13 12:54:27

BurpSuite是一款常用的Web渗透测试工具,提供了拦截、查看、修改HTTP和HTTPS协议流量的功能,方便进行安全测试。该工具集成了Proxy代理服务器、Spider网络爬虫、Scanner漏洞扫描器、Intruder攻击器等多种功能,能够自动发现和利用Web应用程序的安全漏洞。另外,BurpSuite还提供了Repeater、Sequencer、Decoder、Comparer等工具,用于手动操作和分析应用程序的响应数据。该版本内置了汉化包和Java环境,方便用户直接启动,并提供了一键启动脚本,进一步简化了操作步骤。欢迎关注我们获取更多精彩文章和汉化内容。

NGC660安全实验室 2024-04-13 11:30:57

这篇文章介绍了一种绕过微信授权登录限制的方法,主要通过修改浏览器插件的User-Agent和设置Cookie来实现。对于不需要登录的情况,只需修改User-Agent即可;而对于需要登录的情况,则需要设置Cookie。作者提供了具体的操作步骤,包括将URL发送到微信、使用Burp抓包等。推荐使用名为【ModHeader】的浏览器插件来实现这些操作。最后,文章还提到了一些往期相关内容,以及一个外围打点获高危RANK的实战经验。

轩公子谈技术 2024-04-13 10:37:30

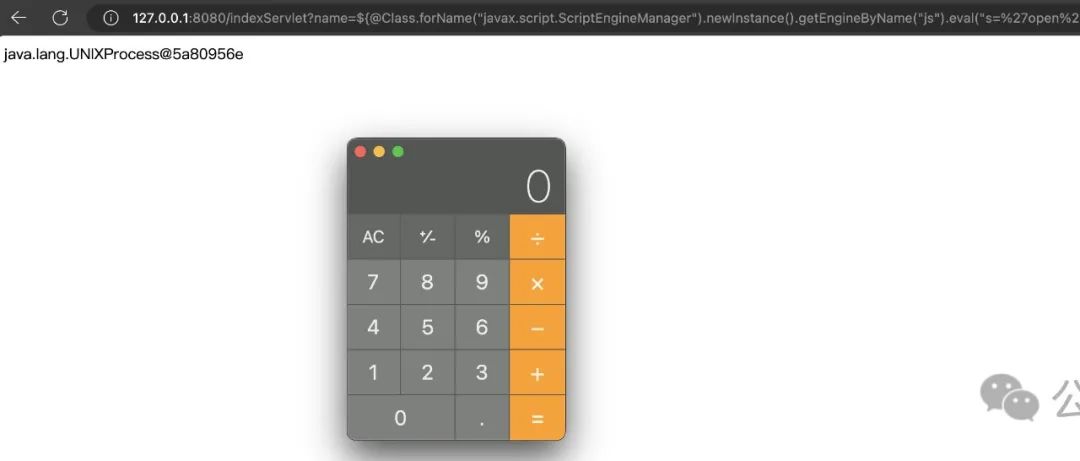

Beetl是一款高性能、开源的Java模板引擎,支持灵活的配置和丰富的功能,适用于Web开发、邮件生成、代码生成等场景。Beetl提供简洁直观的模板语法,如使用${}输出变量、if-else进行条件判断、for循环遍历和#set定义变量。高级特性包括模板继承和自定义函数。使用Beetl时,需创建GroupTemplate对象,配置相关参数,获取模板对象,填充数据并渲染输出。然而,Beetl存在SSTI(模板注入)漏洞,最新版本中安全管理器采用黑名单机制,但黑名单存在绕过可能。攻击者可通过反射机制和特定的poc代码执行不安全的操作,如服务器控制权限的获取。修复建议为限制反射(java reflect),以增强Beetl的安全性能。

小黑子安全 2024-04-13 09:11:22