本公众号发布的文章均转载自互联网或经作者投稿授权的原创,文末已注明出处,其内容和图片版权归原网站或作者本人所有,并不代表安世加的观点,若有无意侵权或转载不当之处请联系我们处理,谢谢合作!

欢迎各位添加微信号:asj-jacky

加入安世加 交流群 和大佬们一起交流安全技术

12月20日,安恒信息威胁情报中心发布了《2020年度高级威胁态势研究报告》(以下简称报告)。报告显示,2020年,政府、金融、军工三大行业仍是高级威胁的重点关注目标,而受全球疫情影响,医疗行业成为高级威胁攻击目标的事件占比上升至第四位。

2020年,高级威胁攻防仍然处于白热化的博弈中。许多攻击组织假借疫情之名对相关目标肆意进行攻击,其中不乏具有国家背景的实力雄厚的黑客组织。纵观全年,国内网络安全形势仍面临巨大考验,南亚、东南亚、朝鲜半岛、东欧、美国等某些国家和地区背景的威胁组织持续对我国境内进行网络攻击,在这些已被发现的攻击行动背后,可能还存在着未被发现的、更高级更隐蔽的威胁。

报告对 2020 年全球发现和披露的高级威胁事件进行梳理,从攻击地域、攻击组织、攻击手法、黑灰产攻击、在野漏洞利用等方面分析整体高级威胁态势情况,并提出了2021年APT攻击12点预测。

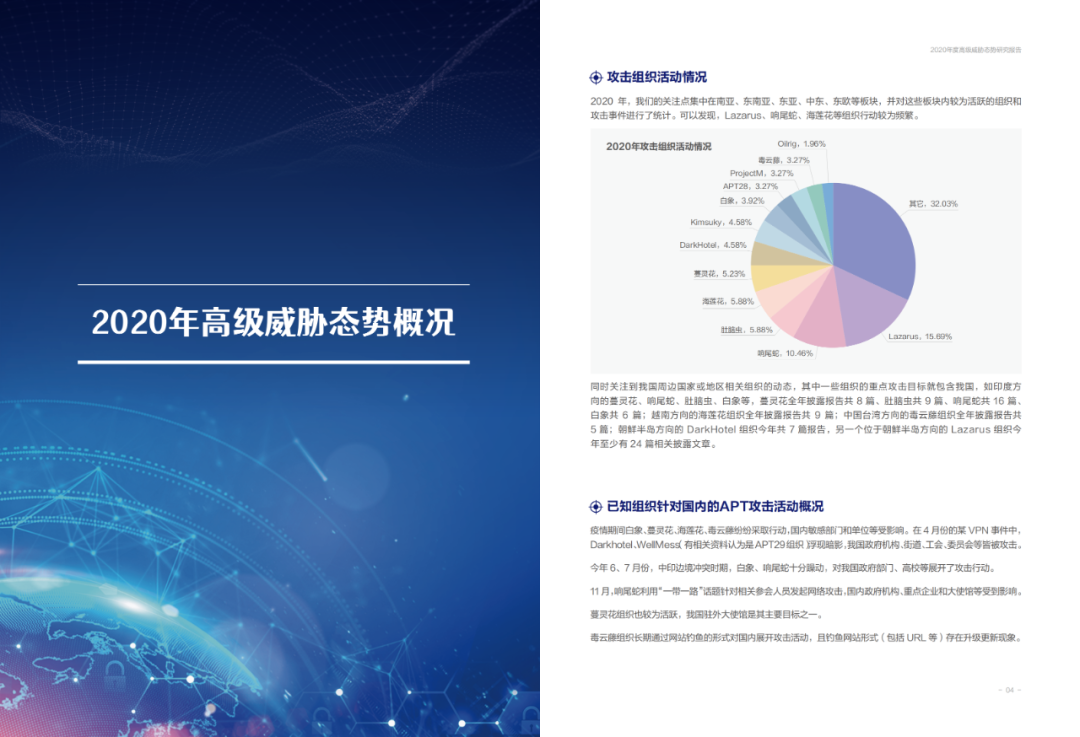

通过对南亚、东南亚、东亚、中东、东欧等板块内较为活跃的组织和攻击事件进行了统计,发现Lazarus、响尾蛇、海莲花等组织行动较为频繁。其中一些组织的重点攻击目标就包含我国,特别是在疫情期间、中印边境冲突、重大会议等特殊时期。

报告显示,从攻击目标的所属行业来看,政府、金融、军工仍是高级威胁的重点关注目标,攻击事件占比分别达到 30.3%、12.6%、10.4%。而受全球疫情影响,医疗行业成为高级威胁攻击目标的事件占比上升至第四位,占比5.93%。

安恒威胁情报中心经过对全球高级威胁攻击事件中所用到的 IP 资产进行了统计发现,攻击资产主要分布在美洲、欧洲、亚洲地区。而攻击资产来源所在地为美国的资产,在总攻击资产来源中的占比遥遥领先,比重达到 29.9%,中国境内(包含中国香港、中国台湾) 排在第二,占比 9.2%,荷兰、德国、俄罗斯、法国、新加坡、加拿大、韩国、英国分别排在三到十位。

从漏洞曝光和披露情况来看,浏览器漏洞仍是在野漏洞利用的主流,出现了一些 0day利用事件,涉及Internet Explorer、 FireFox、Chrome 三大主流浏览器。其中, Chrome 漏洞和与之相关的沙箱逃逸漏洞有明显上升趋势。

除了传统的鱼叉式网络攻击、水坑式网络攻击等基础攻击外,以物联网入口的攻击、基于软件供应链替换非可信源的攻击、针对隔离网络的定制化攻击也是关注焦点,尤其是今年披露了多起重点软件供应链事件,如近期的针对SolarWinds产品供应链攻击事件。

2020年无论是攻击组织数量,还是攻击频率都较以往有较大增加,网络安全态势依旧严峻。报告基于黑客攻击手法、受攻击目标行业划分、攻击惯用漏洞等角度综合分析,给出了关于2021 年APT攻击的12点预测:

由于防御方检测与保护的逐渐增强,一些常规攻击手段效果下滑明显,软件供应链这个入口突破成功率相对更高,供应链各个环节都有可能被攻击。与企业单位合作的软件供应商尤其受攻击者关注。

2019 -2020 年已经披露出了几例非常有针对性且具有较高水准的案例。针对特定目标隔离内网重要资料的需求度,相信在利益驱使下,一些特殊背景的组织会下功夫。

地缘政治和经济利益是较为强烈的出发点,政府、军工、金融、科技依然会在名单前列。由于疫情的延续,明年相关主题攻击活动仍不会缺席,医疗行业、疫苗研究的相关机构也将成高风险目标。

除了常规 APT 组织外,网络犯罪市场上还出现了雇佣黑客组织的趋势,实力不亚于其他 APT 组织,甚至在某些方面更具有优势。对雇佣的黑客组织来说,攻击目标可以是全球范围内的任何目标实体;对于雇主来说,将攻击服务外包能节省大量的资源和时间,由于没有固定的攻击目标和地理位置限制,研究人员难以追溯到雇主真实的攻击意图,这也间接保护了雇主的真实身份。雇佣形式让原本没有能力的雇主能够参入到 APT 攻击当中。随着勒索软件 (RaaS) 在犯罪市场上的成功,将来也可能出现“APT 即服务”。

公众号输入“高级威胁态势报告”获取完整版PDF下载