自上周末,全球性爆发一个名为“WannaCry”的勒索病毒,其在短短数小时内发动数万次攻击,袭击了全球数十个国家。由于其通过扫描开放445文件共享端口的Windows电脑,无需用户进行任何操作,只要开机联网,攻击者即可在电脑和服务器中植入勒索病毒。

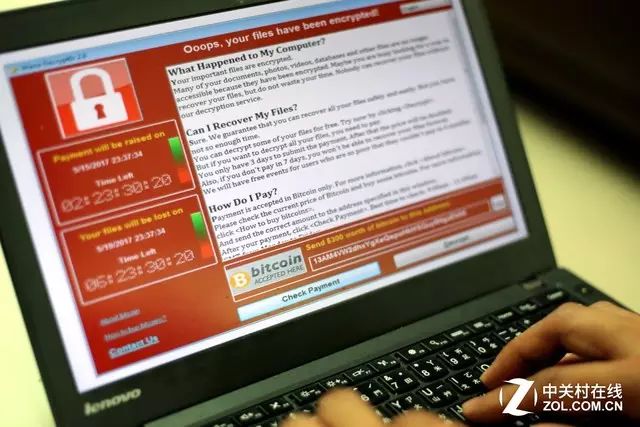

WannaCry勒索病毒爆发

受其影响的服务器操作系统包括:Windows Server 2000、Windows Server 2003、Windows Server 2008、Windows Server 2012、Windows Server 2016。个人计算机操作系统包括:Windows 2000、Windows XP、Windows Vista、Windows7、Windows8、Windows8.1、Windows10。(注:部分Windows版本已推送了安全补丁,而老版本则需手动下载补丁)

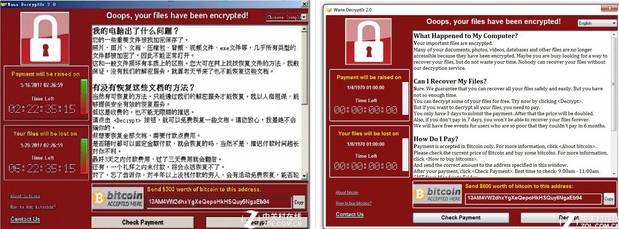

中文版勒索信息截图(左)和英文版(右)

系统中招后,病毒会加密系统中的照片、图片、文档、压缩包、音频、视频、可执行程序等几乎所有类型的文件。同时,病毒更改终端背景图片提出勒索要求。

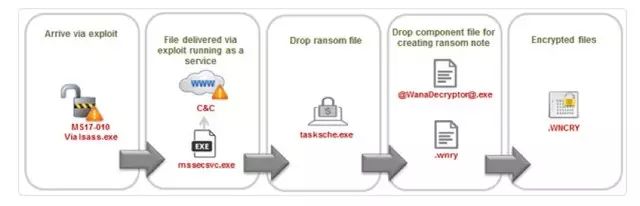

WannaCry勒索病毒攻击流程示意图

值得注意的是,WannaCry勒索病毒加密文件具有以下扩展名,并将.WCRY添加到文件名的结尾:

.lay6

.sqlite3

.sqlitedb

.accdb

.java

.class

.mpeg

.djvu

.tiff

.backup

.vmdk

.sldm

.sldx

.potm

.potx

.ppam

.ppsx

.ppsm

.pptm

.xltm

.xltx

.xlsb

.xlsm

.dotx

.dotm

.docm

.docb

.jpeg

.onetoc2

.vsdx

.pptx

.xlsx

.docx

该勒索病毒利用微软已知SMBv2中的远程代码执行漏洞:MS17-010来进行传播。

病毒类型:

·Ransom.CryptXXX

·Trojan.Gen.8!Cloud

·Trojan.Gen.2

·Ransom.Wannacry

随后,更出现了该勒索病毒的新变种WannaCry 2.0(细节可进此查看),有可能进一步加速勒索病毒的传播速度。

为何传播如此迅速?

通过利用微软已知的安全漏洞,WannaCry在企业网络内采取自传播功能,并且无需用户交互。如果用户没有进行最新的微软安全更新,其计算机就可能面临感染风险。

加密文件能否恢复?

目前,已中招被加密的文件还无法实现解密,但可尝试恢复被删除的源文件。针对此次事件,不建议支付赎金。

因此,为了避免与减少企业或个人损失,建议采用以下应急处置方案:

建议立即做好隔离,并尝试恢复被勒索病毒删除的源文档(成功几率不确定)。

禁用445端口,检查是否已安装MS17-010补丁。做好操作系统和个人数据的备份工作。

全部服务器断开网络,如:拔掉网线、操作系统内禁用网络连接。对于已经感染病毒的服务,目前业界暂无有效解决方案,建议隔离放置,暂时不要做任何操作。

内网交换机上配置访问控制策略,禁止内网之间的135、137、139、445端口的访问权限。具体操作方案可参照对应交换机产品的操作手册。

使用安全设备开启漏洞防护功能,或者在安全网关上限制135、138、139、445等访问端口进行防护。具体操作可与安全设备对应厂商进行确认。

1)、关闭潜在服务器的SMB服务及端口

2)、使用安全厂商提供的快速修复工具

3)、安装系统补丁,修复系统漏洞