2024-06-16 微信公众号精选安全技术文章总览

洞见网安 2024-06-16

汉堡安全 2024-06-16 23:41:58

title: struts2框架漏洞\\x0d\\x0acategories:漏洞复现\\x0d\\x0aabbrlink: 48203\\x0d\\x0adate

安全攻防屋 2024-06-16 21:54:44

RBAC权限管理系统-SQL注入漏洞

小羽网安 2024-06-16 21:02:06

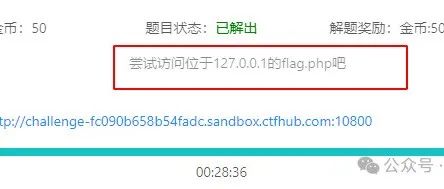

SSRF漏洞,即服务器端请求伪造,是一种网络攻击手段,允许攻击者通过服务器应用程序向任意服务器发起请求,如文件读取、命令执行等。攻击通常发生在用户输入被用于构建请求URL时,如果输入未经验证和过滤,攻击者可发起恶意请求。防御SSRF的方法包括验证用户输入、限制可访问的URL、使用白名单机制和实施额外安全措施。CTFHub技能树教程中,通过SSRF漏洞复现靶场,展示了如何利用伪协议读取文件、端口扫描和利用Gopher协议发送POST请求。教程提供了详细的步骤,包括如何构造payload、分析源码和利用cURL漏洞进行攻击。例如,使用file:///协议访问本地文件,或通过POST请求利用注释中的key值获取flag。教程还提到了如何通过分析源码和利用cURL的CURLOPT_FOLLOWLOCATION选项进行攻击,以及如何通过两次URL编码构造Gopher协议的payload。

逆向成长日记 2024-06-16 20:13:58

本文主要描述了作者在Android开发中遇到的一个问题:自写的面具模块安装后导致zygisk next崩溃。作者首先怀疑是系统版本过高导致的问题,通过在另一台安卓11手机上测试,发现手机黑屏且触摸失效。通过ADB介入并卸载模块后,手机恢复正常。在查找zygisk next的GitHub页面时,发现有人建议卸载插件解决问题,但作者在logcat中发现自写模块正常运行,同时发现了异常的debug日志。进一步分析日志后,作者认为问题可能出在hook_symbol_dobby方法中对libc.so的hook。作者通过kernalsud设置找到了kernalsu的日志信息,并通过日志分析定位到了问题。最后,作者总结了对面具模块的加载流程和结构的理解,以及如何查找kernalsu日志和进行问题排查的经验。

儒道易行 2024-06-16 20:01:45

本文介绍了一种网络安全领域中的红队攻防技术,即如何将恶意的exe文件伪装成ico图标文件,以实现上线目的。首先,使用Pakages工具生成Payload,并设置监听器,选择x64架构,然后生成1.exe文件。接着,将1.exe与1.ico文件进行压缩,创建自解压格式的压缩文件,并在自解压选项中设置解压后自动运行1.exe。此外,还涉及到隐藏模式和图标设置,使得exe文件在外观上看起来像一个普通的图标文件。最后,文章提醒读者,传播或利用文章中的信息和技术可能带来的后果由使用者自行承担,作者不负责。文章还包含了版权声明和转载声明,强调了作者对文章的版权和解释权。

凝聚力安全团队 2024-06-16 17:55:36

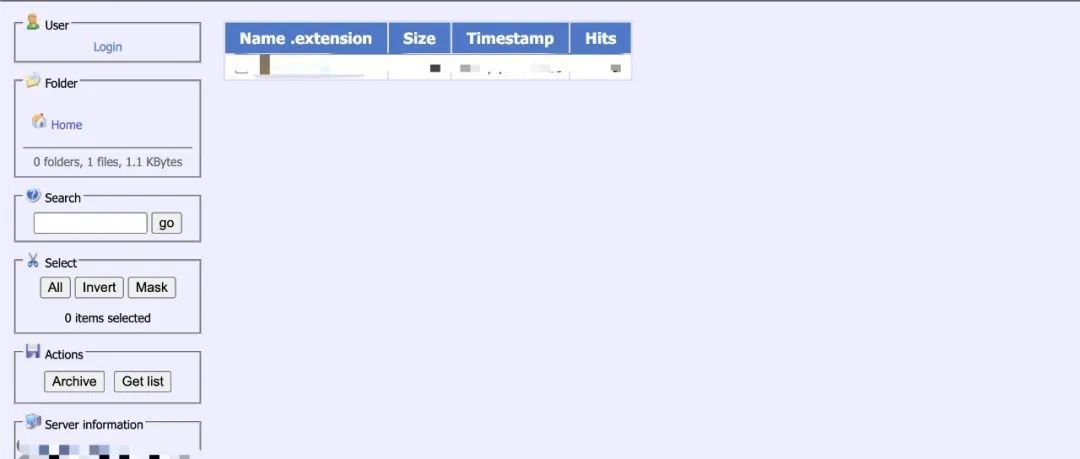

Rejetto HTTP File Server 存在远程代码执行漏洞,攻击者可通过构造特殊请求执行系统命令。

隼目安全 2024-06-16 16:48:54

点击蓝字 关注我们 免责声明 由于传播、利用本公众号\\x26quot;隼目安全\\x26quot;所提供的信息而造成的任何直接或者间接的

小兵搞安全 2024-06-16 11:42:53