ESET研究人员在RSA安全会议中公开发现一个在Wi-Fi芯片中以前未知的漏洞,并将其命名为Kr00k。

漏洞编号为CVE-2019-15126,其在特定场景下会导致那些存在漏洞的设备使用

全零加密密钥

来加密用户通信的一部分。

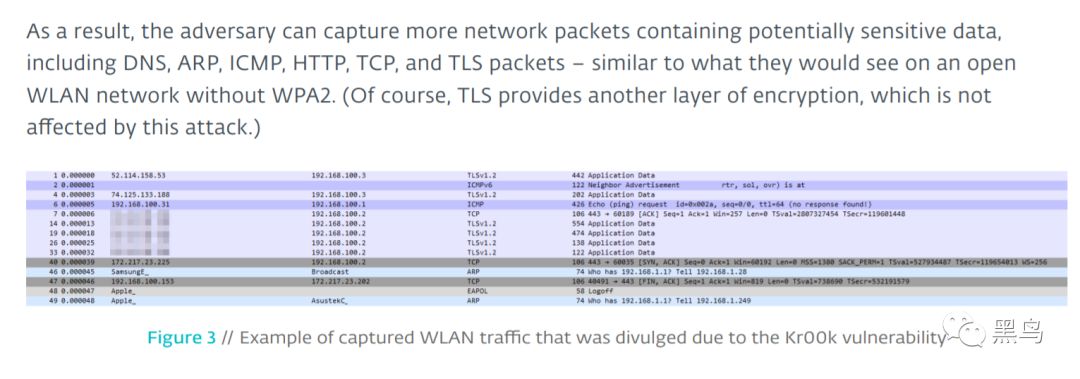

也因此,如果漏洞利用成功,解密无线网络数据包将成为一件很简单的事情。

Kr00k漏洞影响赛普拉斯半导体(Cypress Semiconductor)和博通(Broadcom)制造的Wi-Fi芯片,这些是当今具有Wi-Fi功能的设备(例如智能手机)中使用最常见的Wi-Fi芯片,此外还有平板电脑,笔记本电脑和IoT小工具都有使用该芯片。

也因此,这个漏洞让全球数十亿台设备非常容易受到黑客的攻击。

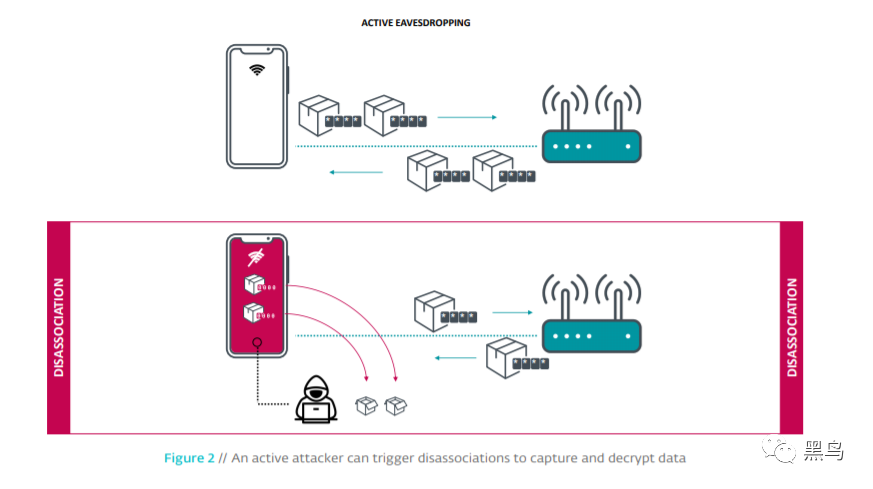

黑客利用该漏洞成功入侵之后,能够截取和分析设备发送的无线网络数据包。

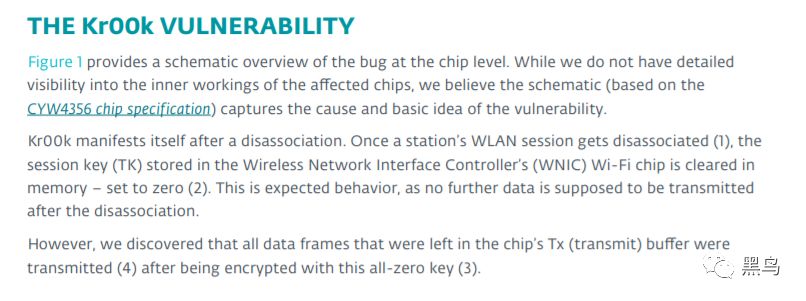

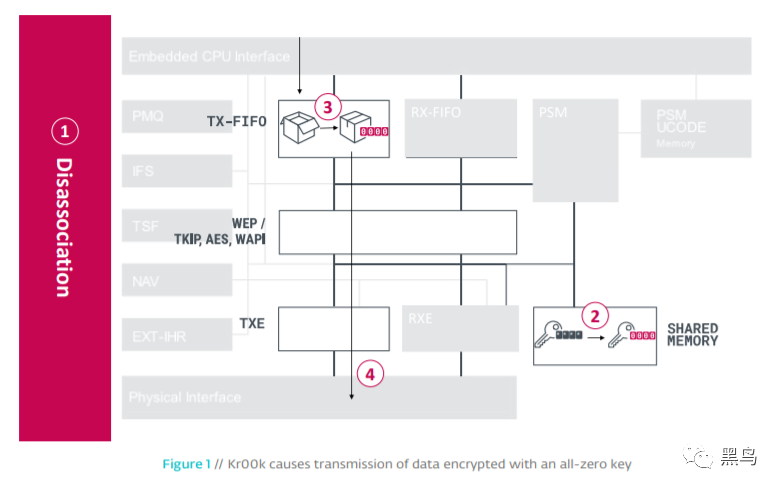

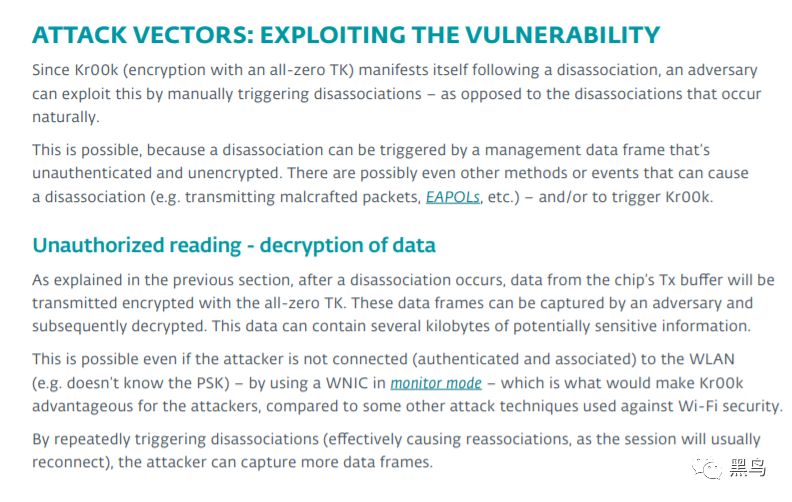

而Kr00k漏洞是一个利用无线设备从无线接入点断开连接时所出现的漏洞。

漏洞简单描述如下:

一般来说,如果终端用户设备或AP热点遭受攻击(或者人为)断开WIFI连接,它将把所有未发送的数据帧放入发送缓冲区,然后再等待连接WIFI后,通过

WIFI

发送到其他设备中。

但是,存在漏洞的设备在重新进行发送的时候,不是使用先前协商并在正常连接期间使用的会话密钥来加密此数据,而是使用由全零组成的密钥。000000000000000

因此,知道该密钥后,攻击者就可以解密该部分未发送的WI-FI 流量

目前Kr00k漏洞仅影响使用WPA2-个人或WPA2-Enterprise安全协议和AES-CCMP加密的WiFi连接,而大多数主要制造商的设备补丁已发布,但是用户会不会主动更新,那就难说了。

影响以下搭载相关芯片的电子设备,看到了苹果虎躯一震(目前苹果称已修复)

Amazon Echo 2nd gen

Amazon Kindle 8th gen

Apple iPad mini 2

Apple iPhone 6, 6S, 8, XR

Apple MacBook Air Retina 13-inch 2018

Google Nexus 5

Google Nexus 6

Google Nexus 6S

Raspberry Pi 3

Samsung Galaxy S4 GT-I9505

Samsung Galaxy S8

Xiaomi Redmi 3S

不仅客户端设备受到影响,Wi-Fi接入点和路由器也受到影响

•华硕RT-N12

•华为B612S-25d

•华为EchoLife HG8245H

•华为E5577Cs-321

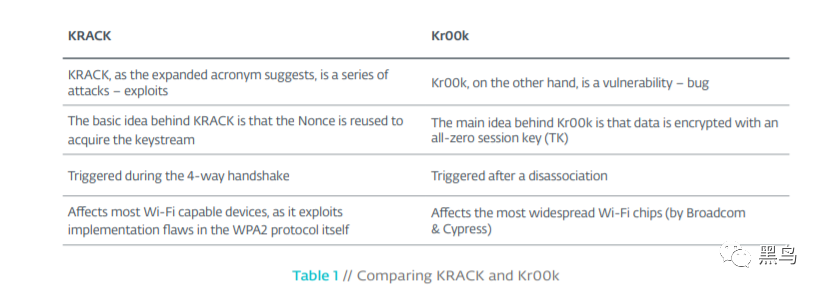

而此前著名的WIFI漏洞KRACK 漏洞也被拿出来比较,KRACK(全称Key Reinstallation Attack,中文名密钥重装攻击),其可在密码校验的过程中,将你设备此前记录的密码改为全0密码,从而实现连接。然后就能解密你传输接收的任何数据信息,差别还是很大的。

报告下载链接

https://www.welivesecurity.com/wp-content/uploads/2020/02/ESET_Kr00k.pdf

其他信息来自互联网,侵权删除

上期阅读

▲微软前内鬼员工窃取1000万美元买湖景房和特斯拉

▲一份来自美国网络司令部,价值5000万美元的威胁情报合同