黑客现在可以通过 VSAT 系统黑掉船只

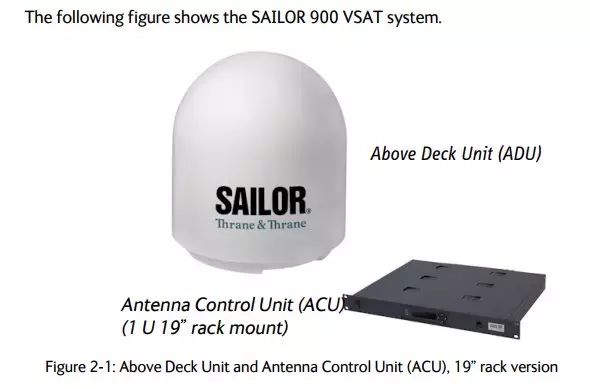

大型船只和飞机通常配备 VSAT 系统,允许机组人员在航行期间发送和接收信息并访问互联网。事实证明,这些 VSAT 系统中的一些是非常不安全的,并且可能允许攻击者获得访问权限并中断通信。

安全研究员 x0rz 发现,许多 VSAT 系统可以从公共互联网进入。这不仅意味着黑客可以通过诸如 Shodan 这样的服务对大型船只和飞机进行跟踪,而且远程攻击者可以仅使用默认凭据来获得访问权限。x0rz 表示,在他的黑客实验中,没有船只受到伤害,但是任何一个心存恶意的黑客都可能对船只造成重大伤害,黑客获得对访问权限可以让他们从 VSAT 手机查看通话记录,更改系统设置,甚至上传新的固件。

安全人员还指出,VSAT 系统可能连接到其他板载设备,从理论上说,黑客可以利用 VSAT 系统进入船只内部网络,造成更多的破坏。由于这些系统是可公开访问的,因此可以确定船舶的具体位置,甚至创建一个可以实时跟踪船只的地图。

x0rz 识别了一些易受攻击的 VSAT 系统,它们都来自英国制造商 Cobham,并被配置为将 HTTP Web 服务暴露给互联网。如 x0rz 所指出,VSAT 系统在飞机上也很受欢迎,从小型私人飞机到军用飞机和客机。暴露的 VSAT 装置也可能影响连飞机飞行安全,让黑客从卧室控制飞机。据丹麦航运公司 Thane&Thane 介绍,VSAT 系统用于校准仪器。任何破坏都会产生灾难性的后果。

来源:cnbeta

超过 7 万台 Memcached 服务器存在高危漏洞仍有待修复

2016 年底,Cisco Talos 团队在 Memcached 系统中发现三处远程代码执行漏洞( CVE-2016-8704、CVE-2016-8705 与 CVE-2016-8706)并发布修复补丁。然而,时隔 8 个月的调查结果显示,目前运行 Memcached 应用程序的数万台服务器仍易遭受黑客攻击,允许窃取用户敏感数据。

Memcached 是当下一款流行的开源、易部署、分布式缓存系统,允许目标对象存储在内存之中。Memcached 应用程序通过减少数据库压力加速动态 Web 应用程序(例如用 php 语言搭建的网站),帮助管理员提高性能、扩展 Web 应用。

Talos 研究人员分别于今年 2 月与 7 月两个不同场景针对运行 Memcached 应用程序的服务器进行全网扫描,结果令人惊讶。

2 月扫描结果:

互联网上公开暴露的服务器总数:107,786 台

仍存在漏洞的服务器总数:85,121 台

虽存在漏洞,但需要身份验证的服务器总数:23,707 台

分析显示,威胁指数排名前五的国家分别是美国、中国、英国、法国与德国。

7月扫描结果:

互联网上公开暴露的服务器总数:106,001 台

仍存在漏洞的服务器总数:73,403 台

虽存在漏洞,但需要身份验证的服务器总数:18,012 台

研究人员在对比两次扫描结果后发现,2 月扫描出的漏洞服务器仅有 2,958 台得到修复,剩下服务器仍易遭受黑客攻击。Talos 研究人员警示,这些易受攻击的 Memcached 服务器安装程序极有可能成为勒索软件攻击的主要目标,类似于去年 12 月下旬公布的 MongoDB 数据库攻击事件。虽然 Memcached 不是数据库,但仍包含大量敏感信息,服务中断定会危及到其他服务。

此外,Memcached 漏洞还允许黑客将缓存内容替换成用于破坏网站、提供网络钓鱼页面、勒索威胁与恶意链接、劫持目标机器的恶意程序,致使数千万用户面临网络攻击风险。

目前,研究人员建议相关用户尽快修复漏洞,即便是在“可信”环境中部署的 Memcached 服务器也不例外,因为获得访问权限的攻击者可能会针对漏洞服务器在网络中进行横向扩张。

来源:hackernews

监控摄像头存在漏洞 数百万物联网设备面临被黑风险

新浪科技讯 北京时间7月20日凌晨消息,重点关注物联网的安全公司Senrio的研究人员称,全球范围内以百万计算的联网设备可能会因一个普遍存在的漏洞而面临被黑的风险。

Senrio研究人员发现,使用一个名为“gSOAP”的开源代码的监控摄像头很容易被黑,并指出黑客可远程发送命令操控安装了这种摄像头的设备。研究人员在测试中利用这个漏洞接管了一个视频流,并进行了暂停视频录制和关闭摄像头的操作。Senrio表示,该公司有能力完全控制被黑的摄像头。

研究人员将这个零日漏洞命名为“Devil‘s Ivy”(魔鬼常春藤),原因是跟这种植物一样,该漏洞是很难被“杀死”的,而且正在迅速蔓延开来。

Senrio周二称,该公司是在对Axis监控摄像头进行研究时发现了这个漏洞的。Axis是最大的互联摄像头生产商之一,在全球范围内提供监控产品,其中包括为洛杉矶机场提供所有监控摄像头等。

物联网设备可为其所有者提供便利,原因是其在线联网功能可为旧有设备带来新的用户,但这种设备存在着安全问题。美国联邦调查局(FBI)在周二发出了有关联网玩具的警告,称其担心这些玩具可能被黑。

Senrio称,研究人员发现249种型号的Axis摄像头存在这个漏洞,另外还有其他34家公司也都受到了影响。由于这个漏洞来自开源代码的缘故,以百万计算的其他联网设备可能都会受到影响。

开发了gSOAP代码的公司Genivia表示,这个代码的下载量已经超过了100万次,其下载者包括IBM、微软和Adobe Systems等公司。Genivia已为这个漏洞发布了补丁。Axis则尚未就此置评。

来源:新浪科技

更多详情、资讯,戳左下角“阅读原文”查看哦!

或者网页浏览 看雪学院 www.kanxue.com,即可查看哦!

往期热门内容推荐

更多优秀文章,长按下方二维码,“关注看雪学院公众号”查看!