E安全8月21日讯 提及网络威胁,美国各方总将俄罗斯、中国、伊朗和朝鲜挂在嘴边,他们认为这四国具备并借助先进的网络能力以取得竞争性经济优势,以及达到搬弄是非、大肆敛财等目的。

美国网络安全公司FireEye首席执行官凯文·曼迪亚 8月15日在DoDIIS Worldwide 2017上详细阐述了上述国家给美国造成的威胁及其惯用手段。

曼迪亚称,他20世纪90年代后期响应了一起某大学遭遇的网络攻击,这是他首次接触中国网络攻击。尽管当时中国发动网络入侵并不新鲜,但他表示这是他首次发现中国黑客分工协作。

黑客当时使用先前在这所大学就读的中国学生账号(仍有效),随后登录并验证了这个用户ID和密码,攻击一个账号之后,这帮黑客会继续验证其它用户ID。曼迪亚解释称,用户ID和密码各不相同,这就意味着黑客会分工协作,其中一组成员测试账号,而另一组访问账号并窃取数据。

曼迪亚称,2004年至2015年,每月有超过80家美国公司被中国军事单位或承包商攻击。

然而,自从奥巴马政府与中国政府达成协议互不窃取私营企业的经济信息之后,美国私营企业遭遇的中国网络攻击数量从一个月80起骤减至5起以下。

曼迪亚表示,俄罗斯的路数与中国完全不同。

俄罗斯的做法是:如果被发现,他们可能知道自己被发现了,因此会选择离开,防止行为被检测。俄罗斯沿用这种模式长达二十几年。

然而2015年至2016年,俄罗斯黑客行为大变。俄罗斯黑客一旦被发现,却不再玩消失。2015年8月,美国一家政府机构遭遇攻击,然而令人意外的是,这次俄罗斯黑客并未立即抽身。鉴于首批网络响应者会安装软件,俄罗斯黑客肯定知道自己被监控。

俄罗斯黑客似乎还善于利用数学,他们在10的整倍数设备(包括10)上通过不同的方式部署恶意软件。

其次,俄罗斯黑客停止使用反取证手段,至于他们为什么这样做,曼迪亚说不上来原因,但他表示,反取证是一个手动过程,需手动删除被感染系统上的目录。

第三,俄罗斯黑客扩大了目标范围。两支俄罗斯黑客组织开始攻击大学教授,窃取反普京人士的电子邮件。曼迪亚表示,中国黑客有此行径,但他认为俄罗斯黑客通常会通过间谍活动窃取武器系统的知识产权。然而,这一行动说明俄罗斯黑客的行为发生了变化。

第四,俄罗斯黑客开始泄露信息,或窃取并泄露数据。虽然俄罗斯黑客2014年欧洲选举中这么干过,但2016年在美国大选中采用了新战术。

曼迪亚指出,言论自由不利于美国对俄罗斯干涉美国大选一事以牙还牙,因为美国记者会报导臭名昭著的入侵行为和数据泄露。

曼迪亚称,如果美国入侵普京的电子邮件,并公之于众,普京会受到什么影响?不会!这样做完全起不到“以牙还牙”的对称性效果。

而俄罗斯政府与犯罪分子共享基础设施攻击美国公司和其它国家,要进行归因简直难于上青天。

曼迪亚表示,朝鲜让人摸不透,难以预测,且惯于使用奇怪的手段。

有迹象表明,SWIFT全球金融系统攻击事件出自朝鲜黑客之手,然而此次,朝鲜黑客的赚钱方式却与其它攻击事件(例如攻击索尼影业)不同。

曼迪亚认为,朝鲜没有像其它黑客那样蹚浑水来故意混淆归因。他预测,整个朝鲜仅使用7至8个IP地址。

伊朗不断提升网络能力。曼迪亚2008年响应过伊朗的黑客攻击,当时他并不知道是伊朗所为,是政府内部人员向他透露其幕后黑手是伊朗。2008年以前,伊朗的黑客技术还不是很好。鉴于多年的经验积累以及展现的网络能力,伊朗如今实力大增。

曼迪亚解释称,FireEye发现13起网络攻击系越南政府所为,这些案例说明,越南网络能力与国家实力不对称。对越南黑客来说,实施这些网络入侵可不简单,越南黑客展现了良好的语言表达能力、鱼叉式网络钓鱼和恶意软件技能。

NSA曾入侵49个国家——中国高校与企业成主要攻击目标

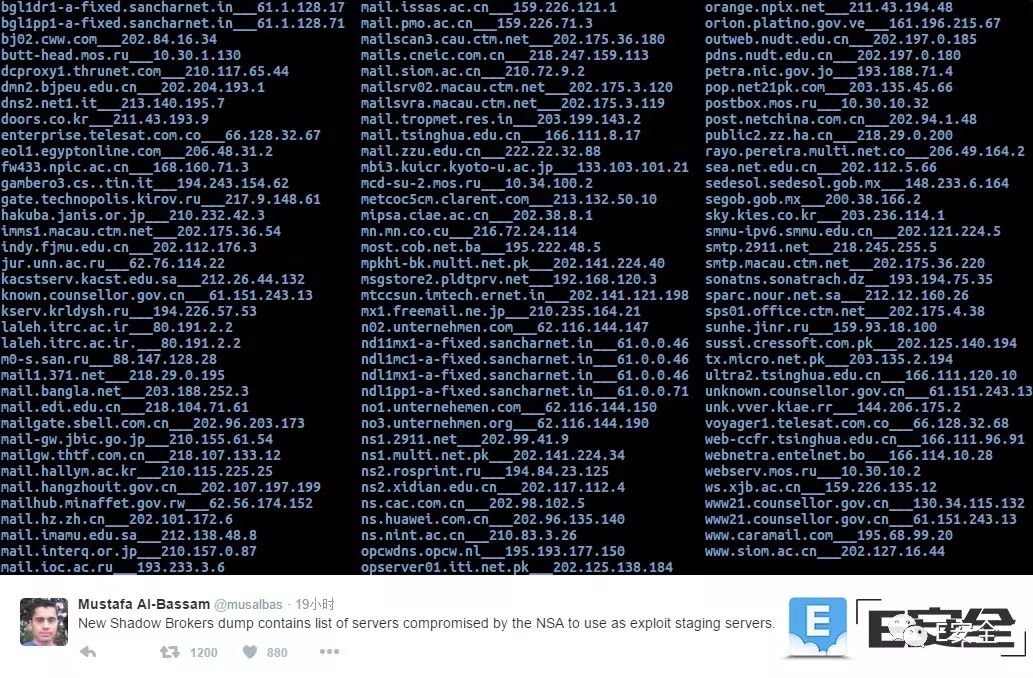

E安全2016年11月1日讯 Shadow Brokers(影子经纪人)团队已经在网络上发布了一份遭受入侵的服务器清单,而攻击方则为来自美国国安局(NSA)的黑客人士。

这份清单内包含美国国安局相关Equation Group曾经指向的各历史目标。其日期戳显示各系统遭受入侵的时间在2000年到2010年之间,至少 352 个 IP 地址和 306个域名曾受NSA网络攻击与控制,其中包含 32 个

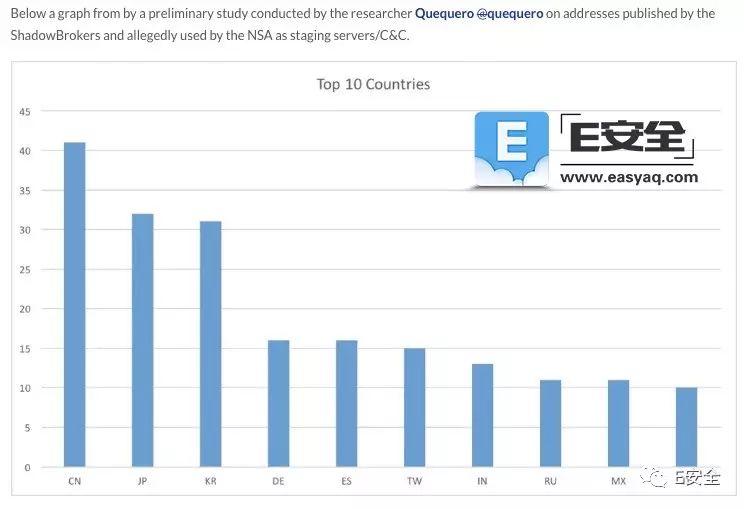

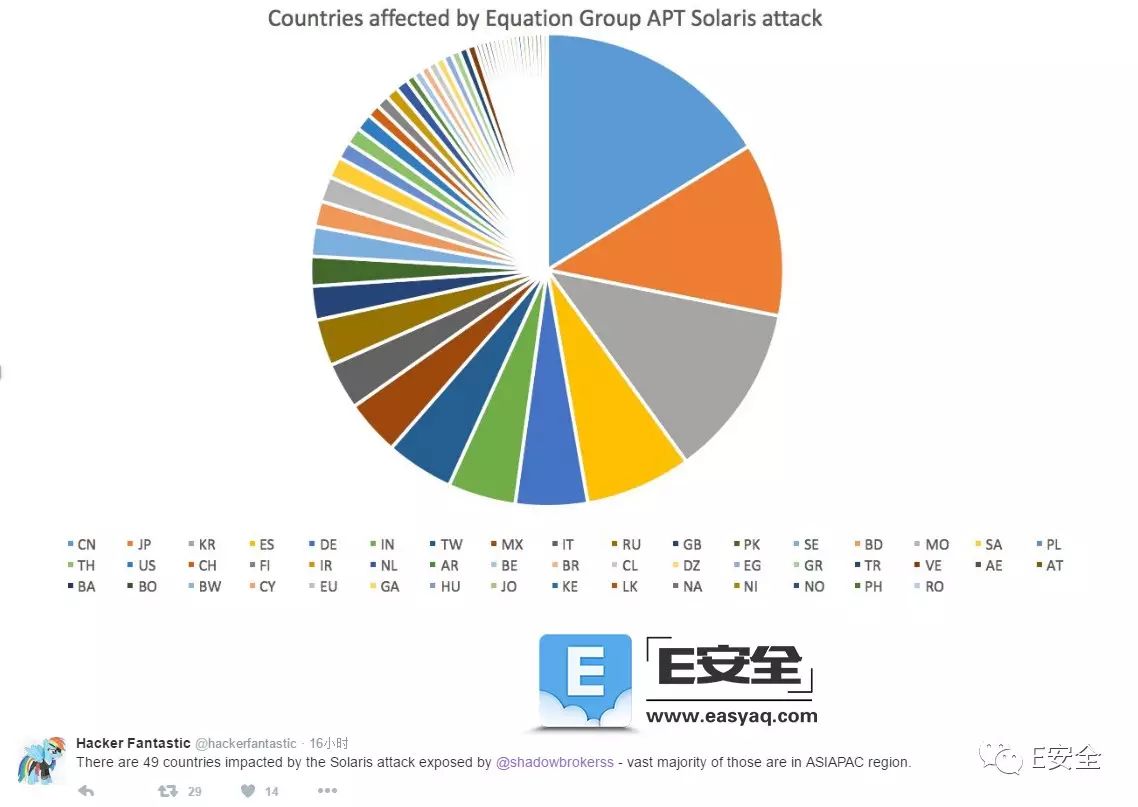

.edu 和 9 个 .gov 域名。这些 IP 和域名分布在49个国家,主要集中在亚太地区,前10名受影响的国家分别是中国(最多,目前E安全已统计到69个系统)、日本、韩国、西班牙、德国、印度、中国台湾、墨西哥、意大利和俄罗斯。,且其似乎被用于攻击根据地,从而对目标进行监控或者组织其它攻击。

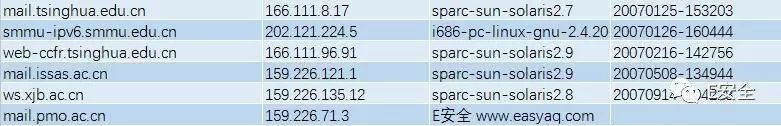

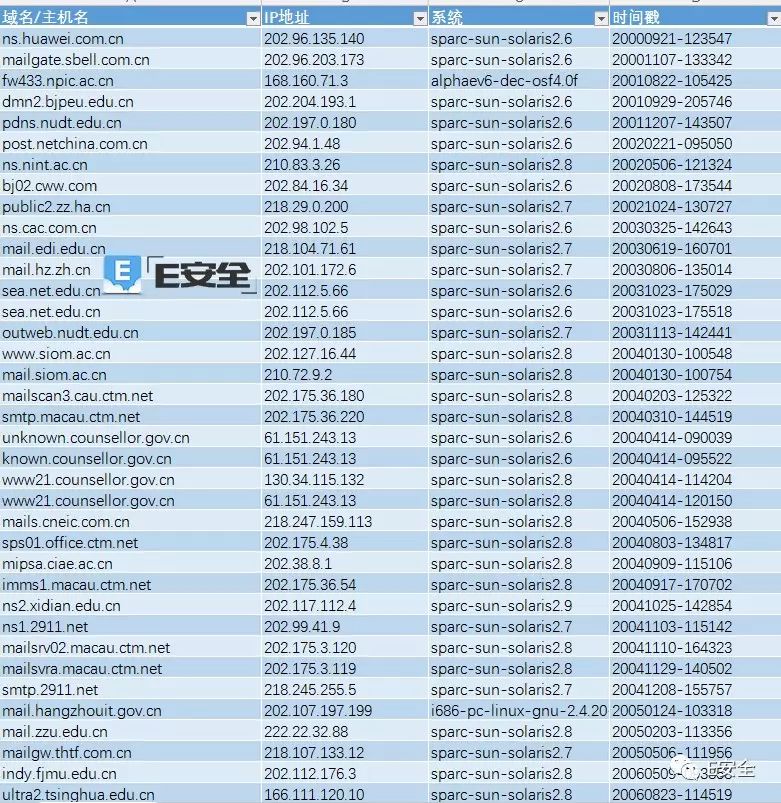

国内受影响的主要高校包括北京邮电大学、国防科技大学、清华大学等;中国移动,华为,中国原子能工业有限公司等中国科技公司也赫然在列。NSA主要利用了Sun Solaris系统的漏洞进行攻击域名服务器与邮件系统。

附:NSA攻击的中国69个系统目标列表

被NSA入侵的目标前10个国家

根据Shadow Brokers方面公布的结果,可以了解到在网络层面保障安全为何如此困难——这是因为攻击源头来自特定国家并不代表着该国确实有参与攻击活动。事实上,此类系统完全可以在身处世界另一端的黑客的指挥之下加以运作。

邮件服务供应商、高校以及中国境内的其它目标成为Equation Group攻击清单中的主要成员。其主要攻击手段为代号INTONATION与PITCHIMPAIR的两类网络间谍程序。

Shadow Brokers新近发布的美国国安局入侵服务器清单可被用作临时性可利用恶意服务器。

— Mustafa Al-Bassam (@musalbas)2016年10月31日

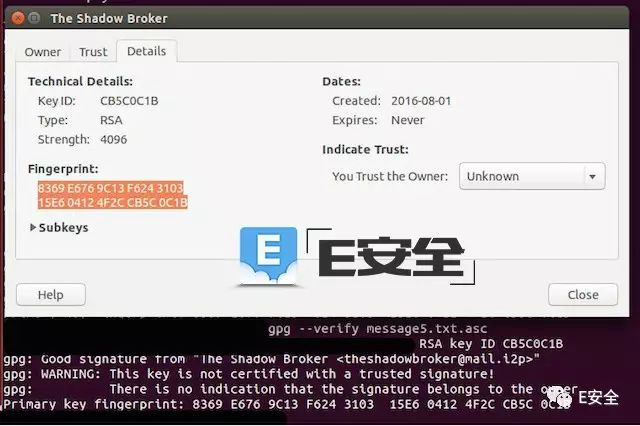

由举报人爱德华·斯诺登泄露的文件亦为此提供了有力证据,暗示Shadow

Brokers当初曾经转储并使用过的恶意软件确实源自美国国安局。Shadow

Brokers方面使用的恶意工具确实与美国国安局的初始转储版本拥有相同的签名密钥,而Shadow Broekrs并没能成功将其关闭。

而且在消息发布后,亦有声音指出,此举是为了破坏即将到来的美国总统选举。

不过这种拙劣的争论也引发了讽刺之声。安全专家们质疑此次所泄露目标清单的实际价值——除了所谓网络间谍史学研究范畴之外,其似乎缺少实际意义。安全研究员Kevin

Beaumont在Twitter上发表的文章中指出,“这份服务器列表是九年前的。[其中很多]可能不再存在或者已经被重新安装。”

注:本文由E安全编译报道,转载请注明原文地址

https://www.easyaq.com/news/740360877.shtml

▼点击“阅读原文” 下载E安全APP