本文为您概述了微信公众号精选安全技术文章的要点,涉及多个主题,包括安全漏洞分析、恶意软件、钓鱼攻击等。文章被分为多个部分,每个部分围绕一个关键主题展开。

介绍了影响不同软件和系统的安全漏洞,包括MySQLDump提权漏洞、Chrome浏览器漏洞等,详细分析了漏洞利用的方式和原理。

针对伪装成京东金融候选人登记表的钓鱼样本、暗魂CTF平台应急响应等事件,分析了恶意软件的运行原理、网络活动和潜在威胁。

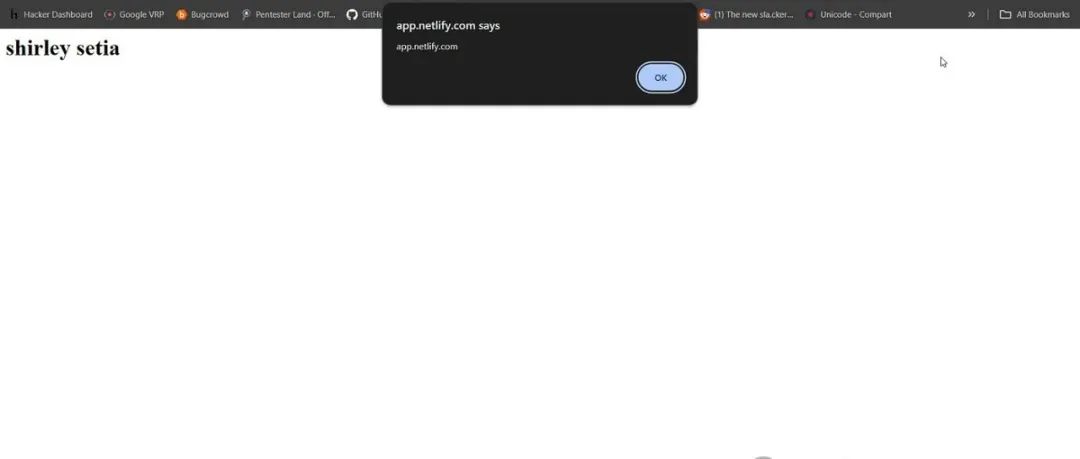

涉及Web应用的安全问题,如绕过CSP实现Netlify CDN上的XSS攻击、网络抓包工具的利用等。

包括绕过客户端非对称加密算法、利用缓存配置错误进行鉴权绕过、集成化漏洞扫描系统的使用等。

2024-09-19 微信公众号精选安全技术文章总览

洞见网安 2024-09-19

暗影网安实验室 2024-09-19 22:22:21

洛米唯熊 2024-09-19 21:43:23

文章介绍了一个影响谷歌Chrome浏览器的高安全级别漏洞CVE-2024-7965,该漏洞存在于128.0.6613.84之前的版本中。漏洞利用了V8引擎的不当实现,允许远程攻击者通过特定设计的HTML页面进行堆损坏攻击。文章详细分析了漏洞利用代码,包括初始化数组、定义变量、控制流程与数据操作、核心循环逻辑、越界写入以及调用与利用等关键部分。漏洞利用的核心在于利用TurboFan编译器优化特性,通过复杂的数组操作和循环逻辑,企图达到越界访问或修改内存的目的,从而可能实现任意代码执行。文章最后总结了该PoC的主要目的和关键技术点,包括TurboFan编译器优化、内存破坏、条件分支与循环等,指出攻击者试图通过这些技术手段触发漏洞,达到任意代码执行的目的。

漏洞利用

内存破坏

JavaScript安全

ARM64架构

编译器优化问题

星空网络安全 2024-09-19 20:39:27

珂技知识分享 2024-09-19 19:34:18

比较有意思的一个pwn题,用了四种办法都能做出来,涉及到csu+magic gadget两部分知识。

信息安全与通信保密杂志社 2024-09-19 18:38:13

网安智库

T0daySeeker 2024-09-19 17:21:48

骨哥说事 2024-09-19 15:38:08

安全分析与研究 2024-09-19 14:59:47

文章详细分析了一个伪装成京东金融候选人登记表的CS钓鱼样本。该样本在威胁情报平台上被发现,通过自动化沙箱未能获取其C2配置信息。分析发现,样本解压缩后包含恶意模块,通过白+黑的方式加载,并检测系统信息如用户名、主机名等。此外,样本在%temp%目录下生成欺骗性docx文档,通过cmd命令行打开,文档内容为解密后的ShellCode代码。代码分配内存空间后跳转至ShellCode,执行解密操作,最终解密出CS反射加载型木马。木马相关导出函数及网络C2域名信息亦被提取。该样本的深入分析为网络安全学习者提供了宝贵的研究机会。

钓鱼样本

恶意软件分析

威胁情报

红队样本

安全对抗

暗魂攻防实验室 2024-09-19 13:47:32

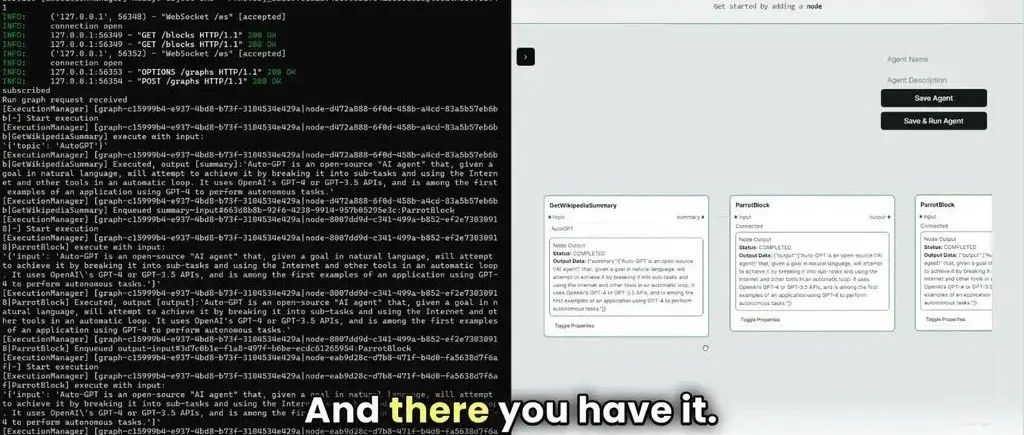

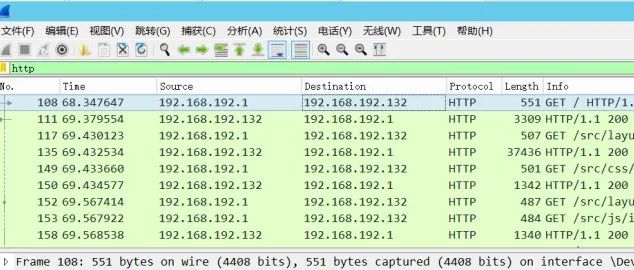

在暗魂CTF平台的一次windows应急响应writeup中,描述了A集团应用服务器被黑客入侵的事件。黑客上传了恶意软件,破坏了系统文件。应急响应团队的任务是追踪攻击来源,全面检查服务器,包括日志、进程、系统文件和恶意文件,以分析攻击行为和发现漏洞。任务包括提交攻击者IP地址的MD5值、识别首次使用的攻击类型(目录扫描攻击)、获取网站根目录robots.txt内容、确定上传文件的路径和上传的后门文件内容的MD5值、创建的后门用户的MD5值、后门账户创建时间和攻击者登录服务器的端口和时间、隐藏的后门文件名称以及注册表中隐藏的flag。通过分析wireshark文件、HTTP流量、系统用户、netstat命令、D盾等工具,团队能够追踪和分析攻击者的行为,修复漏洞并增强系统安全。

应急响应

CTF

网络流量分析

Web应用安全

恶意软件分析

系统漏洞修复

目录扫描攻击

文件上传攻击

后门程序

远程桌面攻击

注册表操作

hijackY 2024-09-19 12:03:13

反复绕过的乐趣

白帽子左一 2024-09-19 12:01:11

文章主要分析了AWS S3存储桶的安全设计缺陷。AWS S3默认是安全的,但用户的错误配置可能导致漏洞。攻击者可能利用这些漏洞访问、修改或上传文件。文章详细描述了攻击者如何利用S3存储桶,并提供了一些缓解措施。例如,使用基于资源的访问策略、阻止公共访问、设置对象权限等。文章还提到了一些开源工具,如AWSBucketDump和bucketkicker,可用于自动化查找和利用S3存储桶漏洞的过程。最后,文章强调了在进行任何渗透测试之前,必须获得授权。

云安全

数据泄露

身份验证

访问控制

加密

渗透测试

安全漏洞

安全最佳实践

影域实验室 2024-09-19 10:57:40

琴音安全 2024-09-19 10:00:57

本文介绍了一种安卓渗透测试的新方法,使用Reqable工具进行App抓包和自动化解密。首先,通过雷电模拟器安装并配置环境,包括开启root权限和安装Reqable的apk文件。接着,介绍了如何将流量转发到PC端,并通过安装根证书来抓取双向证书的App包。文章还提供了自动化解密的脚本示例,该脚本使用Python编写,通过DES算法对加密数据进行解密,并生成签名。最后,作者提供了工具下载地址和交流群信息,方便读者获取资源和进行技术交流。

安卓渗透测试

网络抓包工具

自动化脚本

数据包解密

网络安全工具使用

here404 2024-09-19 09:31:09

撰写论文摘要是一项重要的学术任务,它需要简洁明了地概括论文的主要信息,使读者能够在短时间内了解论文的概貌。首先,明确摘要的目的和定位,避免冗长和复杂的句子,尽量使用简练的语言。其次,注意摘要的结构和内容,重点突出研究的成果和意义。在写作过程中,可以按照以下步骤进行:先完成论文正文,再撰写摘要;确保摘要包括研究目的、方法、主要发现及结论等关键信息[[10, 14]]。此外,摘要应方便读者检索和筛选,提升文献利用率。

WebShell

代码混淆

Base64编码

安全测试

流量躲避

蚁剑

二进制空间安全 2024-09-19 09:00:55

本文介绍了一种通过修改客户端JavaScript代码来绕过非对称加密算法的方法。该方法利用了Chrome浏览器的override功能和Burp Suite代理工具中的PyCript扩展。核心思想是让浏览器发送未经加密的数据,然后在Burp Suite中查看明文请求,再用PyCript按照服务器要求的加密逻辑重新加密这些请求。具体步骤包括:首先确认应用程序使用了何种加密算法;接着使用Chrome的开发者工具找到并修改负责加密的JavaScript代码,使其返回原始数据而非加密后的数据;最后,在Burp Suite中配置PyCript以相同的公钥和加密方式对请求进行加密,从而保证服务器接收到的是正确的加密格式。这样可以在不持有私钥的情况下分析和操作原本被加密保护的数据流。

客户端加密绕过

Burp Suite

JavaScript代码修改

PyCript扩展

node-forge库

不懂安全 2024-09-19 08:30:31

本文介绍了一个由于缓存配置错误导致的鉴权绕过漏洞。作者在测试一个电商网站时,发现普通用户能够访问卖家管理门户站点的订单信息。使用burp的Autorize插件测试时,插件显示权限较低的用户可以访问管理端点,但作者直接在repeater中重发请求却得到403禁止访问的响应。经过对比发现,请求时间的差异是关键。作者通过实验验证了服务器的GetOrders接口在极短时间内缓存了响应,如果在卖家访问接口的同时,攻击者发出请求,就可以获取属于任何店铺的所有订单和客户信息。攻击者可以利用这一漏洞,通过创建脚本对不同的shop_id发出请求,利用缓存窗口期绕过访问控制,批量获取敏感信息。

鉴权绕过

缓存安全

GraphQL安全

越权访问

API安全

知攻善防实验室 2024-09-19 08:28:46

本文介绍了一款集成化的Linux漏洞扫描系统,该系统集成了AWVS、Nessus、QingScan和巡风资产巡检等不同的漏洞扫描工具。作者表示,由于前两个工具更新频繁,所以系统也会尽量保证在一个月内更新两次。文章提供了详细的使用教程,包括Windows版本的更新详情以及如何使用Vmware打开虚拟机并运行系统。此外,文章还提到了如何查看ip地址以及在浏览器中输入相应的网址来访问系统。最后,文章提供了下载地址,并建议使用最新版的7Zip进行解压。