第113期

(

2019.12.2-2019.12.8)

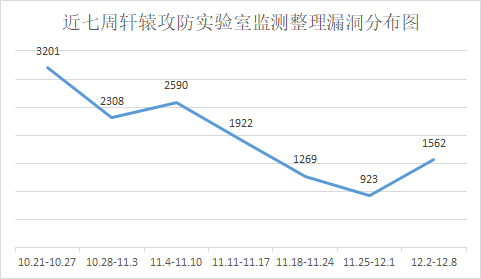

本周轩辕攻防实验室共收集、整理信息安全漏洞1562个,其中高危漏洞766个、中危漏洞702个、低危漏洞94个,较上周相比较增加639个,同比增加40%。据统计发现sql注入

漏洞

是本周占比最大的漏洞。

图1 近7周漏洞数量分布图

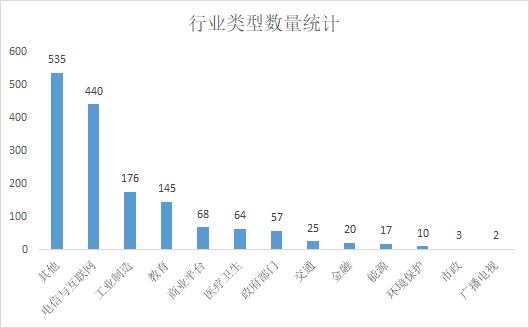

根据监测结果,本周轩辕攻防实验室共整理漏洞

1562

个,其中其他行业535个、电信与互联网行业440个

、工业制造行业176个、教育行业145个

、商业平台行业68个

、医疗卫生行业64个

、政府部门行业57个

、交通行业25个

、金融行业20个

、能源行业17个、

环境保护行业10个

、市政行业3个

、广播电视行业2个

,分布统计图如下所示:

图2 行业类型数量统计

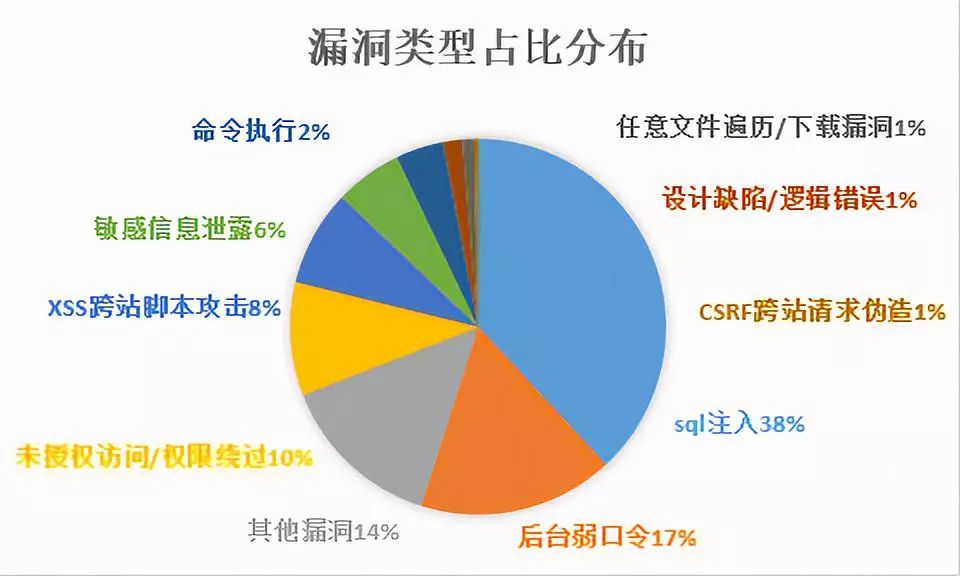

本周漏洞类型分布统计

本周监测共有漏洞

1562

个,其中,漏洞数量位居首位的是

SQL注入

漏洞占比38%,漏洞数量位居第二的是

后台弱口令

漏洞

占比为17%,位居第三的是

其他

漏洞

占比14%

,这三种漏洞数量就占总数

69

%,与上周相比较,发现

SQL注入漏洞

漏洞增加16%,

后台弱口令

漏洞

数量占比减少5%

,

其他

漏洞

占比

减少20%;其他几种漏洞仅占总数的31%,这几种漏洞中,

未授权访问/权限绕过漏洞占比10%

、xss跨站脚本攻击漏洞

占比8%

、敏感信息泄露漏洞占比6%

、命令执行漏洞占比2%

、设计缺陷/逻辑缺陷漏洞占比1%

、任意文件遍历/下载漏洞占比1%、CSRF跨站请求伪造漏洞占比1%。本周漏洞类型占比分布图如下:

图3 漏洞类型分布统计

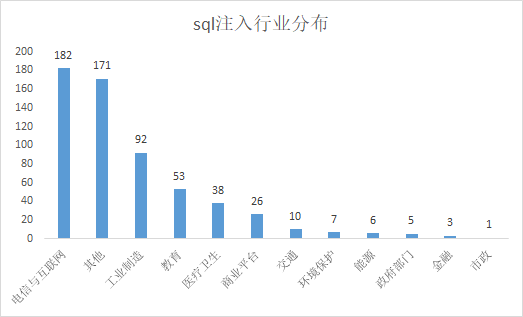

经统计,

sql注入

漏洞在电信与互联网行业存在较为明显。同时

sql注入

漏洞

也是本周漏洞类型统计中占比最多的漏洞,广大用户应加强对

sql注入

漏洞

的防范。

sql注入

漏洞

在各行业分布统计图如下:

图4

sql注入漏洞行业分布统计

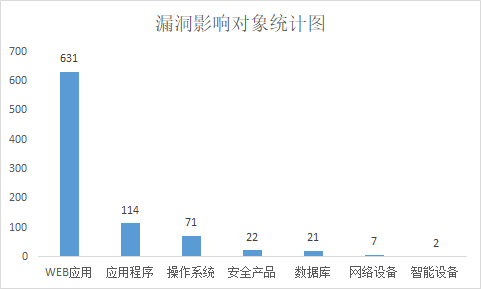

本周通用型漏洞按影响对象类型统计

WEB应用漏洞631个

、应用程序漏洞114个

、操作系统漏洞71个

、安全产品漏洞22个

、数据库漏洞21个

、网络设备漏洞7个、智能设备漏洞2个

。

图5 漏洞影响对象类型统计图

二、本周通用型产品公告

1、Google产品安全漏洞

Android是美国谷歌(Google)和开放手持设备联盟(简称OHA)的一套以Linux为基础的开源操作系统。本周,上述产品被披露存在权限提升和远程代码执行漏洞,攻击者可利用漏洞提升权限,执行代码。

收录的相关漏洞包括:Google Android Framework权限提升漏洞(CNVD-2019-44265、CNVD-2019-44277、CNVD-2019-44278、CNVD-2019-44279)、Google Android Media Framework远程代码执行漏洞(CNVD-2019-44273、CNVD-2019-44275)、Google Android System权限提升漏洞(CNVD-2019-44274)、Google Android System远程代码执行漏洞(CNVD-2019-44276)。上述漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

https://source.android.google.cn/security/bulletin/2019-12-01.html

https://source.android.google.cn/security/bulletin/pixel/2019-12-01.html

IBMSecurity Identity Manager(ISIM)是一套身份管理和治理解决方案。IBM Spectrum Protect Backup-Archive Client是一套用于IBM Spectrum Protect文件备份、归档的客户端程序。IBM Cloud Pak System是一套具有可配置、预集成软件的全栈、融合基础架构。IBM Streams是一套实时数据分析解决方案。IBM Content Navigator是一款Web客户机。IBM Tivoli Netcool Impact是一套网络管理软件。IBM Operations Analytics-Log Analysis是一套半结构化数据分析解决方案。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞绕过客户端验证,获取敏感信息,执行任意代码,造成拒绝服务。

收录的相关漏洞包括:

IBM Security IdentityManager任意代码执行漏洞、IBM Spectrum ProtectBackup-Archive Client拒绝服务漏洞、IBM Cloud Pak System客户端验证漏洞、IBM InfoSphere Streams信息泄露漏洞、IBM Content Navigator信息泄露漏洞、IBM Tivoli Netcool Impact信息泄露漏洞、IBM Operations Analytics-Log Analysis信息泄露漏洞、IBM Cloud Pak System任意文件上传漏洞。

其中,“IBM Security Identity Manager任意代码执行漏洞、IBM Cloud Pak System任意文件上传漏洞”的综合评级为“高危”。

目前,厂商已经发布了上述漏洞的修补程序。

提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.ibm.com/support/pages/node/1108695

https://www.ibm.com/support/pages/node/1107777

https://www.ibm.com/support/pages/node/1074630

http://www.ibm.com/support/docview.wss?uid=swg22016056

http://www.ibm.com/support/docview.wss?uid=ibm10788123

https://www.ibm.com/support/pages/node/1110141

https://www.ibm.com/support/pages/node/1110171

https://www.ibm.com/support/pages/node/1118487

CiscoEmail Security Appliance(ESA)是一个电子邮件安全设备。AsyncOS Software是运行在其中的一套操作系统。Cisco IOS XR是一套为其网络设备开发的操作系统。Cisco Webex Meeting Center是一套在线协作视频会议解决方案。Cisco Webex Event Center是一套网络研讨和在线活动管理平台。Cisco Webex Support Center是一套针对服务支持团队的视频会议解决方案。Cisco Small Business RV Series Routers是一款RV系列路由器。Cisco DNA Spaces是一套室内定位服务平台。Cisco DNA Spaces:Connector是其中的一个用于支持Cisco无线控制器通信的连接器。Cisco Stealthwatch Enterprise是一套企业网络安全防护解决方案。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞获取敏感信息,提升权限等。

收录的相关漏洞包括:Cisco Email SecurityAppliance AsyncOS Software输入验证错误漏洞、Cisco IOS XR访问控制错误漏洞、多款Cisco产品信息泄露漏洞(CNVD-2019-44128)、Cisco Small Business RVSeries Routers信息泄露漏洞、Cisco DNA Spaces:Connector权限许可和访问控制问题漏洞、Cisco DNA Spaces:Connector输入验证错误漏洞、Cisco DNA Spaces:Connector SQL注入漏洞、Cisco Stealthwatch Enterprise跨站脚本漏洞。其中,“Cisco DNA Spaces:Connector权限许可和访问控制问题漏洞、Cisco DNA Spaces:Connector输入验证错误漏洞、Cisco DNA Spaces:Connector SQL注入漏洞”的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20191120-esa-mp3-bypass

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20191120-iosxr-ssh-bypass

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20191120-webex-centers-infodis

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20191120-sbr-rv-infodis

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20191120-dna-priv-esca

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20191120-dna-cmd-injection

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20191120-dna-sqlinjection

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20191120-stealth-xss

HP ThinPro Linux是一套用于HP瘦客户机的操作系统。

HP Workstation是一款高性能台式电脑。

BIOS是其中的一个基本输入输出系统。

HP Service Pack forProLiant是一个全面的系统软件和固件更新解决方案。

HP Support Assistant是一套为PC和打印机提供支持等功能的解决方案。

HP Remote GraphicsSoftware是一款远程桌面图形软件。

本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞绕过某些安全限制并获得数据的未授权访问权限,篡改运行时BIOS代码,执行任意代码等。

收录的相关漏洞包括:

HP ThinPro Linux权限提升漏洞、HP ThinPro Linux任意代码执行漏洞(CNVD-2019-43732、CNVD-2019-43734、CNVD-2019-43735)、HP Workstation BIOS安全特征问题漏洞、HP Service Pack for ProLiant本地未授权访问漏洞、HP Support Assistant授权问题漏洞、HP Remote Graphics Software信任管理问题漏洞。

其中,“HP ThinPro Linux权限提升漏洞、HP ThinPro Linux任意代码执行漏洞(CNVD-2019-43734、CNVD-2019-43735)、HP Workstation BIOS安全特征问题漏洞”的综合评级为“高危”。

目前,厂商已经发布了上述漏洞的修补程序。

提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

https://support.hp.com/us-en/document/c06509350

https://support.hp.com/us-en/document/c06318199

https://support.hpe.com/hpsc/doc/public/display?docLocale=es_ES&docId=emr_na-hpesbhf03904en_us

https://support.hp.com/us-en/document/c06242762

https://support.hp.com/us-en/document/c06201418