(点击上方公众号,可快速关注)

转自:freebuf.com

http://www.freebuf.com/news/135010.html

自从 5 月 12 日开始,WannaCry 勒索病毒在全球范围内的大规模爆发,成为近年来勒索软件冲击全球信息安全事件中影响最大的一次。谷歌和赛门铁克表示,早期的 WannaCry 版本似乎与朝鲜黑客组织 Lazarus 有关,但在变种出现后事件又变得扑朔迷离起来。

实际上,安全研究员在恶意软件的程序编码中,发现了一些“愚蠢”的错误。也有相关的研究者认为这样的错误并非是专业黑客所为,每一个小错误都暴露了攻击发动者的技术水平其实真的不怎么样。

“糟糕的”赎金功能:犯罪分子可能并不知道你有没有支付赎金

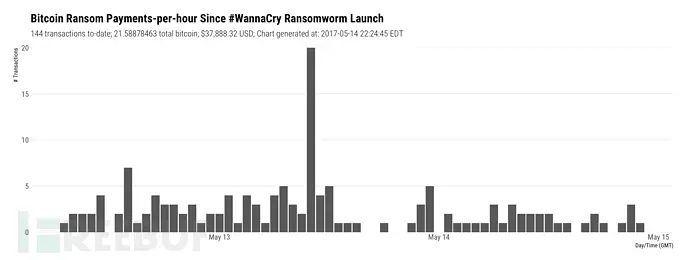

不要支付赎金!但事发之后每小时还是有受害者去支付赎金给犯罪分子

WannaCry 勒索软件在将受害者电脑上的文件加密之后,要求受害者支付等价于 300 美元的比特币赎金,只有支付了赎金才能予以恢复。而近日,Symantec 安全响应中心发布推特称:

WannaCry 具备给每个用户分配唯一的比特币地址的代码,但出现了竞争条件漏洞问题(硬编码的比特币地址)。

在恶意软件中,犯罪分子只是将三个比特币钱包地址硬编码在了程序中,用以接受支付的赎金,但并没有任何验证支付状态并进行解密的程序。也就是说,犯罪分子需要手动地从接收比特币赎金的账户中验证用户的身份信息,自己找到需要恢复的计算机然后进行解密。由于受害者的计算机数量已超过数十万,期望犯罪分子能够遵守约定,依靠手动识别受害者是否支付赎金,然后进行恢复操作的可能性已经是很低的了。

由此,安全专家警告急需恢复加密文件的用户称:

请不要支付赎金!即便支付了比特币赎金,也不能保证你的文件能够顺利解密。

在初始版本出现的 13 小时之后,WannaCry 的变种版本修复了比特币漏洞,但绝大多数的感染均为原始版本。

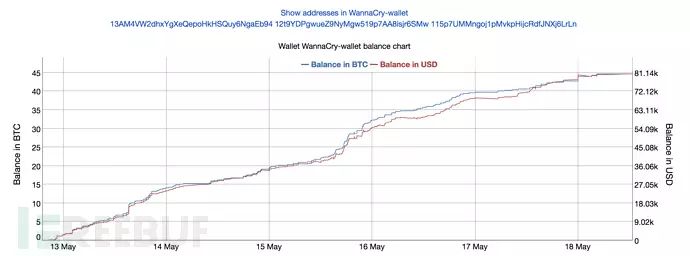

“硬编码”的比特币地址:兑换成法定货币则可能暴露

其次,除了没有编写识别检测用户是否支付赎金的代码,将比特币钱包地址硬编码在程序中的做法还会导致这些赎金容易遭到后续追踪。

比特币系统运转在区块链上,这种分布式的公有账本上的每笔交易都会被记录下来。也就是说在比特币流通的公共会计总账上,将比特币兑换和转移的操作都是公开可见的。

三个比特币地址:

13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

Elliptic 公司 Tom Robinson 之前在接受英国卫报采访时曾说:

我们现在还无法追踪他们,因为勒索者现在还没有转移任何资金。

但这也意味着如果犯罪分子转移钱包中的货币,或进行支付的时候,我们是能够进行密切的监控的。这次的恶意程序中将比特币钱包地址暴露在众目睽睽之中,安全部门、政府等各类人员都会关注这三个比特币钱包的动向吧。而如果黑客需要将所获取的赎金进行提现就需要在比特币交易所进行实名身份验证,否则只能通过黑市交易。也有比特币专家认为此次事件的犯罪分子并不太了解比特币的运作机制的,而只是盲目相信其匿名性。

bitinfocharts 网站上展示的钱包交易监控

截止 5 月 18 日下午一点,目前在犯罪分子的三个比特币账户上,但从本次勒索软件事件中就已经收到超过 287 笔交易,总计超过 80,563.92 美元的赎金。让我们继续保持对这件事情的关注吧!

参考来源:securityweek,theguardian,bitinfocharts,rud,Elaine 编译,转载请注明来自 FreeBuf.COM

觉得这条资讯有帮助?请转发给更多人

关注 技术最前线 ,看 IT 要闻