至少从2022年中期开始,一种名为“Greatness”的网络钓鱼即服务(PaaS)工具就被用于几次网络钓鱼活动。Greatness整合了一些最先进的PaaS产品的功能,比如多因素身份验证(MFA)绕过、IP过滤以及与Telegram机器人程序集成。

目前,Greatness只专注于Microsoft 365网络钓鱼页面,为其加盟机构提供附件和链接构建器,以创建高度逼真的诱饵和登录页面。它含有诸多功能,比如预先填充受害者的电子邮件地址,并显示从目标组织的真实Microsoft 365登录页面提取的适当的公司徽标和背景图像。这使得Greatness特别适合对企业用户实施网络钓鱼。

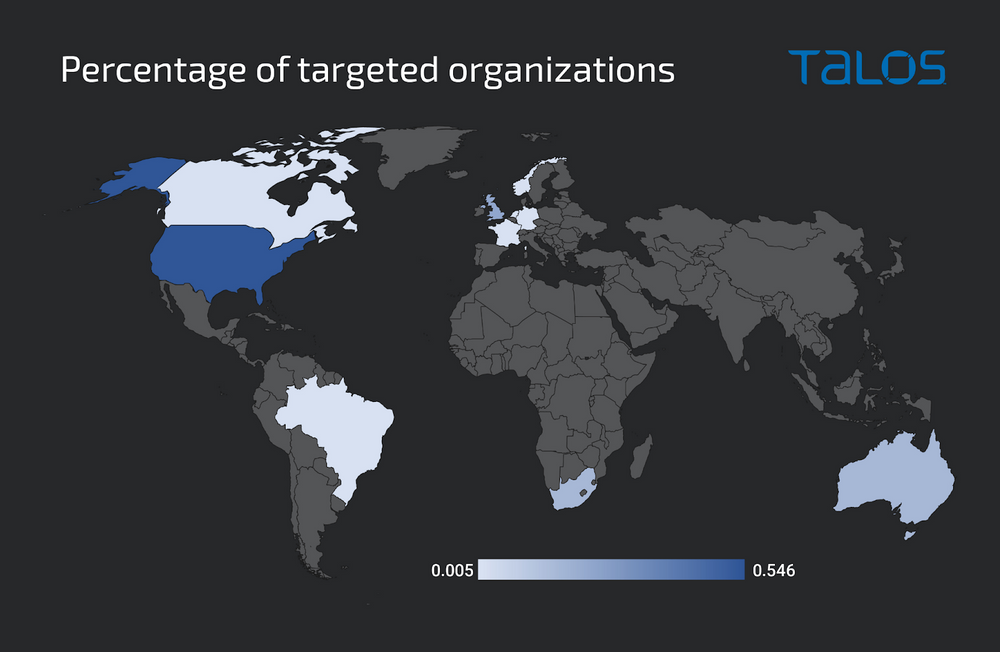

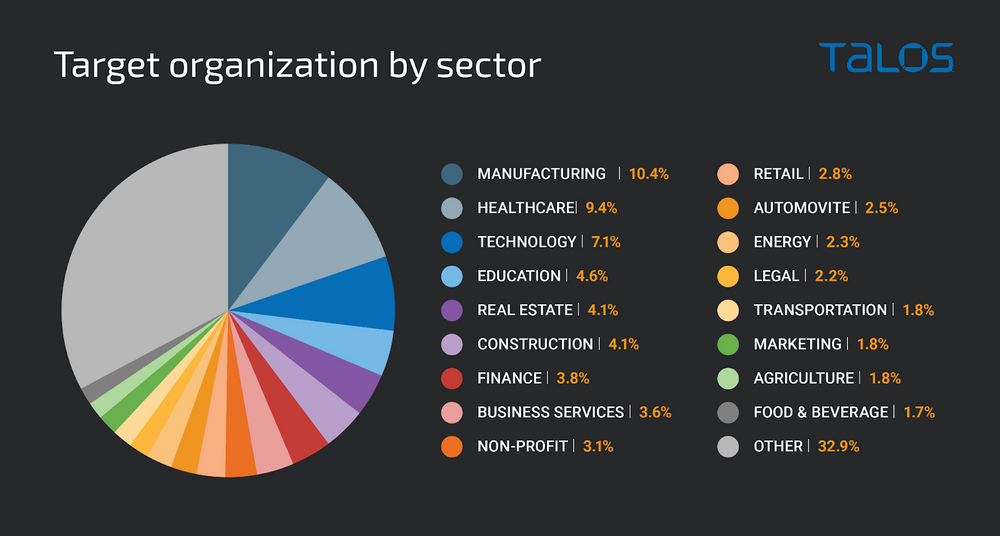

分析几次进行中和过去的攻击活动中针对的域后发现,受害者几乎无一例外是美国、英国、澳大利亚、南非和加拿大的公司,最常见的目标行业是制造业、医疗保健业和科技业。每个国家和行业受害者的具体分布因攻击活动而略有不同。

要使用Greatness,加盟机构必须部署和配置提供有API密钥的网络钓鱼工具包,连不熟练的威胁分子也可以轻松利用该服务的更高级功能。网络钓鱼工具包和API充当Microsoft 365身份验证系统的代理,执行“中间人”攻击,并窃取受害者的身份验证凭据或cookie。

活动和受害者研究

活动和受害者研究

Greatness似乎在2022年年中开始运作,从VirusTotal上可用的附件样本数量来看,活动高峰期出现在2022年12月至2023年3月。

图1. VirusTotal上找到的附件样本数量

虽然每次活动侧重的地区略有不同,但总的来说,50%以上的目标都位于美国,其次是英国、澳大利亚、南非和加拿大。

图2. 目标组织的地理分布

Greatness旨在危及Microsoft 365用户,可以使网络钓鱼页面特别令人信服,攻击企业特别有效。从思科Talos获得的数据来看,Greatness的加盟机构几乎只针对公司企业。分析几次活动的目标组织后显示,制造业是最常受攻击的行业,其次是医疗保健业、科技业和房地产业。

图3. 按行业划分的目标组织分布

攻击流

攻击流

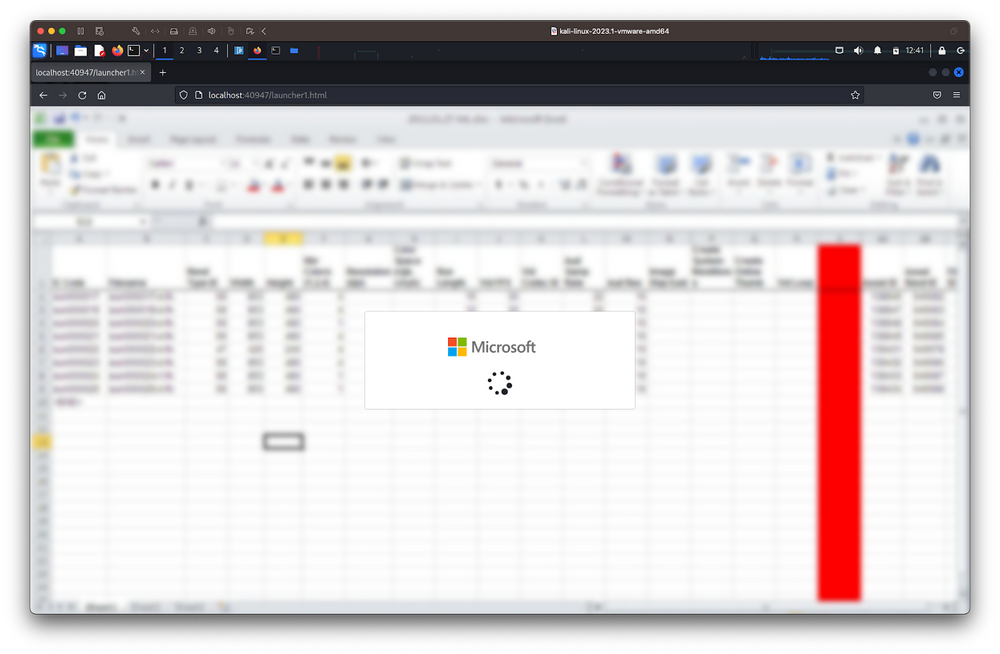

当受害者收到恶意电子邮件时,攻击就开始了,该电子邮件通常含有一个HTML文件作为附件,并以共享文档为借口,诱使受害者打开HTML页面。

一旦受害者打开附加的HTML文件,Web浏览器就会执行一小段经过混淆处理的JavaScript代码,该代码与攻击者的服务器建立连接,以获取网络钓鱼页面的HTML代码,并在同一浏览器窗口中将其显示给用户。这段代码含有一个模糊的图像,显示旋转的轮子,假装加载文档。

图4. 模糊处理的附件文档诱饵

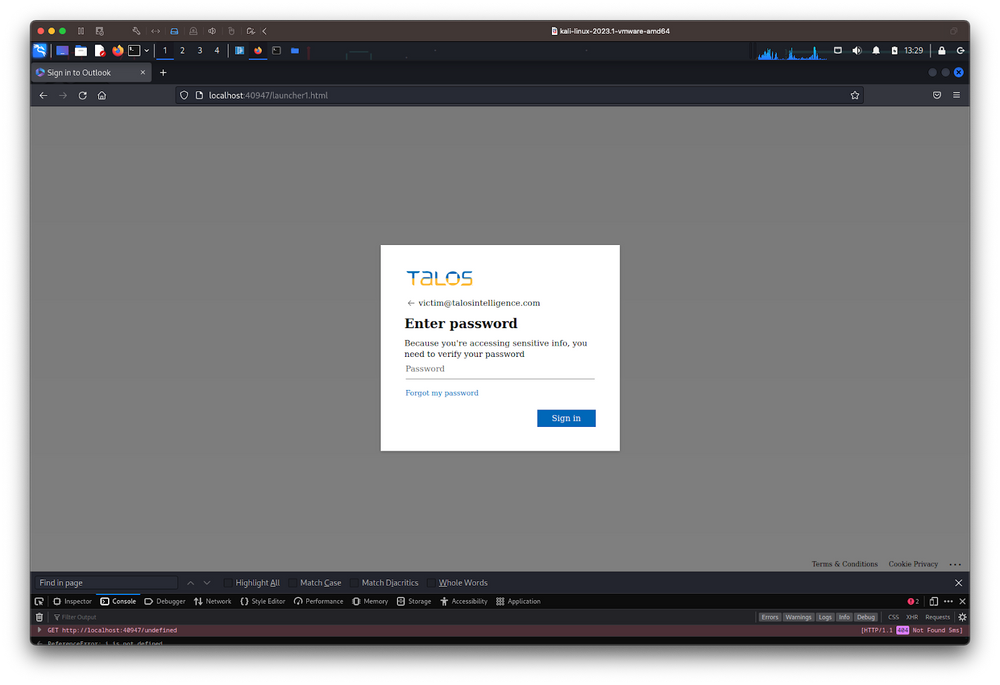

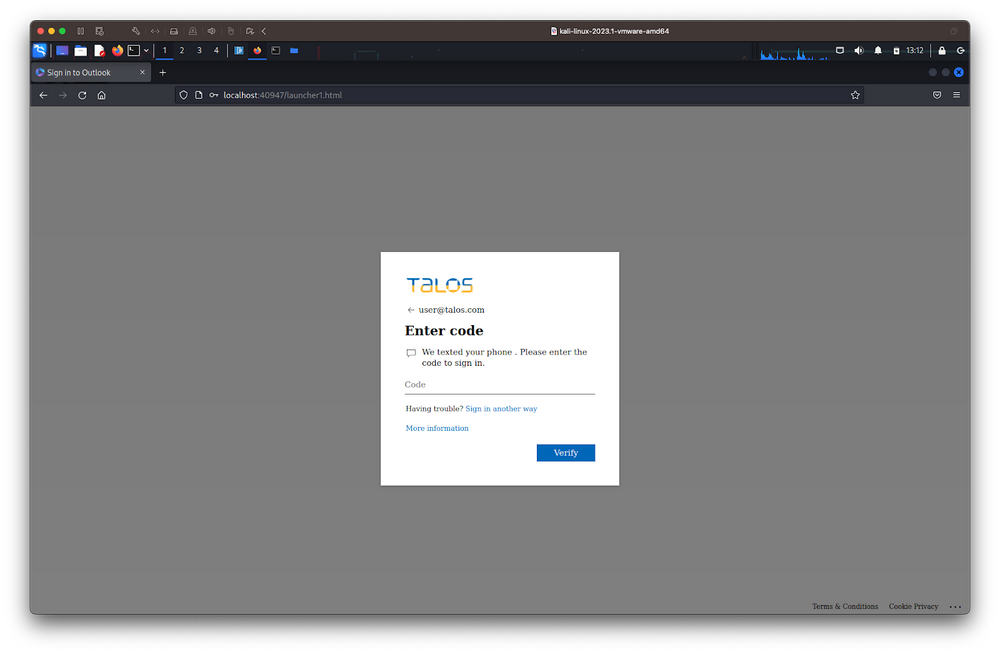

然后,该页面将受害者重定向到Microsoft 365登录页面,该页面通常预先填充了受害者的电子邮件地址以及他们公司使用的自定义背景和徽标。在下面这个例子中,出于隐私原因,我们用虚假的Talos数据手动替换了实际网络钓鱼样本中真实受害者的电子邮件地址、背景图像和公司徽标,以显示其外观。

图5. 要求目标受害者输入密码的屏幕示例

一旦受害者提交其密码,PaaS将连接到Microsoft 365,冒充受害者并尝试登录。如果使用了MFA,该服务将提示受害者使用实际Microsoft 365页面请求的MFA方法(比如短信码、语音呼叫代码和推送通知)进行身份验证。

图6. 要求受害者输入MFA码的页面示例

一旦服务接收到MFA,它将在幕后继续冒充受害者,并完成登录过程以收集经过身份验证的会话cookie。然后,这些信息将通过其Telegram频道或直接通过Web面板传递给服务加盟机构。

网络钓鱼服务

网络钓鱼服务

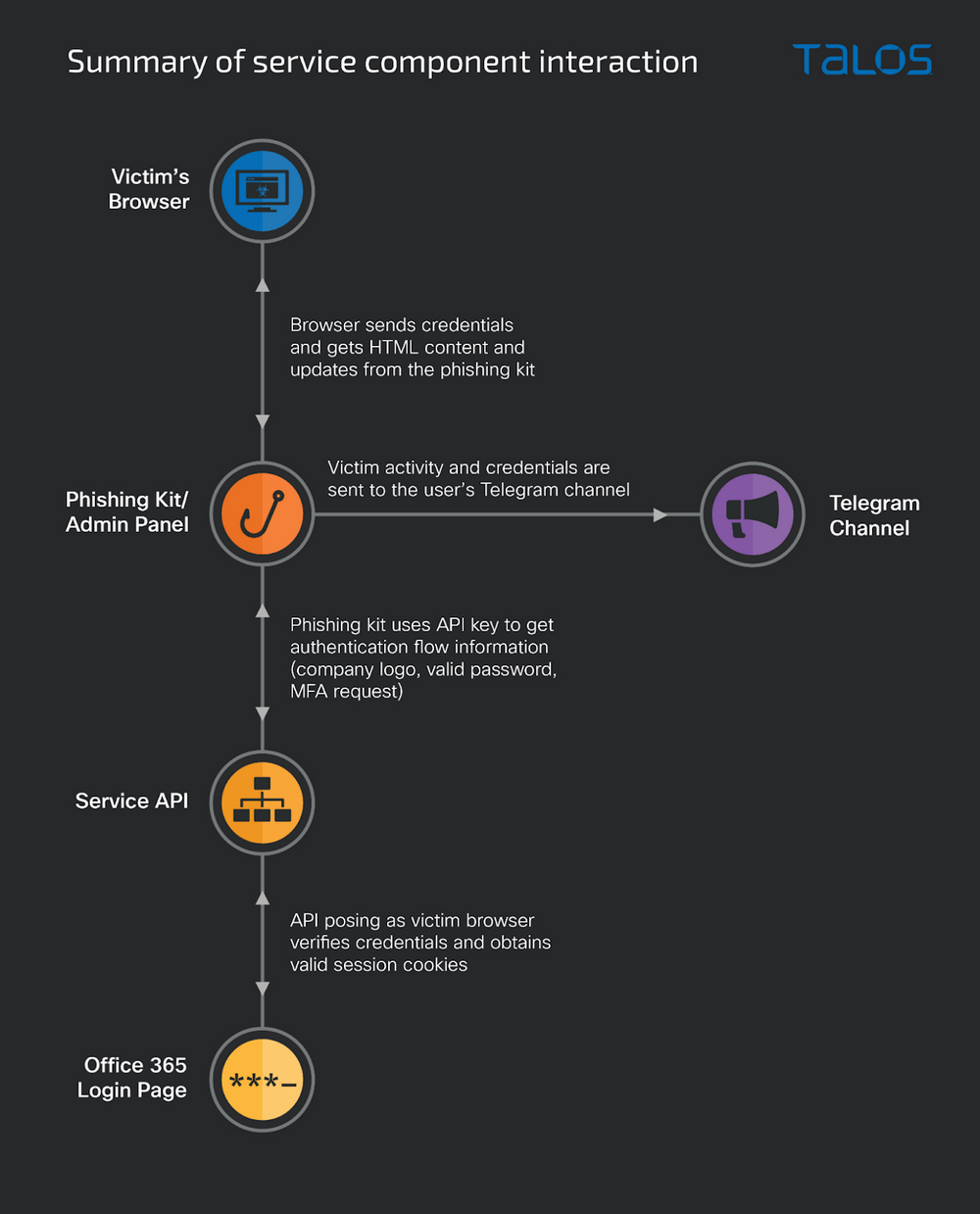

该服务由三个组件组成:网络钓鱼工具包(含有管理面板)、服务API和Telegram机器人程序或电子邮件地址。

图7. PaaS通信流程图

网络钓鱼工具包,即交付给加盟机构并部署在加盟机构控制的服务器上的服务组件,是受害者相连接的服务的唯一部分。该工具包为攻击的每一步提供HTML/JavaScript代码。该工具包在后台与PaaS API服务进行联系,转发从受害者那里收到的凭据,并在攻击的每个步骤中接收有关应该向受害者提供的页面的信息。当受害者将其凭据提交给工具包时,它将它们存储在本地,以便可以通过管理面板来访问它们;如果配置成这么做,则将它们发送到加盟机构的Telegram频道。

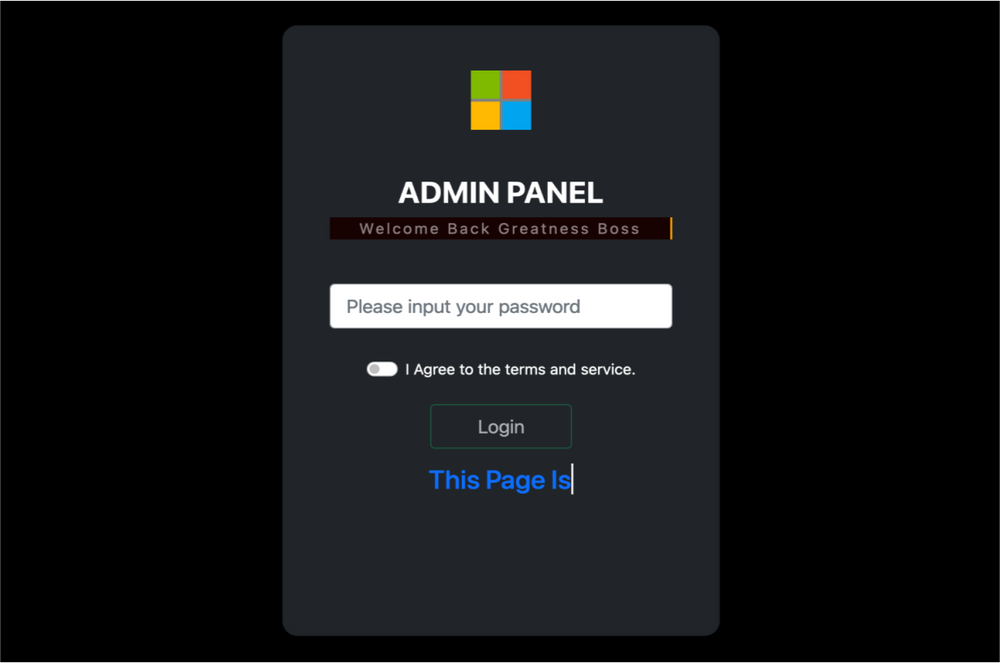

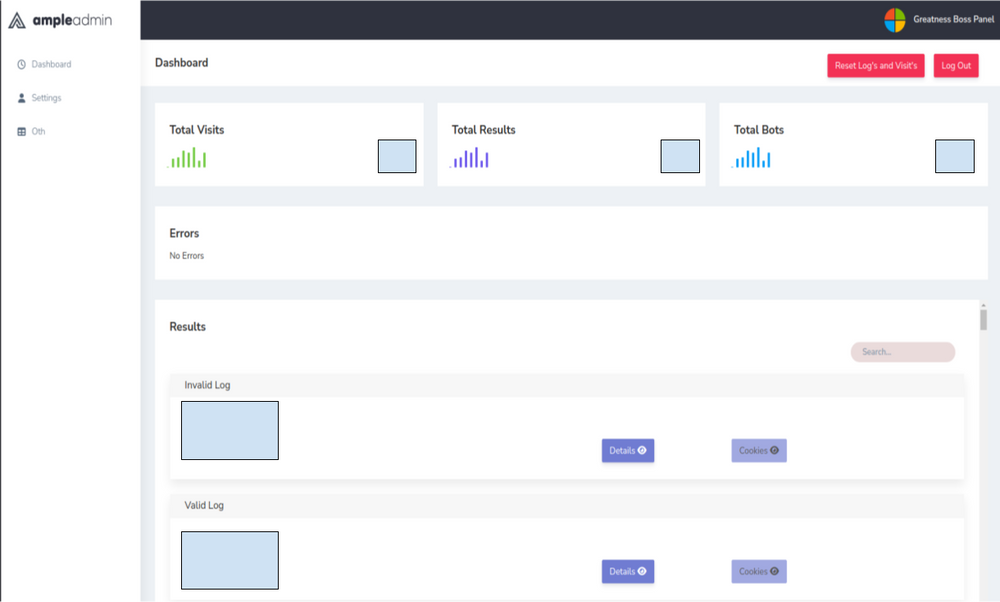

网络钓鱼工具包含有一个管理面板,允许加盟机构配置服务API密钥和Telegram机器人程序,并跟踪被盗的凭据。下图显示了管理面板登录页面和仪表板的示例。

图8. 网络钓鱼工具包的管理面板登录页面

图9. 网络钓鱼工具包的管理面板仪表板

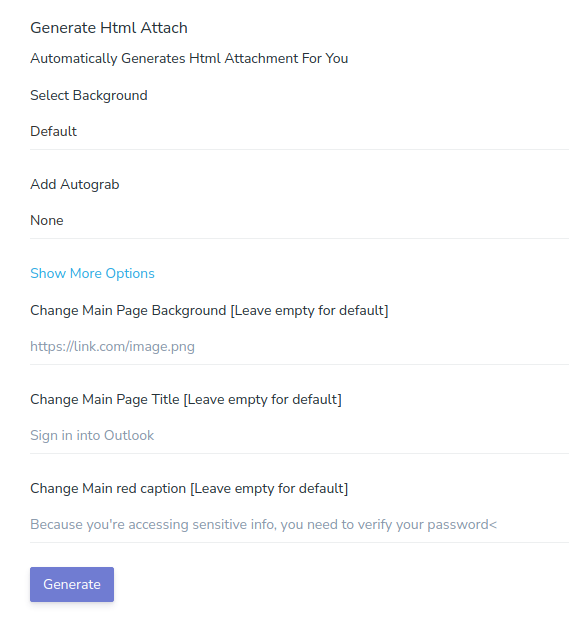

管理面板还可以构建恶意附件或链接,它们通过电子邮件提交给受害者。下图显示了用于生成附件的表单:

图10. 网络钓鱼工具包恶意附件构建器

PaaS旨在以一种非常标准化的方式使用。传递给受害者的攻击载荷必须是一个链接,或者更常见的是一个HTML附件。攻击者可以使用上面的构建器表单来创建具有以下几个选项的攻击载荷: