不想看废话可以直接拉到中间看视频演示,一步到位。

Microsoft在2019年11月将此漏洞修补为

CVE-2019-1388

。在其撰写的文章中,他们指出此修复程序是通过“

确保Windows证书对话框正确执行用户权限

”实现的。

该漏洞可在UAC(用户帐户控制)机制中找到。默认情况下,Windows在称为“安全桌面”的单独桌面上显示所有UAC提示。提示本身是由名为可执行文件生成的,该可执行文件以System的完整性级别

consent.exe

运行

NT AUTHORITY\SYSTEM

。

由于用户可以与此UI进行交互,因此有必要对UI进行严格限制。否则,低特权用户可能通过UI会去启动其他程序作为入口点,进行提权操作。

下面为发现漏洞的思路:

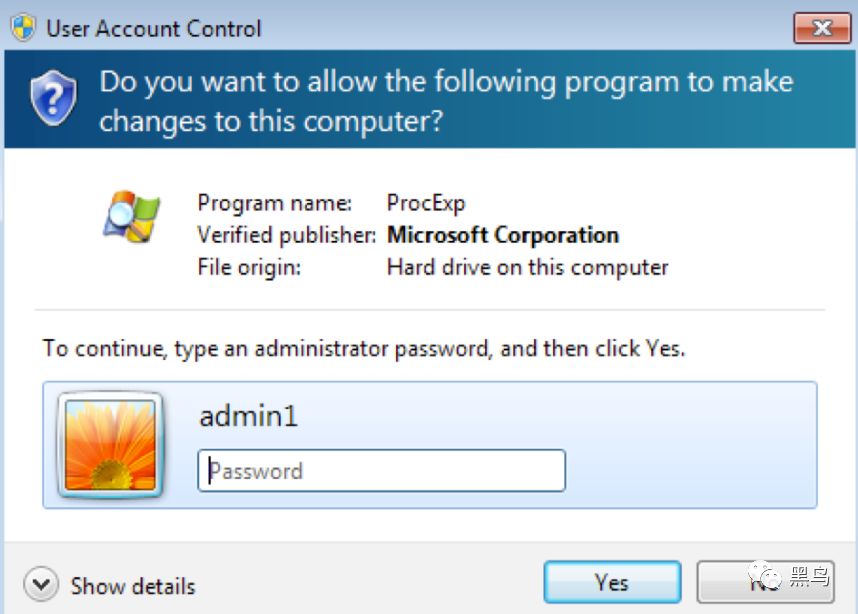

一开始为了获取system权限,因此先右键单击任何可执行文件并选择以管理员身份运行,紧接着会弹出输入UAC提示,安全提示框如下:

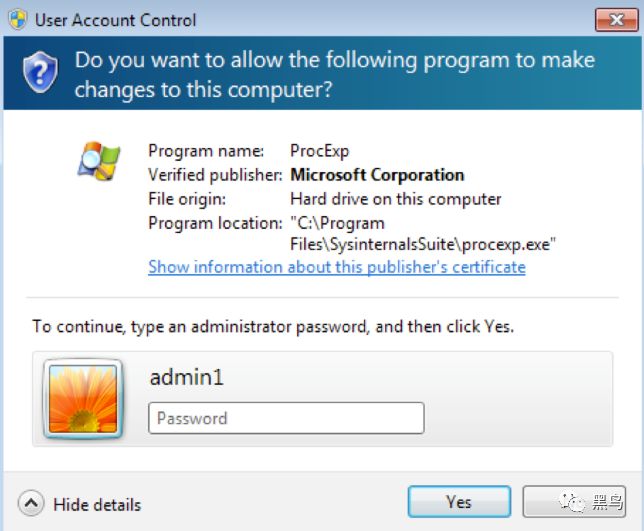

点击下面的Show details 显示细节,发现有个链接指向程序的证书提示框

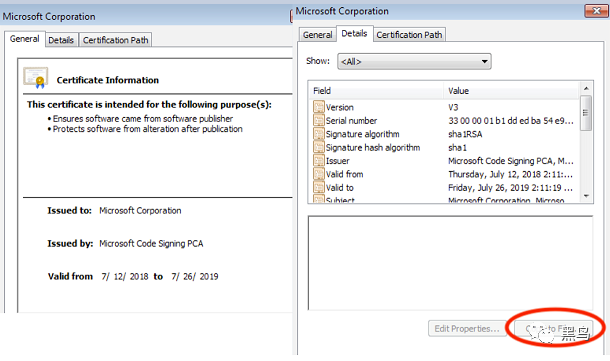

到这一步,也许找不到突破口,但是如果

证书对话框

定义了一个Microsoft特定对象标识符(OID),值1.3.6.1.4.1.311.2.1.10。其中

WinTrust.h标头将其定义为SPC_SP_AGENCY_INFO_OBJID,如果存在,则将在细节标签中显示为SpcSpAgencyInfo。

该OID的语义文献很少。

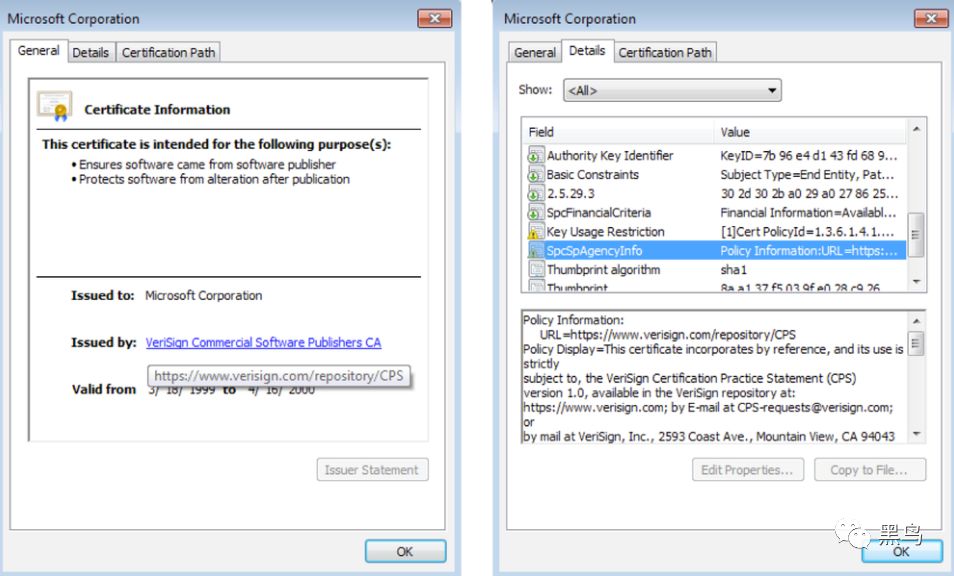

但是,似乎证书对话框会解析此OID的值,如果它找到有效且格式正确的数据,它将使用它来将“常规”选项卡上的“颁发者”字段呈现为超链接。

当涉及证书对话框的UAC版本时,Microsoft没有禁用此超链接。

通过搜寻,发现了自带有此类证书的古老的Microsoft签名的可执行文件的副本:

单击超链接将启动一个浏览器,浏览器将以NT AUTHORITY\SYSTEM

方式运行

。奇怪的是,即使该浏览器是作为SYSTEM启动的,但是它仍显示在普通桌面而不是安全桌面上。因此,只有在用户退出所有UAC对话框后,它才变得可见。

因此对于攻击者来说,这具有天然的隐藏优势。

视频演示:

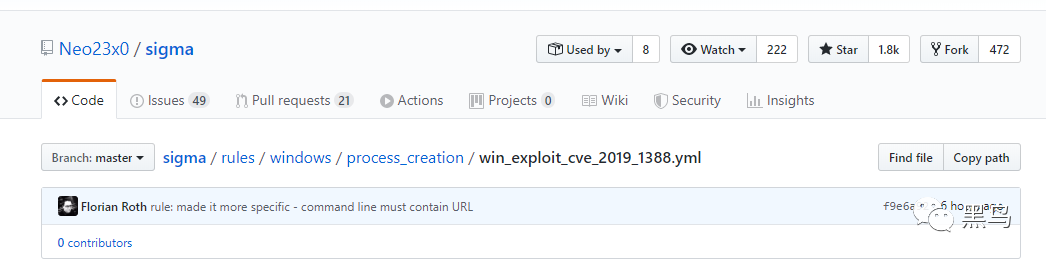

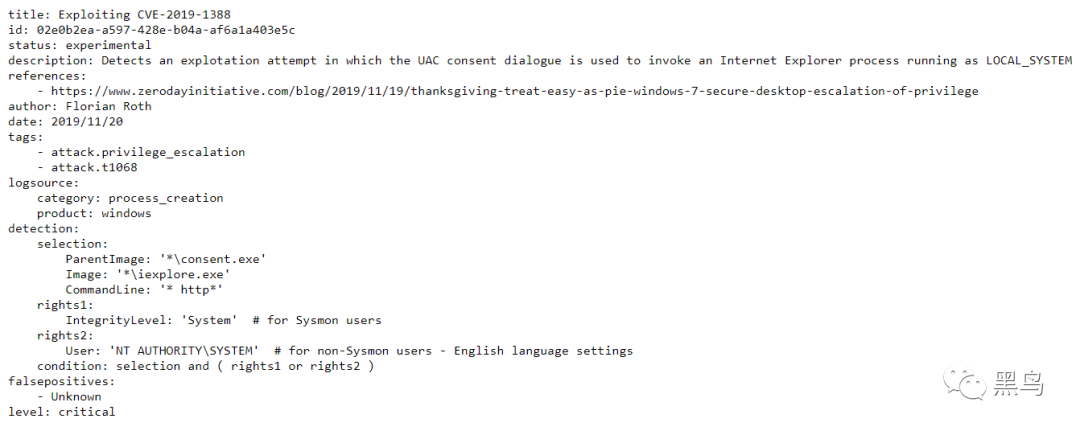

外网研究人员的进程链检测脚本都写好了

有兴趣自取检测

https://github.com/Neo23x0/sigma/blob/master/rules/windows/process_creation/win_exploit_cve_2019_1388.yml

参考链接:

https://www.zerodayinitiative.com/blog/2019/11/19/thanksgiving-treat-easy-as-pie-windows-7-secure-desktop-escalation-of-privilege

后记

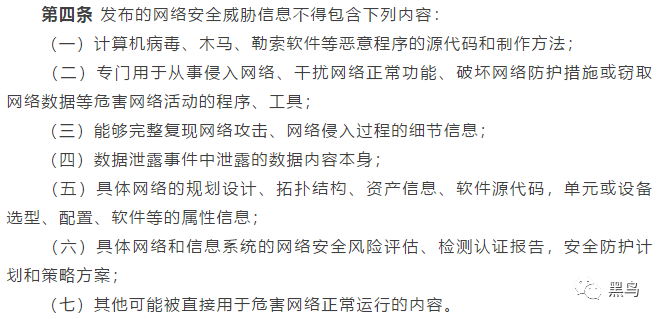

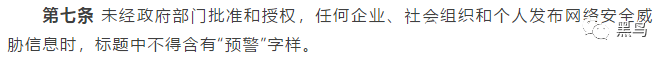

鉴于

网络安全威胁信息发布管理办法

(征求意见稿)

已经发布,里面提到了下面这两点。

因此本文标题修改为风险提示,并且由于本文披露的攻击是主机漏洞攻击,不属于网络层的攻击,且文章来源为国外,特发布。

再结合昨日文章中提及的网站聊聊。

点击🔜▲网络安全天文台:一个集结境外网安宏观态势和模型的网站

其正好更新了关于中国网络安全市场的分布情况,看来在老外眼中,并不像我们国内一些报道的那么多元化

在看一些我们最看不上的印度,本在我的概念里面,这个国家不应该网络安全发展很好(除去考虑他们是软件大国的因素),但是他在国外安全界眼里,印度一些网络安全产品的多元化特性确实是做到了,分布在了每一个领域。