通过勒索软件勒索金钱(通常为比特币)是互联网勒索的常用方法,这种网络攻击可以立即锁定目标用户的文件、应用程序、数据库信息和业务系统相关的重要信息,直到受害者支付赎金才能通过攻击者提供的秘钥恢复访问。

这种数字敲诈行为算不上什么新事物,早在2005年就已经发现了勒索软件的踪迹,但是随着黑客技术的不断进步,攻击者们对勒索软件也进行了大幅度改进和创新,攻击者不再只是简单的锁定受害者的键盘或电脑,而是利用私钥来加密受害者的文件、数据库等重要信息。

此外,勒索软件的攻击范围从台式机或笔记本电脑扩散至智能手机等设备。此前有新闻报道称,Android系统中发现一款伪装成色情应用程序的勒索软件,它可以利用受害者手机的前置摄像头自动拍摄照片,并通过锁定屏幕固定受害者手机,并要求其支付3182元人民币才同意删除受害者的私人照片。

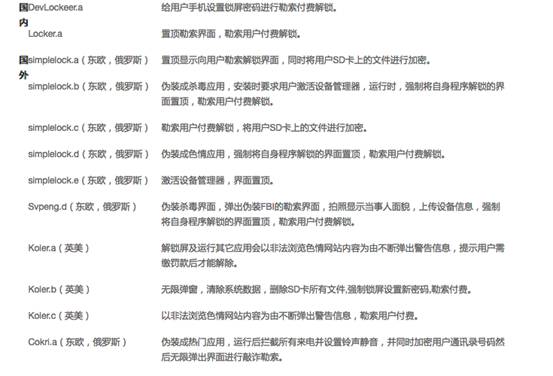

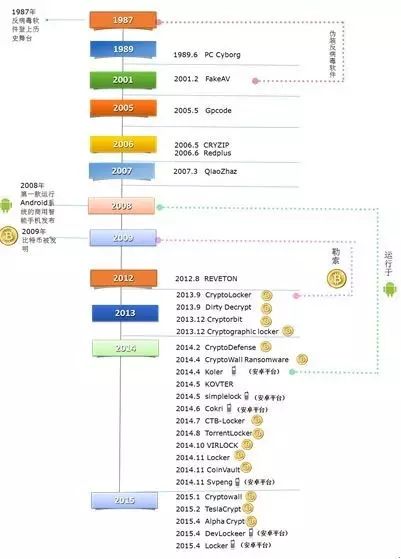

移动终端的典型勒索软件家族,图片来源:安天实验室报告

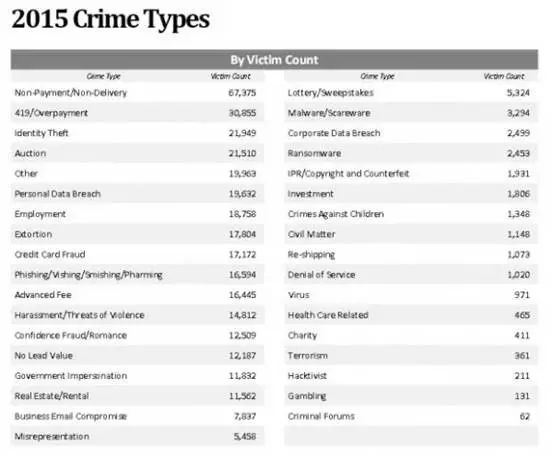

美国联邦调查局(FBI)网络犯罪举报中心(IC3)曾在2015互联网报告中指出, 该中心官员在2015年共收到创纪录的2453例勒索软件投诉,较2014年的1402例大幅增加。IC3官员估计,这些感染可能导致用户损失超160万美金。

2015年犯罪类型及受害案例数量示意图

FBI警告称,所有类型的勒索软件均呈现不断上涨的趋势。无论是个人、企业还是政府、学术机构,甚至是执法人员都可能沦为受害者。恶意软件可以通过恶意电子邮件或网站感染你,或者如果说你的设备已经感染了后门,攻击者就可以直接入侵攻击你的设备。

网络勒索的暴利

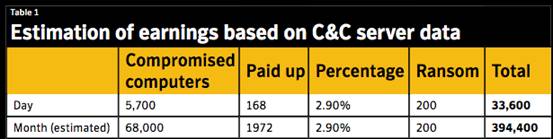

自勒索软件出现以来,目前已发展成为最主要的网络威胁之一。那么勒索软件的赚钱能力究竟有多强呢?2012年,赛门铁克研究人员获得了CryptoDefense恶意软件的C&C服务器访问权限,发现黑客用于接收赎金的两个比特币交易地址。

数据显示,该恶意软件一天感染了5700台电脑设备,其中约3%的受害者选择了交付赎金,以平均200美元来计算,赛门铁克估计攻击者一天至少可以获取34000美元的收益。以此推算,攻击者一个月将获利超过394000美元。而该数据还只是基于一个C&C服务器和两个比特币地址推算得出的,攻击者很可能使用了多个服务器和比特币地址进行操作,所以结果可想而知。

赛门铁克表示,保守估计,攻击者每年至少可以从受害者处勒索500万美元。但是即便是交付了赎金,也不能保证攻击者会提供正确的密钥帮助受害者重新访问被锁定的数据,这种情况下,受害者将面临财物双失的后果。

基于1台C&C服务器的预计收益,数据来源:赛门铁克报告

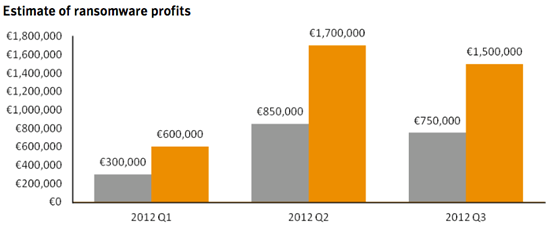

勒索软件收益预计,数据来源:赛门铁克报告

此外,作为网络解决方案供应商的思科也曾在《2016年中网络安全报告》中推算,黑客利用勒索软件攻击平均每次得手300美元,平均每月超过9500人为此支付“赎金”,据此推算攻击者每年可得手约3400万美元。

自2005—2009间首次出现在俄罗斯和其他东欧地区以来,勒索软件已经走过了一段漫长的历程。其中早期的一些勒索软件由于自身的发展不足也为攻击者带来了不少的隐患:尤为关键的一点是缺乏可靠的方法来收取受害者交付的赎金。早期的在线支付方式并不像如今这般应用广泛,所以一些位于欧洲和美国的受害者通常被要求使用SMS messages(短信)或pre-paid cards(预付费卡)进行赎金支付。

研究人员发现了要求受害者向指定银行账号汇款(比如Trojan/Win32.Pluder)和向指定号码发送可以产生高额费用的短信(比如Trojan[rog,sys,fra]/Android.Koler)的勒索软件。直到比特币这种虚拟货币支付形式出现后,由于它可以为勒索软件提供更为隐蔽的赎金获取方式,2013年以来,勒索软件逐渐采用了比特币为代表的虚拟货币的支付方式。可以说,虚拟货币的出现,加速了勒索软件的泛滥。

勒索软件的进化

勒索软件攻击很快遍蔓延至整个欧洲和美国,随着新技术的不断涌现,愈来愈多的新目标进入勒索软件“包围圈”,包括伪装成当地执法机构实施勒索行为。其中一款名为“Reveton”的勒索软件会声称您的设备已经参与儿童色情活动或其他犯罪活动,并已成功被联邦调查局或执法部门锁定,除非你交付赎金才能保证政府部门不会再访问你的系统。

在某些情况下,计算机屏幕会显示计算机摄像头记录的画面,让用户感觉非法行为已被记录。当然,与犯下儿童色情罪相比还是交付500美元赎金来的方便、便宜。受害者需要在72小时内将赎金发送至[email protected]的电子邮件地址中,如果没有支付将面临被逮捕的后果。此事件发生后不久,涌现很多基于警察的勒索软件,例如Urausy和Tohfy等。

2013年8月是勒索软件历史上的一个转捩点,因为CryptoLocker诞生了。CryptoLocker是由名为“Slavik”的黑客创建的,是第一款通过被控网站下载或伪装客户投诉电邮附件进行传播的加密型恶意软件。

CryptoLocker利用AES-256算法加密带特定后缀名的文件,然后用C2服务器上产生的2048比特RSA密钥来加密该AES-256密钥。C2服务器建在Tor网络中。这让解密万分困难,因为攻击者将RSA公钥保存在了他们的C2服务器上。使用CryptoLocker的黑客会威胁受害者说,如果没在3天内收到赎金,私钥就会被删除,之后将没人能够帮助他们解锁文件。

据悉,仅2013年9月—2014年5月短短6个月内,就有超过50万受害者感染了CryptoLocker。随后最终只有1.3%的受害者选择支付了赎金,但是无可否认的是,此次攻击还是非常有效的。据联邦调查局预计,攻击者从受害者处至少获得了2700万美元的收益。

CryptoLocker的受害者有哪些?勒索软件猖狂,甚至是执法人员都很难幸免于难。据悉,一名来自马萨诸塞州斯旺西的警察的电脑也不幸中招,最终警察部门在尝试解锁无效的情况下,决定支付2比特币(当时约合750美元)的赎金。

斯旺西的警察中尉Gregory Ryan告诉《先驱报》称,“这款病毒真是前所未见的复杂和成功,我们不得不选择支付比特币来解锁我们的设备。”

2014年6月,联邦调查局及其合作伙伴终于成功地抓获了Gameover Zeus僵尸网络和CryptoLocker所使用的C&C服务器。随后,安全公司FireEyeFireEye和Fox-IT公司合作推出了decrptcryptolocker.com来帮助解锁受害者的被锁设备。

据悉,受害者需要将包含非敏感信息的CryptoLocker加密的文件放到这个Web门户网站,随后该门户网站会发送一个密钥,以及下载和安装本地解密工具的链接,这两者结合可以让受害者解密其文件。

FireEye表示,“Operation Tovar对CryptoLocker的机器感染和传播有着明显的影响,如果不先向感染其机器的攻击者付款的话,没有任何已知途径可以帮助用户拿回其加密文件。虽然修复被感染的机器有点困难,但是希望通过https://www.decryptCryptoLocker.com和Decryptolocker.exe,我们能够帮助你拿回一些可能仍然被加密的有价值的文件。”

其实,在CryptoLocker被成功剿灭之前还催生了很多模仿者。其中一个叫做“CryptoDefense”,这个勒索软件利用Tor和比特币来保持匿名,并使用2048位RSA加密。攻击者甚至为用户提供了下载和安装Tor的指南。但是他们却犯下了一个致命的错误。当时CryptoDefense使用Windows内置加密CryptoAPI,私钥以纯文本格式保存在受感染计算机。然而这一漏洞当时并没有立即发现。

后来,CryptoDefense的开发者很快又推出了改进版——CryptoWall。与CryptoDefense不同,CryptoWall不将加密密钥存放在用户能接触到的地方了。因为利用了Cutwail僵尸网络垃圾邮件发送,CryptoWall成为了广泛传播的勒索软件,其目标主要针对美国。

CryptoWall通过Angler一类漏洞利用工具包分发,是Upatre行动最终下载的载荷。其数个活跃行动都是由通过唯一ID追踪它们的威胁行为人操控的。CryptoWall展示了恶意软件开发中的进步之处,它能通过加入注册表键值和将自身复制到自启动文件夹来在系统中长期驻留。

而勒索软件“CTB-Locker”则直接与位于Tor网络中的C2服务器进行通信,丝毫不使用由代理、僵尸网络、多个比特币钱包等组成的多层基础设施。它也是第一款开始删除Windows影子卷的勒索软件。2016年,CTB-Locker进行了升级,专门针对网站。

TorrentLocker从一个受害者的邮件客户端收集电子邮件地址,向其他受害者发动垃圾邮件。Fox-IT公司预计称其大约已经积累了260万个电子邮件地址。

勒索软件目前已经发展成为高度专业化的业务。例如,早在2012年赛门铁克的研究人员就发现了一些勒索软件的16种不同变体为不同的犯罪团体所用。但是,这所有的恶意软件程序都可以追溯为一人所为,很显然,该勒索软件开发者根据不用的客户要求开发出不同的变体。

勒索软件的演进史,来源:网络

新型勒索软件需警惕

新的一年勒索软件自然也没有停止其创新发展的步伐,用户们还需谨慎提防:

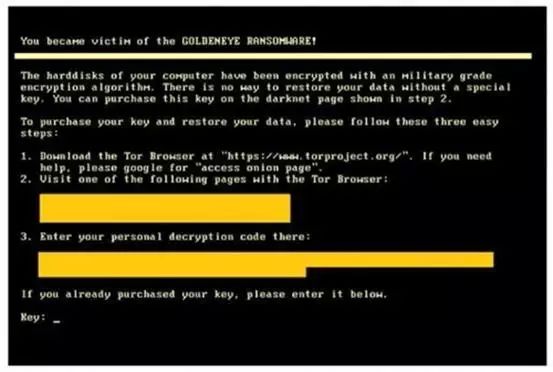

近来,研究机构checkpoint在德国发现了一款新型的勒索软件——“黄金眼(GoldenEye)”,攻击者可以通过巧妙的手法来锁定HR的电脑以勒索钱财。此举意味着一些勒索软件开发者已经逐渐将HR视为新的攻击目标。

在此类攻击中,攻击者会伪装成一位普通的求职者,发送一份寻常的 PDF 文件给企业的 HR ,而当 HR 信以为真后,攻击者会发送一个带有宏的 Excel 文档,然后辅以各种“坑蒙拐骗”的手段或话术来诱骗 HR 打开这个文档并执行宏命令。

对于 HR 来说,打开一个 Excel 的操作太常见了,因此许多人不假思索就会打开。打开后,宏命令里的恶意代码立刻执行一个文件加密进程,对受害者的磁盘进行加密,受害者会看到一个虚假的”CHKDSK”磁盘修复界面。

短短几秒便“大功告成”,受害者的电脑被强制重启后会发现一个这样的画面,并且再也无法正常访问文件。

近日,安全研究专家MichaelGillespie发现了一款名为“koolova”的新型勒索软件,据悉Koolova在成功感染用户设备之后,就会对目标系统中的文件进行加密,并且让用户打开并阅读两篇技术文章(Google安全博客的《Stay safe while browsing》;BleepingComputer的《Jigsaw RansomwareDecrypted: Will delete your files until you pay the Ransom》),阅读完之后就可以免费获取解密密钥了。如果你拒绝阅读这两篇文章,Koolova就会设置一个倒数计时器,时间一到便会将受害者设备中的被加密文件全部删除。

此外,在2017年1月10日一款名为“Spora”的勒索软件勒索软件首次在ID-Ransomware上被发现,据悉Spora通过流氓电子邮件附件传播,附件伪装成俄语国家常用会计软件的发票,后缀名为.HTA(HTML应用),包含有恶意JavaScript代码。

勒索软件的“未来”

对于勒索软件的“未来”,赛门铁克和迈克菲(英特尔安全)两大全球顶尖终端安全技术与反病毒厂商曾于近日做出如下安全趋势预测:赛门铁克认为,不只今年勒索软件攻击势头凶猛,明年受勒索软件攻击波及的影响面将更大。

而迈克菲则认为,虽然近两年勒索软件的数量一直呈上升趋势,且收入不菲(CryptoWall 3.0这一单个勒索软件系列收入可能超过3.25亿美元),但是随着“停止勒索”等相关计划的展开,安全行业和国际执法机构的联手合作,2017年下半年全球勒索攻击的规模和效果会开始下降。

魔高一尺,道高一丈:免费勒索软件解密工具

近日,反病毒软件厂商 Avast在博客上宣布,其已新推出三款勒索软件解密工具。Avast 反向工程与恶意软件分析师 Jakub Kroustek 在博文中表示:“在过去一年里,我们发现了超过 200 个勒索软件新株系,野外的利用有些泛滥,但好消息是数以百万计的 Avast 和 AVG 用户得到了保护,可以免受这种威胁”。

新发布的解密工具,解决了三款不同的勒索软件分支,分别是 HiddenTear、Jigsaw、以及 Stampado/Philadelphia 。

下载Avast反勒索解密工具:https://www.avast.com/ransomware-decryption-tools

其他免费解密工具盘点

1. RannohDecrypter——支持Rannoh 和CryptXXX 1、2、3版本的解密,尽管对2和3的处理有时会有bug;

下载地址:https://www.nomoreransom.org/uploads/RannohDecryptor_how-to_guide.pdf

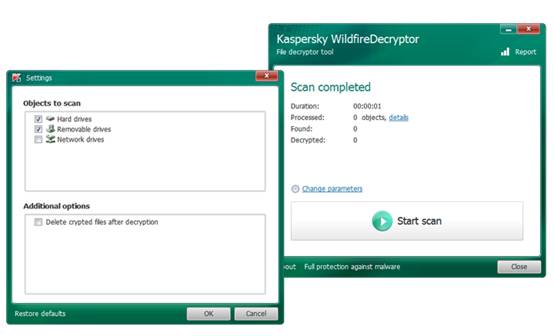

2. WildfireDecryptor——卡巴斯基实验室和Intel安全开发的针对Wildfire的解密工具。下图是卡巴斯基实验室所发布的解密工具,而McAfee发布的解密程序是一款命令行工具。

卡巴斯基版本:

https://www.nomoreransom.org/uploads/WildFire_Decryptor_how_to.pdf

McAfee版本:

http://downloadcenter.mcafee.com/products/mcafee-avert/wildfiredecrypt/wildfiredecrypt.exe

3. ChimeraDecryptor——Chimera 解密器;

下载地址:https://www.nomoreransom.org/uploads/RakhniDecryptor_how-to_guide.pdf

4. ShadeDecryptor——卡巴斯基和Intel安全开发的针对Shade的解密工具,曾恢复了25万的密钥;

下载地址:https://www.nomoreransom.org/uploads/ShadeDecryptor_how-to_guide.pdf

5. TeslacryptDecryptor——卡巴斯基和Intel针对Teslacrypt的解密工具;

下载地址:https://www.nomoreransom.org/uploads/RakhniDecryptor_how-to_guide.pdf

6. CoinVaultDecryptor ——卡巴斯基针对CoinVault 和Bitcryptor的解密工具,解决了至少1.4万解密密钥;

下载地址:https://www.nomoreransom.org/uploads/CoinVault-decrypt-howto.pdf

7. SMASHRANNOH & CO——RannohDecryptor 工具用于解密 CryptXXX 1-3 版本、Rannoh、AutoIt、 Fury、Crybola、Cryakl、Polyglot;

下载地址:http://media.kaspersky.com/utilities/VirusUtilities/RU/rannohdecryptor.zip

8. COMBATSHADE——ShadeDecryptory工具用于解密 Shade1、2版本;

下载地址:http://media.kaspersky.com/utilities/VirusUtilities/EN/ShadeDecryptor.zip

9. FIGHTRAKHNI & FRIENDS——RakhniDecryptor工具用于解密 Rakhni、Agent.iih、Aura、Autoit、Pletor、 Rotor、Lamer、Lortok、Cryptokluchen、 Democry、Bitman (TeslaCrypt) 3—4版本、Chimera、Crysis 2—3版本;

下载地址:http://media.kaspersky.com/utilities/VirusUtilities/EN/RakhniDecryptor.zip

10.DESTROY COINVAULT——CoinVaultDecryptor 工具用于解密 CoinVault和Bitcryptor;

下载地址:https://noransom.kaspersky.com/static/CoinVaultDecryptor.zip

11.KILL XORIST——XoristDecryptor 工具用于解密 Xorist和 Vandev;

下载地址:http://media.kaspersky.com/utilities/VirusUtilities/EN/xoristdecryptor.exe

虽然越来越多的免费解密工具面世在很大程度上降低了受害者所遭受的损失,但是万不可有恃无恐,毕竟还存在很多勒索软件目前尚无解决之道。

对于勒索软件攻击,大家还需提高警觉,随时留意其最新动态,如此将会对保护数据和设备起到很大的帮助。此外,掌握一些基本的勒索软件防范措施也可以很大限度的减轻受害者的“勒索之痛”······

回复关键字,看最经典的黑客传奇

回复010:原创 | 智者大潘

回复011:原创 | 360谭晓生的方法论

回复012:原创 | 龚蔚:我不是黑客教父

回复013:原创 | Ucloud之父季昕华

回复014:原创 | “苹果”是我干掉的,韩争光

回复015:原创 | 云舒,我为什么要离开阿里

回复016:原创 | TK,从妇科圣手到黑客教主

回复017:原创 | 乌云来了,我是方小顿

回复018:原创 | 破解了特斯拉的林伟

回复019:原创 | 刺风有道,吴翰清的云端飞扬

回复020:原创 | 铁马“冰河”,侠骨黄鑫

扫描二维码 关注更多精彩

新锐丨大咖丨视频丨白帽丨在看

回复关键词获得关于安在更多信息