Visa调查:AI驱动的诈骗导致消费者损失数十亿美元

Tag:加密货币交易平台, 购买退货授权

Tag:加密货币交易平台, 购买退货授权

事件概述:

Visa的最新调查显示,超过三分之一的成年受访者选择不报告针对他们的诈骗行为,这表明实际损失可能高于报告的数字。诈骗者利用AI和其他新兴技术进行更具说服力的欺诈活动,导致消费者损失前所未有。根据Visa的研究,10%的受访成年人曾被猪肉屠宰诈骗针对,这种诈骗通过社交媒体和约会网站在节假日如情人节和新年期间吸引受害者,并说服他们投资虚假的加密货币交易平台,导致消费者损失数十亿美元。此外,15%的美国受访成年人曾被遗产诈骗针对,这种诈骗通常来自看似合法的律师事务所或其他专业实体,通知受害者有一个失散已久的亲戚留下了遗产。

诈骗者不仅针对持卡人,还不断探测组织和网络的复杂弱点,利用新技术来利用具有广泛影响的漏洞。

供应链和第三方服务日益成为目标,诈骗者设计的活动旨在最大化单次攻击的影响。

AI已被诈骗者越来越多地采用,使他们能够识别银行实施的欺诈控制中的漏洞。

购买退货授权(PRA)欺诈攻击比前五个月增加了83%,每次成功的攻击可能导致银行损失约115,000美元的潜在欺诈损失。

来源:

https://www.helpnetsecurity.com/2024/03/25/scams-volume-increase/

俄罗斯军事黑客新型恶意软件攻击乌克兰网络服务供应商

Tag:AcidPour, Solntsepek

Tag:AcidPour, Solntsepek

据研究人员周四表示,俄罗斯军事黑客在入侵乌克兰之初,使用更新版恶意软件瘫痪了数千台与Viasat互联网和卫星通信公司链接的调制解调器,这种恶意软件可能已用于对四家乌克兰互联网服务供应商的攻击。自称为“Solntsepek”的团体在3月13日声称对四家乌克兰互联网服务供应商Triacom、Misto TV、Linktelecom和KIM进行了破坏性攻击。乌克兰安全局(SBU)网络安全部门负责人Illia Vitiuk当时表示,该攻击是由俄罗斯军事情报黑客单位Sandworm发起的。SentinelOne的SentinelLabs的研究人员Juan Andrés Guerrero-Saade和Tom Hegel首次在周一发现了可能是AcidRain的更新版本,这是俄罗斯军队用来禁用与Viasat关联的数千台KA-SAT调制解调器的恶意软件。

新型变种被命名为“AcidPour”,展示了扩展的功能集和潜在的目标定位能力。Guerrero-Saade和Hegel在周四发布的博客文章中表示,尽管目标和影响尚不确定,但“迹象表明多个乌克兰电信网络受到了破坏,自3月13日以来一直处于离线状态。”乌克兰负责网络防御的国家特殊通信和信息保护服务部门对此事拒绝发表评论。Kentik的互联网分析主管Doug Madory在X社交媒体平台上发布的消息显示,这些公司的网络流量从3月13日开始大幅中断,并在接下来的几天中慢慢恢复。AcidPour的出现令人担忧,因为它可能被用作“俄罗斯更大规模的服务中断”的一部分,并清除不仅仅是调制解调器,而且是一系列其他设备的内容。Hegel周一对CyberScoop表示,3月16日发现的恶意软件更新版本更令人担忧,因为它可能被用来针对嵌入式设备的内存,这些设备是更大系统中的组件,这“可能用于不同级别的影响”,并使攻击“更难防止和恢复”。

来源:

https://cyberscoop.com/russian-military-intelligence-may-have-deployed-wiper-against-multiple-ukrainian-isps/

朝鲜黑客组织Kimsuky利用CHM文件传播恶意软件

Tag:Kimsuky, Rapid7

Tag:Kimsuky, Rapid7

朝鲜关联的威胁行动者Kimsuky(又名Black Banshee、Emerald Sleet或Springtail)最近被观察到改变了其战术,利用编译的HTML帮助(CHM)文件作为矢量来传递恶意软件,以收集敏感数据。

Kimsuky自2012年以来一直活跃,主要针对位于南韩、北美、亚洲和欧洲的实体。

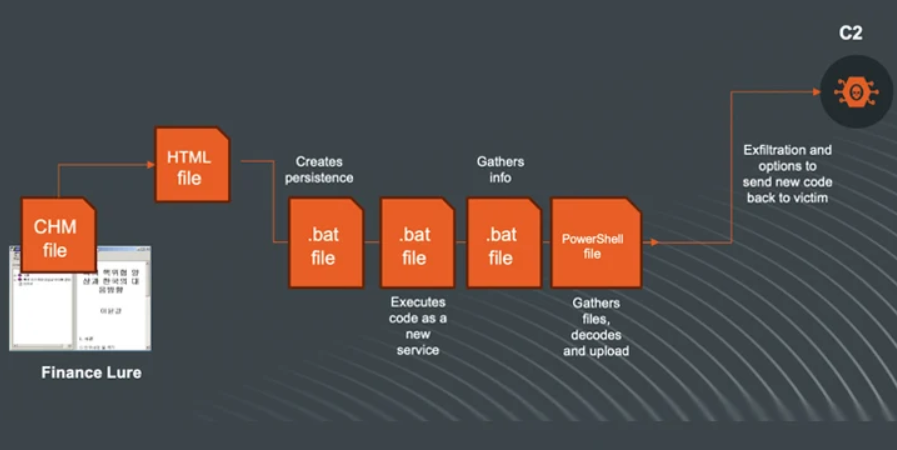

据网络安全公司Rapid7报道,攻击链已经利用了武器化的Microsoft Office文档、ISO文件和Windows快捷方式(LNK)文件,该组织还使用CHM文件在受损主机上部署恶意软件。

Rapid7描述了这些攻击为持续并不断演变,主要针对韩国的组织。

Kimsuky利用CHM文件传播恶意软件,这些文件在ISO、VHD、ZIP或RAR文件中传播,打开后执行一个Visual Basic脚本(VBScript)以建立持久性并联系远程服务器获取下一阶段的负载,负责收集和外泄敏感数据。Rapid7还发现了一个替代的感染序列,该序列使用CHM文件作为起点,下放批处理文件来收集信息,并使用PowerShell脚本连接到C2服务器并传输数据。另外,Kimsuky被观察到正在使用ChatGPT,这是一种生成式人工智能,可能用于编码或编写网络钓鱼邮件。此外,据联合国的一项调查,朝鲜的国家级行动者在2017年至2023年之间进行了58次疑似网络攻击,非法收入达30亿美元,以进一步发展其核武器计划。朝鲜的侦查总局(RGB)是朝鲜的主要外国情报服务机构,包括被广泛追踪的威胁集群Lazarus Group及其下属元素Andariel和BlueNoroff,以及Kimsuky。

来源:

https://thehackernews.com/2024/03/n-korea-linked-kimsuky-shifts-to.html

美国环保署计划成立特别工作组以增强水务部门网络安全

Tag:水务部门, 勒索

Tag:水务部门, 勒索

事件概述:

近日,美国环保署(EPA)计划创建一个特别工作组,以帮助水务部门应对来自伊朗等敌对国家的网络攻击。该工作组将侧重于水务系统在网络攻击方面普遍存在的漏洞,以及一些系统在采用最佳实践方面遇到的挑战。美国国家安全顾问杰克·沙利文表示,政府将提高对网络安全等跨领域挑战的关注,并实施重要的网络安全标准。此外,沙利文和环保署局长迈克尔·雷根在一封信中警告,近期发生的两起针对美国水务部门的威胁已引起官员们的警觉,并要求各州全面评估其当前的网络安全实践,以确定存在的重大漏洞,并降低网络安全风险。据网络安全和基础设施安全局(CISA)称,全美有超过 15 万个公共供水系统目前面临着来自国家、勒索软件团伙和黑客的各种威胁和信息窃取。

美国环保署的这一举措突显了网络安全在保护关键基础设施中的重要性。特别工作组的设立将有助于识别和解决水务系统在网络攻击方面的漏洞,以及在采用网络安全最佳实践方面的挑战。此外,各州被要求全面评估其当前的网络安全实践,这将有助于确定存在的重大漏洞,并采取必要的控制措施以降低网络安全风险。这些措施可能包括基本的网络安全预防措施,如重置默认密码或更新软件以解决已知漏洞。这一行动强调了在面对网络威胁时,采取积极的网络安全措施的重要性,以保护关键基础设施不受网络攻击的影响。

来源:

https://securityboulevard.com/2024/03/get-a-days-schedule-from-fantastical-on-the-command-line-with-shortcuts/

伊朗威胁行为者MuddyWater新的网络钓鱼活动

Tag:网络钓鱼活动, MuddyWater

Tag:网络钓鱼活动, MuddyWater

事件概述:

伊朗关联的威胁行为者MuddyWater(又名Mango Sandstorm或TA450)在2024年3月发起了新的网络钓鱼活动,旨在传播名为Atera的合法远程监控和管理(RMM)解决方案。此次活动从3月7日开始,持续到3月11日的一周,目标是以色列的全球制造、技术和信息安全部门。MuddyWater自2023年10月以来一直被归咎于针对以色列组织的攻击,此次活动中,MuddyWater将链接嵌入到托管在Egnyte、Onehub、Sync和TeraBox等文件共享网站上的文件中。

在这次网络钓鱼活动中,MuddyWater发送了包含恶意链接的PDF附件邮件。点击PDF诱饵文档中的链接后,会检索到一个ZIP存档,包含一个MSI安装程序文件,最终在受损系统上安装Atera Agent。MuddyWater使用Atera Agent的情况可以追溯到2022年7月。这次攻击的另一个特点是,MuddyWater利用了合法的远程桌面软件来实现其战略目标,这并非该威胁行为者首次这样做,之前已观察到其利用ScreenConnect、RemoteUtilities、Syncro和SimpleHelp等工具。此外,伊朗黑客活动组织Lord Nemesis通过攻击软件服务提供商Rashim Software,针对以色列学术部门进行了一次软件供应链攻击。Lord Nemesis利用从Rashim窃取的凭证,渗透了该公司的多个客户,包括许多学术机构,并声称在此次入侵中获取了敏感信息。

https://thehackernews.com/2024/03/iran-linked-muddywater-deploys-atera.html

TheMoon僵尸网络在一月和二月感染了40,000个设备

Tag:TheMoon恶意软件, Black Lotus Labs

Tag:TheMoon恶意软件, Black Lotus Labs

事件概述:

TheMoon恶意软件的新变种已感染全球数千个过时的小型办公室和家庭(SOHO)路由器和物联网设备。Lumen Technologies的Black Lotus Labs团队发现了一种更新版本的TheMoon僵尸网络,该网络针对的是终端生命周期(EoL)的SOHO路由器和物联网设备。这个新版本的僵尸网络已经在88个国家的数千个过时设备中被发现。TheMoon僵尸网络的活动首次在2014年被发现,自2017年以来,其运营商至少在僵尸网络的代码中添加了6种物联网设备的漏洞。该僵尸网络针对的是来自几个供应商的宽带调制解调器或路由器,包括Linksys、ASUS、MikroTik、D-Link和GPON路由器。

在2018年5月,安全公司Qihoo 360 Netlab的研究人员报告说,针对Dasan GPON路由器的网络犯罪分子正在使用影响同样路由器的另一个新的零日漏洞,并将它们招募到他们的僵尸网络中。2019年2月,CenturyLink威胁研究实验室收集到的证据显示,僵尸网络的行为者已将这个代理僵尸网络作为一种服务出售给其他网络犯罪团伙,这些团伙正在使用它进行凭证暴力破解、视频广告欺诈、通用流量混淆等。Black Lotus Labs团队发现的TheMoon变种在2024年的1月和2月期间,已经观察到超过40,000个来自88个国家的僵尸网络。大多数僵尸网络与一个臭名昭著的、以网络犯罪为中心的代理服务——Faceless的活动有关。根据专家的说法,TheMoon僵尸网络使Faceless服务以每周近7000个新用户的速度增长。

来源:

https://unsafe.sh/go-230680.html

俄罗斯APT29组织使用WINELOADER后门攻击德国政党

Tag:WINELOADER后门, Midnight Blizzard

Tag:WINELOADER后门, Midnight Blizzard

事件概述:

近日,网络安全公司Mandiant发现,与俄罗斯外国情报局(SVR)有关联的黑客组织Midnight Blizzard(又名APT29、BlueBravo或Cozy Bear)在今年2月26日左右,使用WINELOADER后门针对德国政党进行了网络攻击。这是首次发现APT29集群针对政党的行动,表明其运营重点可能已经超出了常规的外交任务。攻击者利用德语诱饵邮件,假装邀请接收者参加晚宴,诱使其点击虚假链接并下载恶意HTML应用程序(HTA)文件,即第一阶段的ROOTSAW(又名EnvyScout)木马,该木马能从远程服务器传输WINELOADER。WINELOADER具有与APT29已知的恶意软件家族(如BURNTBATTER、MUSKYBEAT和BEATDROP)相似的功能,表明这可能是同一开发者的作品。

WINELOADER后门首次由Zscaler ThreatLabz在2023年7月的一次网络间谍活动中披露,该活动被认为至少从2023年7月开始就一直在进行,这次活动被归为SPIKEDWINE集群。攻击链利用德语诱饵邮件,假装是晚宴邀请,诱使接收者点击虚假链接并下载恶意HTML应用程序(HTA)文件,这是名为ROOTSAW(又名EnvyScout)的第一阶段投递工具,其作为一个通道将WINELOADER从远程服务器传输过来。研究人员表示,德语诱饵文档包含一个钓鱼链接,引导受害者到一个包含ROOTSAW投递工具的恶意ZIP文件,该文件托管在攻击者控制的被侵入的网站上。ROOTSAW投递了第二阶段的CDU主题诱饵文档和下一阶段的WINELOADER有效载荷。WINELOADER通过使用合法的sqldumper.exe实现DLL侧载技术,配备了联系攻击者控制的服务器并获取额外模块以在被侵入的主机上执行的能力。

来源:

https://thehackernews.com/2024/03/russian-hackers-use-wineloader-malware.html

PHP任务管理系统1.0存在SQL注入漏洞

Tag:

SQL注入漏洞, CVE-2024-29303

Tag:

SQL注入漏洞, CVE-2024-29303

事件概述:

2

024年3月22日,研究人员Gnanaraj Mauviel发现SourceCodester的PHP任务管理系统1.0存在SQL注入漏洞,该漏洞编号为CVE-2024-29303。攻击者可以通过该漏洞获取或删除数据库中的敏感信息。漏洞存在于admin-manage-user.php文件中,当处理GET请求参数时,未对用户输入进行有效过滤和转义,导致攻击者可以构造恶意SQL语句进行注入。测试环境为Mac OSX,XAMPP,Apache,MySQL。

本次漏洞位于PHP任务管理系统1.0的admin-manage-user.php文件中,当处理GET请求参数时,由于未对用户输入进行有效过滤和转义,导致攻击者可以构造恶意SQL语句进行注入。攻击者可以利用sqlmap工具,通过构造包含恶意SQL语句的GET请求,实现对数据库的查询或删除操作。例如,攻击者可以构造如下请求:http://localhost/taskmatic/taskmatic/admin-manage-user.php?delete_user=delete_user&admin_id=28,通过修改admin_id的值,实现对不同用户的操作。这种漏洞的存在,再次强调了在处理用户输入时,需要进行有效的过滤和转义,以防止SQL注入攻击。同时,也需要定期对系统进行安全检查和更新,以及时发现和修复潜在的安全漏洞。

来源:

https://unsafe.sh/go-230674.html

紧急排查!liblzma/xz官方库被植入后门

Tag:

liblzma/xz, CVE-2024-3094

Tag:

liblzma/xz, CVE-2024-3094

事件概述:

3月30日,微步情报局监测到liblzma/xz官方库被供应链攻击并植入后门(漏洞编号:

CVE-2024-3094)的事件,引起了国内外安全研究人员和相关企业的广泛关注。

据悉,被投毒的恶意代码存在于 xz-utils 的 5.6.0 和5.6.1版本中,可能导致ssh服务端的身份验证被绕过,存在未授权访问、拒绝服务的风险。

截至目前,微步云沙箱S、沙箱分析平台OneSandbox均已支持相关恶意样本的精确检测。如遇特殊情况,请及时与微步技术人员取得联系。

来源:

https://mp.weixin.qq.com/s/0t6o0ppdkIoaMyMVnP696Q

美国伊利诺伊州县政府和当地大学遭受勒索软件攻击

Tag:

勒索软件攻击, 网络安全防护

Tag:

勒索软件攻击, 网络安全防护

事件概述:

美国伊利诺伊州边境的一个县政府最近成为勒索软件攻击的受害者。自3月18日以来,亨利县一直在应对一场广泛的网络攻击。该县的领导层在周一得知攻击并关闭了多个受影响的系统。该县的应急响应团队与一家外部公司合作开始调查这次攻击。尽管调查仍在进行中,但该县已经在安全地恢复系统方面取得了重要的进展。尽管遭到攻击,但该县仍能接收911电话并派出紧急服务。周四下午,Medusa勒索软件团伙为此次攻击负责,给予该县8天时间支付50万美元的赎金。此外,距离亨利县约30分钟车程的伊利诺伊州蒙茅斯学院本周宣布在假期期间遭受了一次勒索软件攻击。调查显示,黑客从12月6日开始就能够访问学校的系统。总共有44,737人受到了这次事件的影响,黑客获得了驾驶执照和身份证等一系列信息。受害者被提供了一年的身份保护服务。