2024-11-11 微信公众号精选安全技术文章总览

洞见网安 2024-11-11

思极安全实验室 2024-11-11 23:12:13

某省护,常规漏洞越来越少,迂回曲折的攻击经历。

HW安全之路 2024-11-11 21:20:20

本文详细介绍了文件上传漏洞的操作原理及其防护措施。文章首先解释了文件上传的基本过程,并指出服务器在校验环节的不足是导致上传漏洞的主要原因。文中列举了文件上传漏洞的几种常见成因,包括校验位置不当、校验逻辑不完整和服务器解析漏洞。随后,文章提供了一个完整的校验流程,包括MIME类型校验、文件内容校验、文件名和后缀校验以及文件完整性校验。最后,文章强调了做好上传验证的重要性,提出了多种防御措施,如文件名合法性验证、扩展名白名单、文件类型验证等,以形成纵深防御体系。

TahirSec 2024-11-11 20:30:15

僵尸网络

物联网安全

DDoS攻击

恶意软件分析

C&C通信

安全漏洞

网络取证

网络安全学习爱好者 2024-11-11 18:58:59

安全狗apache版 V3.5的文件上传绕过

魔方安全 2024-11-11 18:31:07

成事在微,筑防于先。魔方安全提醒您:注意企业网络空间资产安全!

火绒安全 2024-11-11 18:11:41

近期,火绒威胁情报中心监测到“银狐”系列变种木马活动加剧。该木马通过释放白加黑文件,利用svchost内存加载后门模块,实现远程控制。木马样本具有持久化与绕过沙箱的能力,通过RPC和COM系统特性进行恶意操作。火绒安全产品能有效拦截和查杀该病毒,其内存防护功能能精准处理此类内存加载病毒。样本执行分为三个阶段,最终实现Gh0st远程控制功能。火绒安全工程师已对样本进行分析,并建议用户更新病毒库以增强防御。

儒道易行 2024-11-11 18:00:37

将过去和羁绊全部丢弃,不要吝惜那为了梦想流下的泪水。

蚁景网络安全 2024-11-11 17:30:17

我们假设这道题没有提供free,并且只有单字节溢出,并且溢出的单字节只能是NULL,那么我们应该怎么去利用呢?

宸极实验室 2024-11-11 17:01:23

某天在搜索引擎查找资料的时候,发现其中一条结果点开后,打开的官网会跳转到菠菜站点,但手动输入官网......

网站劫持

JavaScript 挂马

代码混淆

搜索引擎优化(SEO)攻击

eval 函数滥用

referrer劫持

环境检测

网络安全研究

有恒安全 2024-11-11 16:38:28

simple学安全 2024-11-11 16:19:26

短信轰炸漏洞

泾弦安全 2024-11-11 15:35:56

再说安全 2024-11-11 14:57:40

快速响应和精准处置对减少损失至关重要。

密码攻击

僵尸网络

勒索软件

数据泄露

账户安全

拒绝服务攻击

APT攻击

事件响应

日志分析

安全策略

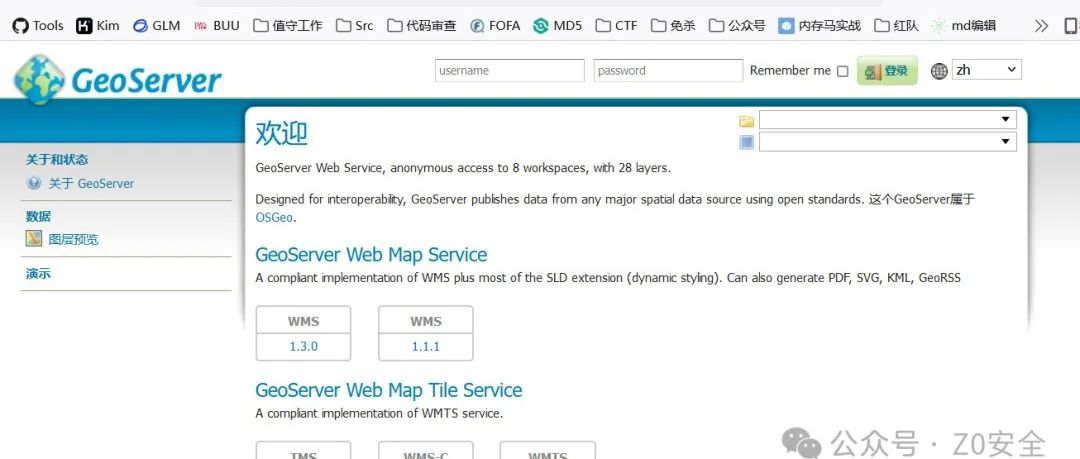

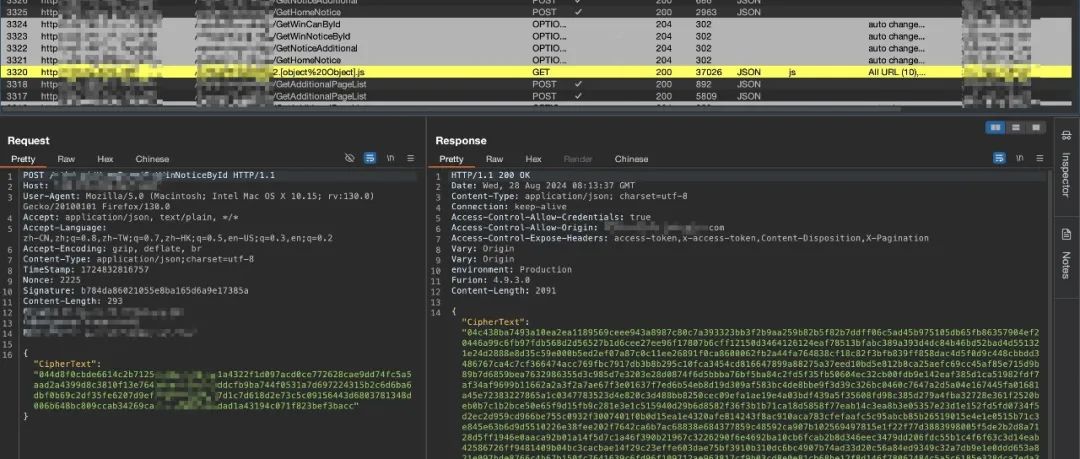

Z0安全 2024-11-11 14:30:42

掌控安全EDU 2024-11-11 12:00:37

本文由网络安全学习者郑居中投稿,分享了一次针对某教育局系统的漏洞挖掘过程。在渗透测试中,作者发现了一个系统漏洞,该漏洞允许修改用户账号密码,但修改后无法正常登录。通过资产测绘和C段扫描,作者找到了另一个相同系统,虽然无相同漏洞,但使用修改后的账号密码却能成功登录,表明两个系统共用同一数据库。漏洞利用过程中,作者注意保护敏感信息,并在获得授权后进行了密码修改。最终,作者在教师手册中发现另一个登录网址,确认漏洞影响范围,并合规上交漏洞。文章强调,所有渗透测试都应获得授权,避免违法行为。

漏洞挖掘

信息泄露

权限提升

SQL注入

账户劫持

跨站攻击

数据同步漏洞

安全意识

众亦信安 2024-11-11 11:30:39

声明:文中涉及到的技术和工具,仅供学习使用,禁止从事任何非法活动,如因此造成的直接或间接损失,均由使用者自行承担责任。

脚本小子 2024-11-11 11:12:10