时间

2020年10月12日-2020年10月25日

勒索软件家族

ThunderX、

Ryuk、

Netwalker、

SunCrypt、

Clop、

Darkside

黑客组织

TA505

、FIN11

影响国家

美国、

巴基斯坦

等

影响行业

医疗、能源、服务等

1.

ThunderX勒索软件因发布免费解密程序而沉默

简介

网络安全公司Tesorion发布了ThunderX勒索软件的解密工具,受害者可以免费解密其文件。

发展

ThunderX是一个相对较新的勒索软件,于2020年8月下旬开始活跃。

结论

近期Tesorion发现该勒索软件的加密漏洞,受害者无需支付赎金即可解密其文件。

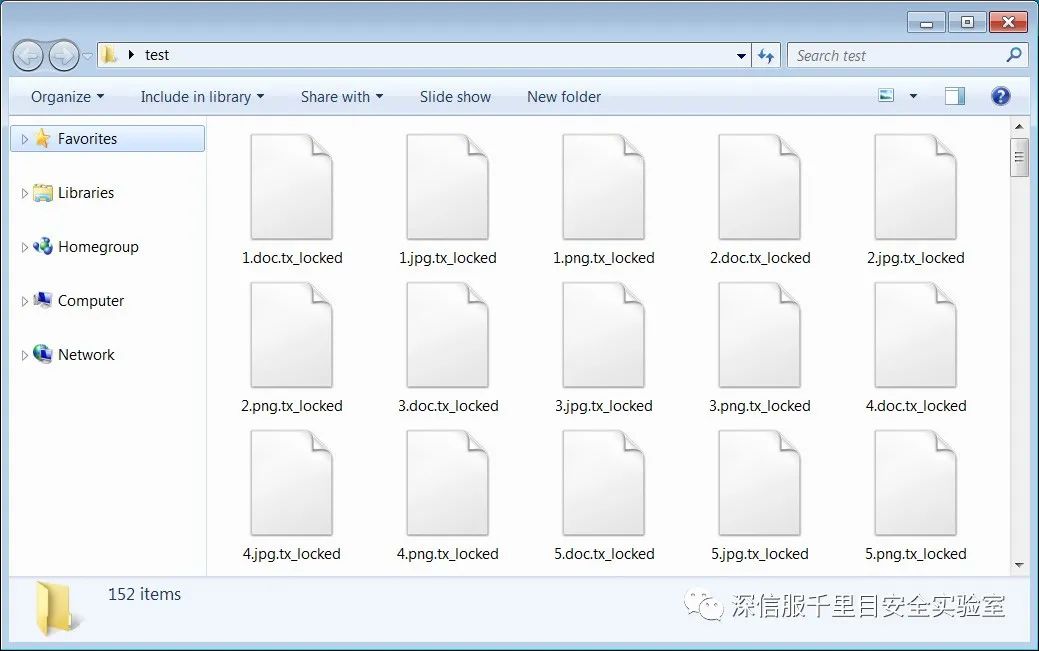

该解密器可以解密

带有.tx_locked扩展名的

勒索软件

加密的文件,如下所示。

2.

UHS医院遭

到Ryuk勒索软件攻击

简介

据报道,《财富》500强医院和医疗服务提供商环球医疗服务公司(UHS)在近期凌晨发生网络攻击后关闭了美国各地医疗机构的系统。

发展

UHS在美国和英国运营着400多家医疗保健机构,拥有90,000多名员工,每年为大约350万患者提供医疗保健服务。

公司在2019年的年收入为114亿美元,在《福布斯》美国最大上市公司排名中排名第330位。

勒索软件攻击开始于

晚上,

在网络攻击期间,文件被重命名为.ryk扩展名,而Ryuk勒索软件使用此扩展名。

结论

根据安全公司共享的信息,对UHS系统的攻击可能是通过网络钓鱼攻击开始的。

影响UHS系统的是Emotet和TrickBot木马,

Emotet木马通过

包含恶意附件的电子邮件传播进行

网络钓鱼。

一段时间后,Emotet还将安装TrickBot,在从受感染的网络中收集敏感信息后,最终为Ryuk运营商提供访问接口。

一旦Ryuk运营者能够访问网络,他们便开始侦察,并在获得管理员凭据后,便使用PSExec或PowerShell Empire等工具在网络设备上部署勒索软件。

前段时间,

勒索软件攻击影响了一家德国医院(

【全球流行勒索情报追踪】德国医院因勒索软件攻击导致患者死亡

)

,导致该患者被转移到更远的医院后死亡,危及生命。

不幸的是,同时在这类勒索软件攻击下,攻击者很有可能会窃取患者和员工的数据,这将进一步增加损失,对医疗行业的影响也会随之加大。

3.

黑客泄露了巴基斯坦

电力供应商

K-Electric在

勒索软件攻击中被盗的文件

简介

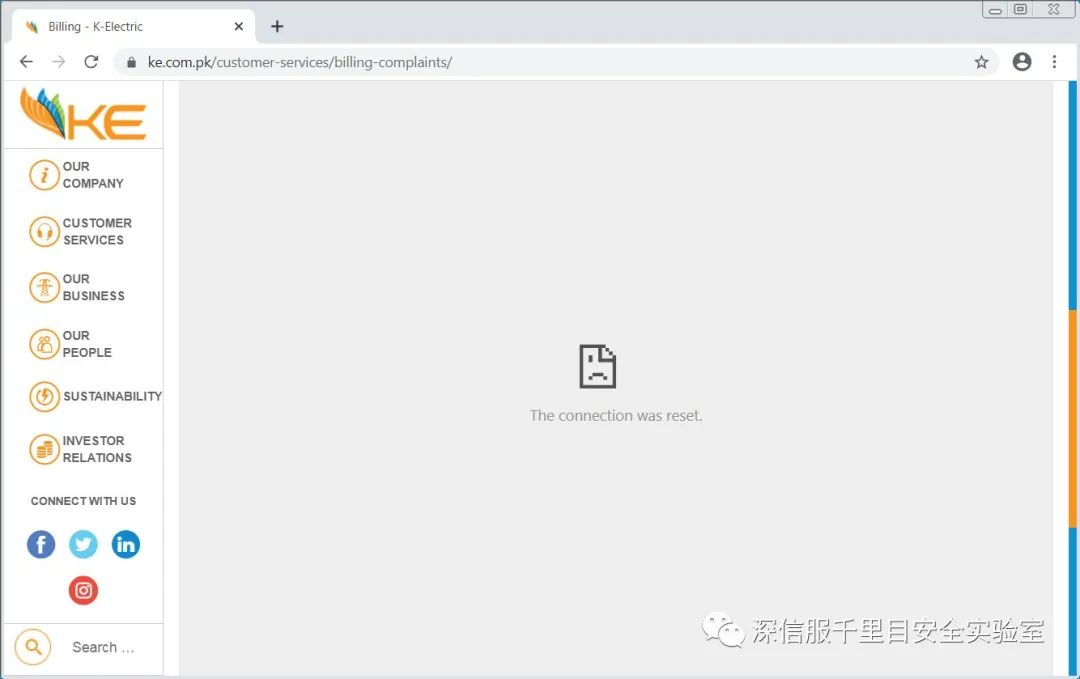

K-Electric是巴基斯坦卡拉奇的唯一电力供应商,9月份遭到了Netwalker勒索软件攻击,导致计费和在线服务中断。

发展

K-Electric同时也是巴基斯坦最大的电力供应商,为250万客户提供服务,企业员工超过1万人。K-Electric承认勒索软件破坏了K-Electric的在线计费服务,K-Electric的客户无法访问其帐户的在线服务。

据

千里目实验室

监测,目前数据已被放置在Netwalker勒索软件运营者部署的数据泄露的暗网公开站点上。

结论

在未支付赎金之后,近期Netwalker勒索软件运营商发布了巴基斯坦最大的私人电力公司K-Electric的被窃数据,据称是在9月份勒索软件攻击期间从K-Electric窃取的。

Netwalker作为一种勒索软件,于2019年8月首次出现。在最初的版本中,勒索软件的名称为Mailto,但在2019年底通过黑客提供的解密工具中给出的标题名而重新更名为Netwalker。勒索软件采用注册制的可访问的勒索软件即服务(RaaS)门户,其他黑客团伙通过报名并经过审查流程,然后被授予对Web门户站点的访问权限,他们可以在其中构建自定义版本的勒索软件。分发与传播的工作留给了这些被称为联盟的二级组织,每个小组都根据自己的意愿进行部署。自2019年夏季以来,Netwalker一直在积极攻击各个地区的目标。但在2020年3月,勒索软件运营者开始招募熟练的黑客并完全专注并针对企业网络,才慢慢开始展露出广泛的攻击势头。根据迈克菲(McAfee)的报告,这种策略的改变导致勒索软件团伙仅在五个月内就赚了2500万美元。Netwalker最近攻击的目标包括阿根廷的移民局,美国政府机构和加利福尼亚大学旧金山分校(UCSF),此受害者已支付了114万美元的赎金。

4.

勒索软件团伙在其勒索武器库中添加了DDoS攻击

简介

勒索软件攻击已开始使用一种新手段来勒索受害者:DDoS受害者的网站,直到他们返回谈判桌。

发展

分布式拒绝服务(DDoS)攻击是指攻击者发起大量请求以使

网站网络连接

服务不可访问。

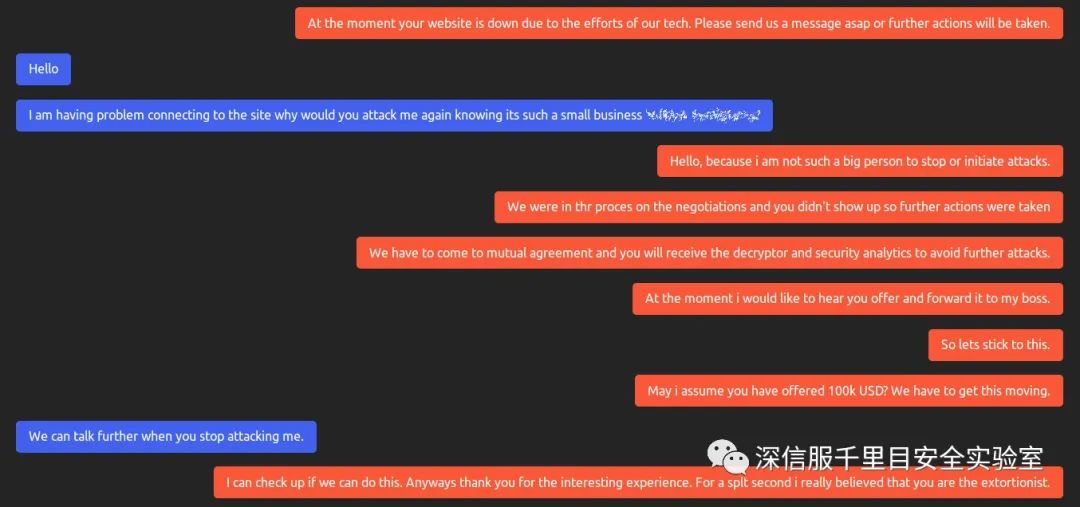

在最近的勒索软件寻求与受害者谈判陷入僵局之后,SunCrypt勒索软件DDoS了受害者的网站。

当受害者重新登录勒索软件的Tor付款站点时,他们收到一条消息指出SunCrypt对DDoS事件负责,如果谈判不继续,它将继续攻击。

SunCrypt勒索软件运营商警告受害者:“由于我们展现的技术力量,目前你的网站已关闭。请尽快向我们发送消息,否则我们将采取进一步行动。”

当受害者询问为什么要关闭其网站时,勒索软件运营商表示为了强制进行谈判。攻击者

说:“在谈判的整个过程中,你没有露面,所以采取了进一步的行动。”

结论

这种策略最终会导致受害人支付赎金,由于

较小组织的

受害者

容易受到勒索软件攻击的极大影响,所以

这种策略

特别有效

。

通过结合数据盗窃,数据泄露的威胁,无法访问加密文件以及现在的DDoS攻击,较小的受害者可能会完全无法开展业务。

这是勒索软件帮派更新其策略以增加对受害者压力的另一个案例,使受害者感到除了支付赎金外别无选择。

5.

新泽西州某医院向勒索软件团伙支付了67万美元,以防止数据泄漏

简介

新泽西州某医院本月支付了67万美元的勒索软件赎金,以防止公开发布240GB的被盗数据,包括患者信息。

发展

SunCrypt勒索软件

对医院的攻击是在9月初发生的,攻击者渗透到网络中,窃取未加密的文件,然后对所有数据进行加密。

SunCrypt运营商公开发布了属于该医院的48,000个文档后,医院的代表通过其暗网门户联系了攻击者,以协商停止进一步发布患者数据。

经过一系列反复的谈判,他们同意支付672,744美元(折合61.90比特币)的赎金,医院将赎金发送到了指定的比特币地址。

比特币区块链显示,9月19日有61.9比特币发送到勒索软件运营的比特币地址。

结论

作为谈判的一部分,勒索软件运营商同意提供解密器,所有被盗数据,安全报告以及一项协议,不透露任何被盗数据或再次攻击该医院。

根据该医院收到的安全报告,表明一名员工因网络钓鱼诈骗而提供其网络凭据后,其网络遭到了破坏。

然后,勒索软件攻击者使用这些被盗的网络凭据登录到该医院的Citrix服务器并获得对网络的访问权限。2020年

3月,随着全球冠状病毒大流行,

CLOP,DoppelPaymer,Maze和Nefilim勒索软件运营商表示,他们不会将目标对准医院,并且会免费解密任何错误加密的内容。

Netwalker勒索软件是唯一表明任何组织(包括医院被加密后)都必须付费的勒索软件。

Databreaches.net的记者'Dissent Doe'最近报道说 ,他们在注意到该医院的数据已从勒索软件数据泄漏站点中删除后,与SunCrypt进行了联系。

在一次交谈中,SunCrypt勒索软件运营商告诉Dissent Doe,他们将不再针对医疗保健组织。

SunCrypt对databreaches.net说:“我们不会玩弄人们的生活,即使以这种柔和的方式,也不会对医疗机构进行进一步的攻击。”

不幸的是,对于该医院来说已为时已晚。

6.

勒索软件威胁激增,Ryuk每周攻击约20个组织

简介

监控勒索软件威胁趋势的恶意软件研究人员注意到,与2020年前六个月相比,过去几个月来这些攻击的数量急剧增加。

发展

根据Check Point和IBM Security X-Force事件响应团队最近发布的数据,排名最高的是Maze,Ryuk和REvil(Sodinokibi)勒索软件家族。

两家公司都发现,在6月至9月期间,全球范围内的勒索软件事件激增,某些威胁比其他威胁更加活跃,

Ryuk在7月份增加了活动,主要集中在医疗机构上,

医疗保健行业遭受到打击。

结论

勒索软件攻击对于网络犯罪分子而言是如此有利可图,以至几乎没有机会在不久的将来消除这种威胁,尤其是采用旨在强制交付勒索赎金的不断发展的策略(窃取数据并在暗网上泄漏或出售)。对于企业来说,

离线存储并备份

数据

仍然是一种很好的做法,可以确保从这种攻击中更快地恢复,最后还得及时

更新安全

应用并限制或禁用对公司内部网络的远程访问。

7.

勒索软件团伙现在使用Windows严重漏洞进行攻击

简介

微软警告说,网络犯罪分子已开始在其攻击中纳入针对ZeroLogon漏洞的利用代码。

发展

该攻击者属于TA505,攻击者的历史始于2014年Dridex银行木马的传播。

多年来,攻击者一直提供从后门到勒索软件的各种恶意软件。

最近,该组织入侵之后部署了Clop勒索软件。

结论

ZeroLogon由Secura的Tom Tervoort发现,它允许域网络上的入侵者无需进行身份验证即可将权限提升到管理员级别。

Tervoort发现他可以通过Netlogon远程协议强制以未加密状态(非安全RPC通信)连接到域控制器。

接下来,通过利用Netlogon加密算法中的缺陷,可以欺骗域管理员登录。

现在是网络犯罪分子在使用它,这清楚地表明ZeroLogon正在被针对公共和私营部门组织的各类攻击团伙采用。

8.

BazarLoader用于在高价值目标上部署Ryuk勒索软件

简介

在部署Ryuk勒索软件之前,TrickBot团伙越来越多地使用新的隐身BazarLoader木马瞄准高价值目标。

发展

多年来,TrickBot团伙一直使用他们的木马来破坏企业网络,方法是下载用于特定行为(例如,窃取密码,传播到其他计算机,甚至窃取域的Active Directory数据库)的不同软件模块。

随着时间的流逝,这些模块已经得到了广泛的分析,安全解决方案变得更加擅长检测这些模块。

结论

Bazar后门仍然是隐蔽的恶意软件,它仅依赖于最小的功能,其简单性和外部操作依赖性决定它能在主机上长期感染,从而为以后利用获取更多信息。

BazarLoader的危害始于针对性的网络钓鱼攻击,

感染计算机后,BazarLoader将使用进程镂空技术将Bazar后门组件注入到合法的Windows进程中,例如cmd.exe,explorer.exe和svchost.exe。每当用户登录系统时,都会创建一个计划任务以加载BazarLoader。

最终,Bazar后门将部署一个Cobalt Strike信标,该信标可为攻击者提供远程访问,攻击者安装了诸如BloodHound和Lasagne之类的后渗透

利用

工具,用于映射Windows域和提取凭据。

最终,攻击者在整个网络上部署Ryuk勒索软件,并要求大量赎金。

9.

国际律师事务所Seyfarth披露了勒索软件攻击