作者:思科资深安全产品顾问-吴清伟

说起企业安全的第一道防线,非网络边界安全莫属,而新一代防火墙能实现从 4 层到 7 层的安全防护,已经成为边界安全的不二之选!但是,当你在选择新一代防火墙 NGFW 时,面对众多厂家的宣传和各种的评测报告,是否无从下手、不知作何选择?

救星来了!本篇内容思科资深安全产品顾问-吴清伟将从企业面临的实际安全需求出发,不看广告看实效,为你提供选择新一代防火墙 NGFW 时切实可行的 5 大实用技巧!

技巧一:深度的应用可视化与控制

“

你无法保护你看不到的资产

”。这句话简单、有力的阐述了为什么需要应用的可视化与控制(Application Visibility & Control,简称 AVC)。

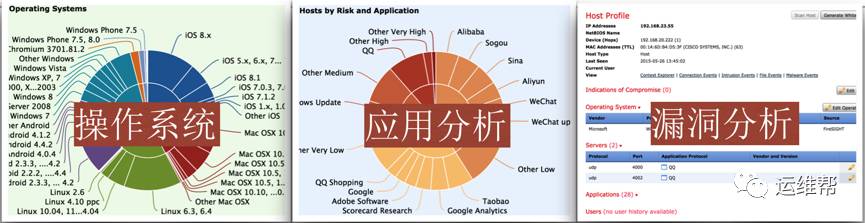

应用的可视化与控制,包括了新一代防火墙识别网络中主机、系统和应用,甚至终端类型的可视化,但这些仅仅满足了访问控制的需求,深度的应用可视化还应该包含背后存在的漏洞信息。

只有在充分掌握被保护资产的漏洞信息,NGFW 的威胁防御功能才能有的放矢,发挥安全防护的作用。

因此,新一代防火墙需要的是深度的应用可视化与控制,这包括以下要点:

-

主机操作系统的信息

-

主机运行应用服务类型的信息

-

主机与应用系统存在的漏洞

通过上图可以看出,新一代防火墙 NGFW 不仅仅能够实现主机操作系统与应用类型的可视化,还可以识别应用背后的漏洞信息,这就实现了深度的应用可视化与控制。

技巧二:集成真正的威胁防御功能

现在,多维度和具备持续性攻击特征的复杂威胁,往往能够悄悄穿越网络边界的安全检测和防护对企业造成威胁,而你对此却毫无感知。

因此对于部署在网络边界防火墙设备而言,

集成威胁防御功能

变得非常有必要,同时部署边界的威胁防御还需要与终端设备的防护进行联动,从而实现协作与共享。

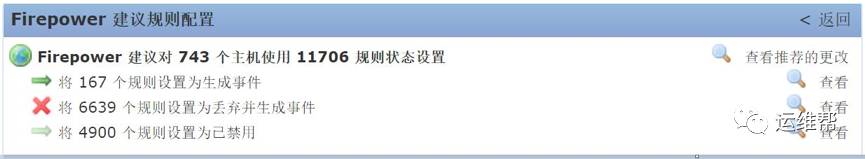

集成威胁防御功能的 NGFW 产品有很多,那么什么才是真正的威胁防御功能?下面列出了基本判断条件:

-

完整的入侵防御特征库

-

识别网络中主机与应用的漏洞信息

-

自动化生成推荐防御策略

通过上图的例子可以看到,在新一代防火墙 NGFW 上集成的入侵防御功能,并不是开启全部的防御规则,而是能够根据网络中 743 台主机的漏洞信息,有针对性的推荐了11,706条防御规则。

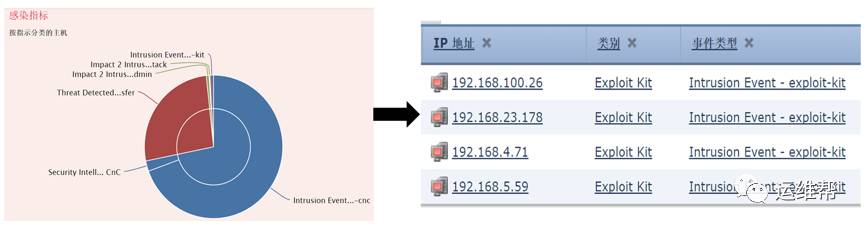

技巧三:通过感染指数定位被攻击主机

企业在遇到安全威胁事件时,最头疼的一个问题就是很难快速定位哪些主机发起了攻击、哪些主机受到了攻击。新一代防火墙提供的

入侵感染指数

(Indication of Compromise,简称 IoC)的作用,就是帮助企业的安全团队在最短的时间内,发现入侵事件,定位到攻击者和受害者,从而有能力采取适当的防护措施。

一般来说,威胁感染指数(IoC)应该包含以下几个方面:

-

提供攻击类型说明

-

提供定位攻击者和受害者的信息

-

提供主机以及文件可疑行为的详细信息

通过上图可以看到,新一代防火墙 NGFW 提供的感染指数 IoC 显示了受到的各种攻击的类型,依据类型则能够快速定位到受害者主机。

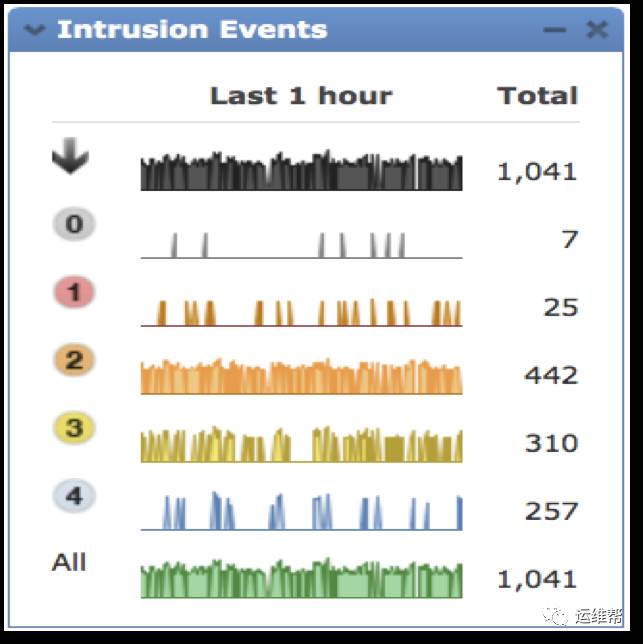

技巧四:威胁影响指数定位关键事件

企业安全团队面临的另一个头疼的问题是,如何在大量的攻击事件日志中,发现危害或影响最大的攻击事件。在新一代防火墙 NGFW 中,提供了攻击事件的影响指数分析(Impact Flag),即将攻击事件与存在的威胁漏洞进行联动分析,筛选出真正构成威胁的安全事件。

威胁影响指数(Impact Flag)的含义,与攻击事件风险级别(Priority)有所不同,所谓的 Priority 指的是攻击行为本身的风险级别,通常有 High、Medium,Low 之分,而 Impact Flag 强调的是攻击事件带来的影响与危害,这是新一代防火墙应该具备的功能:

-

主机存在漏洞,并且受到了针对这个漏洞的攻击

-

主机不存在漏洞,但是某些开放的端口受到了攻击

-

主机受到了攻击,但是被攻击的端口并没有打开

-

网络中不存在被攻击的主机

新一代防火墙 NGFW 提供的图表显示:在实际产生的总和为 1,041 个攻击事件中,Impact 为 1 的攻击事件为 25个,属于需要重点关注的事件;而其他 Impact 为 2、3、4 的事件是可以暂时忽略、后续跟进的事件。

技巧五:恶意代码的轨迹跟踪与回溯

目前在大多数新一代防火墙产品上,都已经集成了恶意代码防护的功能,这些功能都是通过云端或本地沙盒来实现对恶意恶意代码的快速检测。但这只是针对单个终端的防护,当恶意代码在网络内部传播扩散时,很多产品还无法做到对恶意代码传播的轨迹跟踪,也无法实现全面的可视化与防护。

因此选择新一代防火墙产品时,需要

关注能否实现对恶意代码的轨迹的跟踪与回溯

,包括:

-

恶意代码的检测与识别

-

恶意代码的行为记录

-

恶意代码传播的轨迹,包括起点、传播路径和终点