编者按

上一篇文章介绍了如何在

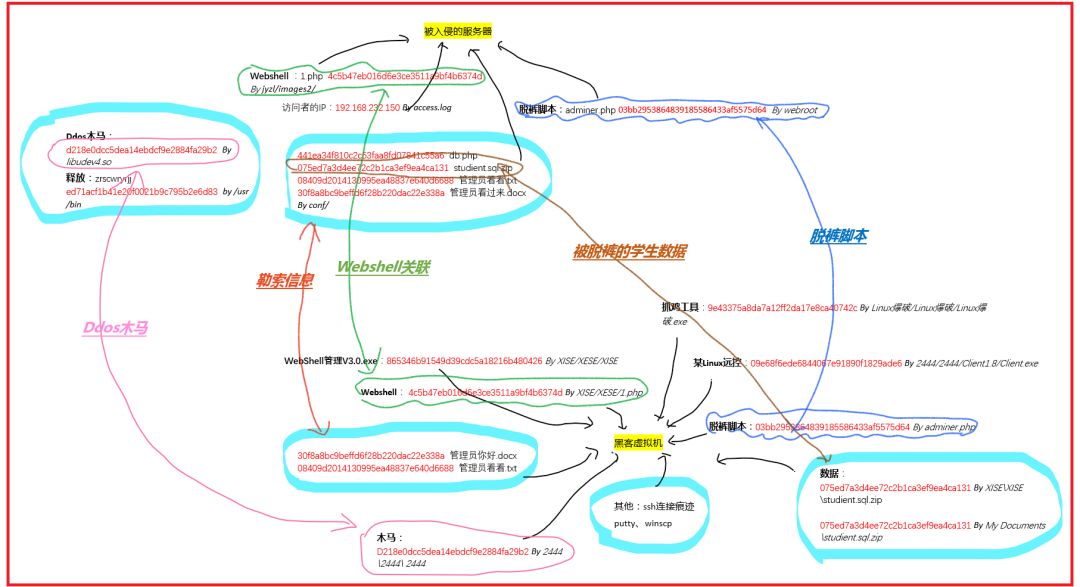

被入侵的服务器端

提取和固定黑客的行为。今天的推送可以视为续篇。“黑客”在实施入侵行为时,使用了虚拟机客户端,让我们来看看,如何在客户端提取分析有关证据。

感谢本文原作者:

先森

(有删节)。

已知信息

黑客实施攻击和入侵行为的客户端IP地址为:

192.168.232.147。

(系统时间和IP可能有不一致的情况,请忽略)

取证和分析步骤

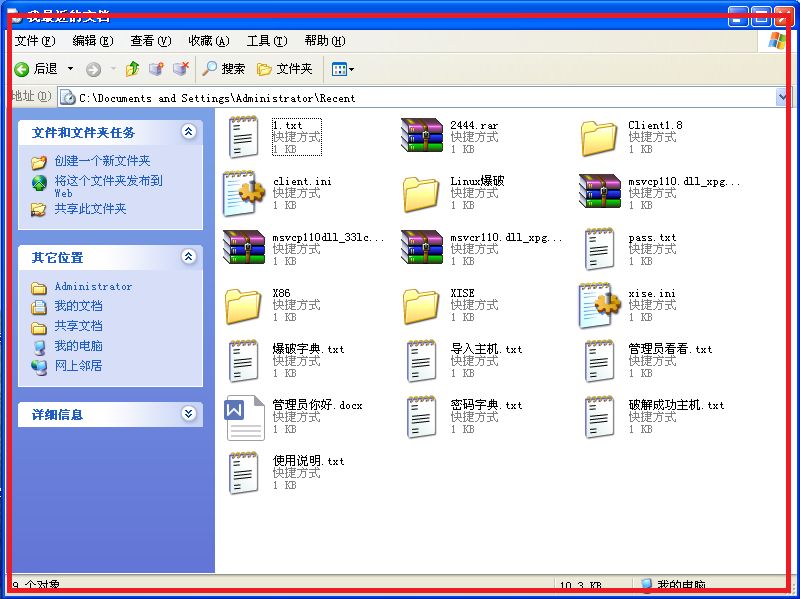

1、提取虚拟机中和被入侵服务器相关的入侵工具及痕迹,并概述程序功能;

(10)

虚拟机中:

(1)XISE/XESE/XISE WebShell管理V3.0.exe:

865346b91549d39cdc5a18216b480426

——webshell管理器,具有绕过防火墙和批量挂黑链等功能的黑产工具(自带后门,用于黑吃黑)。

(2)XISE/XESE/1.php:

4c5b47eb016d6e3ce3511a9bf4b6374d

——一句话免杀木马,接收来自webshell管理器的操作。

(3)Linux爆破/Linux爆破/Linux爆破.exe:

9e43375a8da7a12ff2da17e8ca40742c

——爆破ssh工具,具备自动传马功能的抓鸡工具。

(4)Client.exe:

09e68f6ede6844067e91890f1829ade6

——某linux远控木马,常用于DDOS等。

(5)adminer.php:

03bb2953864839185586433af5575d64

——mysql数据库管理脚本,后因为功能强大被黑客用于脱裤。

(6)管理员你好.docx:

30f8a8bc9beffd6f28b220dac22e338a

(7)管理员看看.txt:

08409d2014130995ea48837e640d6688

(8)putty_V0.63.0.0.43510830.exe:

0cee64eb2918889d3022633e74153847

——ssh连接器

(9)Xshell 5/Xshell.exe:

483704894621388a8e0d07a48afcfd4b

——强大的ssh管理器

(10)WinSCP/WinSCP.exe:

4e323e9526d2bee2bd4e7a2ab2d163ac

——支持文件传输的管理器

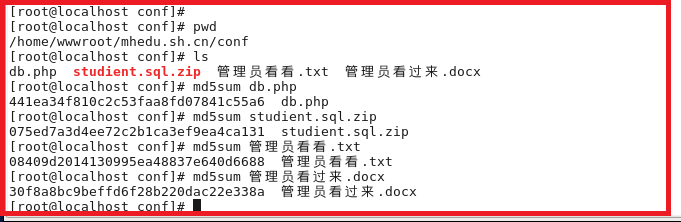

被入侵的服务器中:

(1)

4c5b47eb016d6e3ce3511a9bf4b6374d

1.php

(2)

03bb2953864839185586433af5575d64

adminer.php

(3)

441ea34f810c2c53faa8fd07841c55a6

db.php

(4)

075ed7a3d4ee72c2b1ca3ef9ea4ca131

studient.sql.zip

(5)

08409d2014130995ea48837e640d6688

管理员看看.txt

(6)

30f8a8bc9beffd6f28b220dac22e338a

管理员看过来.docx

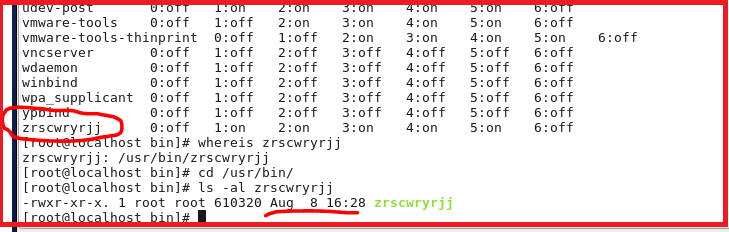

使用“chkconfig –list”命令检查开机项时候,发现命名为

zrscwryrjj

的程序加入了启动项。获取它的更多信息,发现是8月8日下午四点二十八分出现的。当我尝试下载到本地时候,我的杀毒软件报毒了,提示为Linux Ddos木马。

ed71acf1b41e20f0021b9c795b2e6d83

zrscwryrjj

2、虚拟机中是否存在连接被入侵服务器的痕迹;

(5)

有。

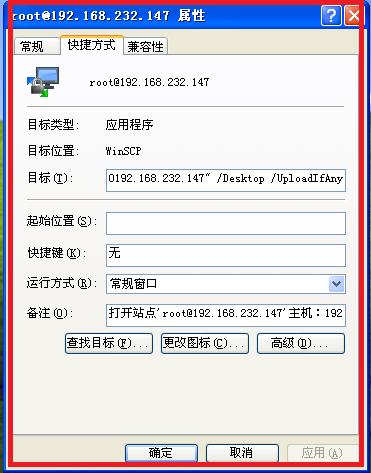

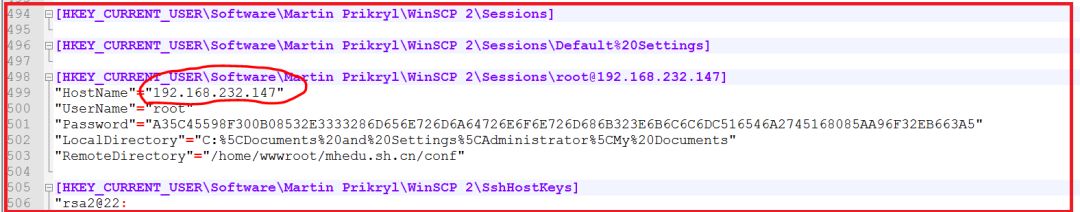

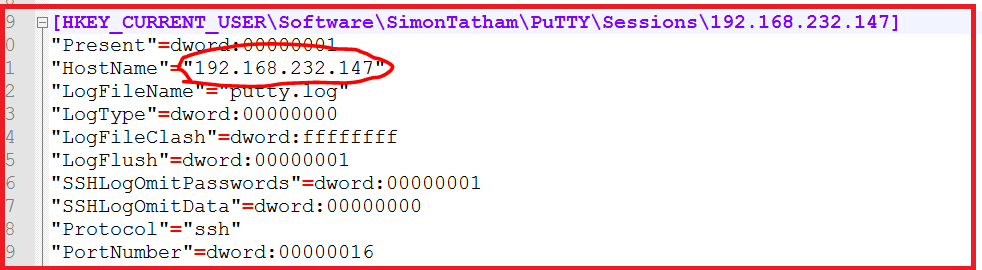

通过导出putty和winscp的注册表来看,虚拟机确实连接过被入侵的服务器:

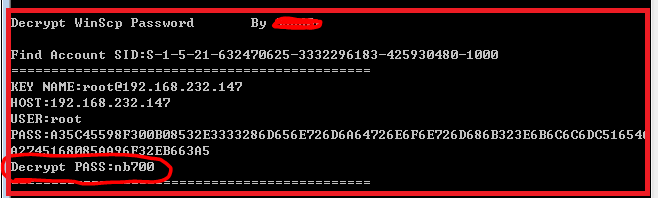

使用工具对Winscp保存的密文进行解密:

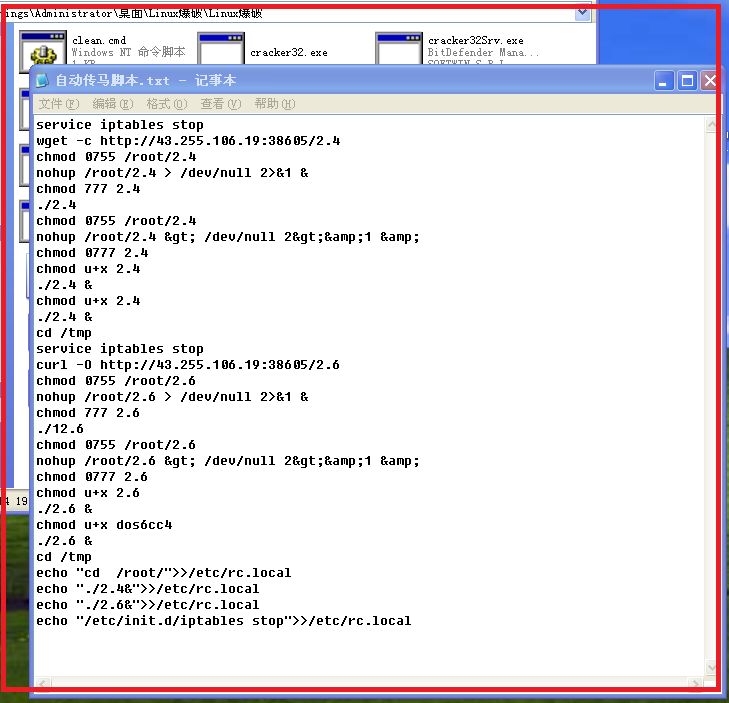

并且虚拟机中的“linux爆破”文件夹的“

破解成功主机.txt

”里有被入侵服务器的用户名密码。

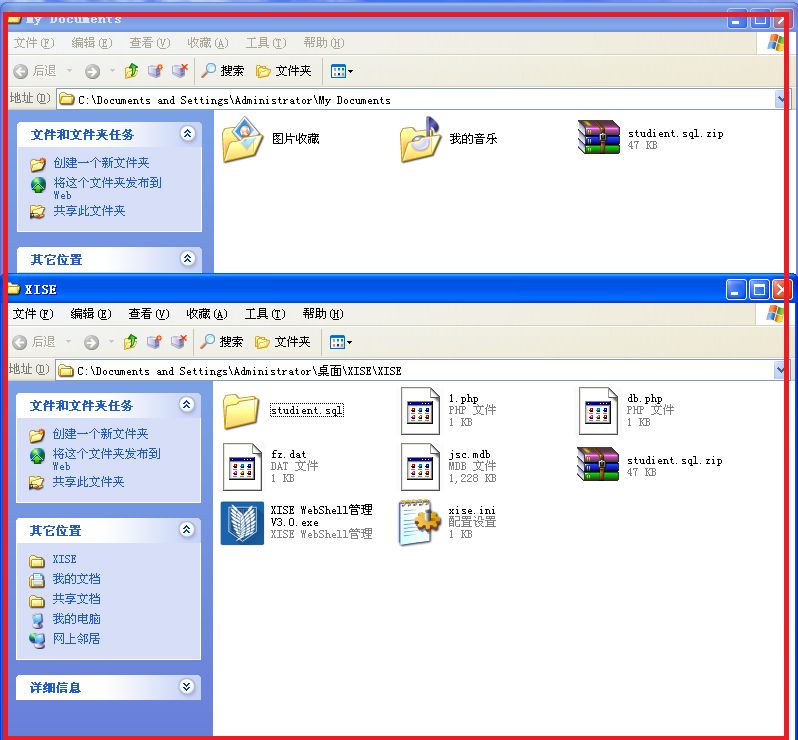

3、虚拟机中是否存在被入侵服务器中的个人信息数据、木马或其它文件;

(5)

被脱裤的学生信息

:

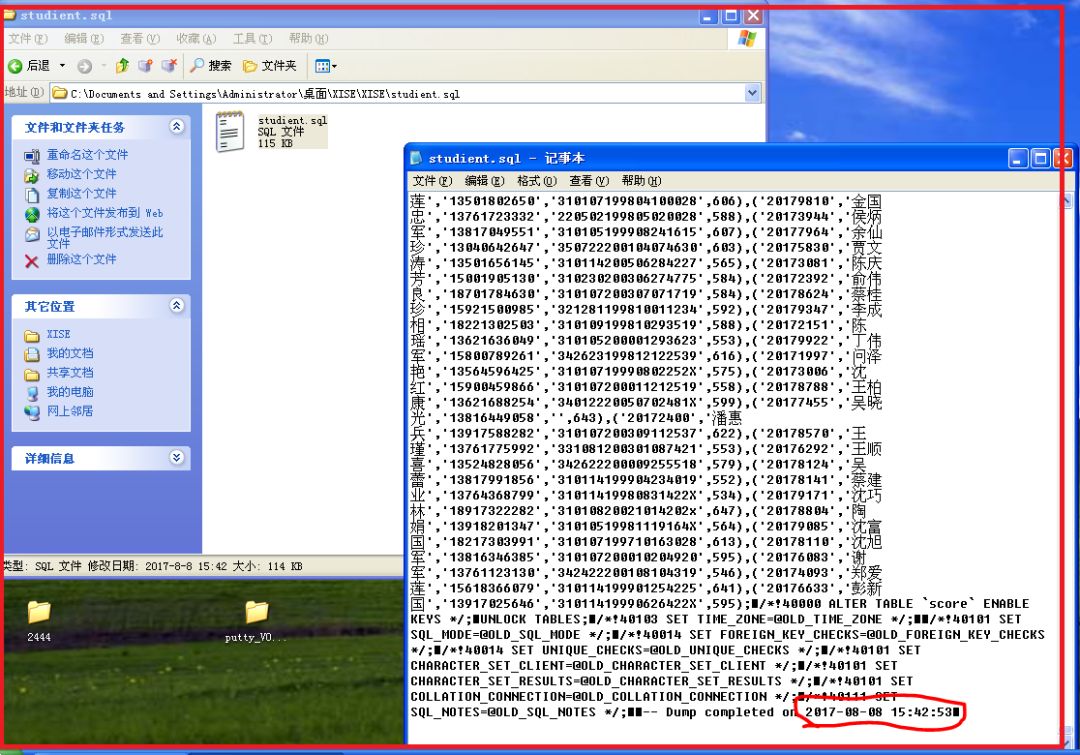

XISE\XISE\studient.sql.zip:

075ed7a3d4ee72c2b1ca3ef9ea4ca131

My Documents\studient.sql.zip:

075ed7a3d4ee72c2b1ca3ef9ea4ca131

通过studient.sql文件底部的导出时间来看,数据库被脱裤的时间为2017年8月8日下午三点四十二分五十三秒。

木马

:

2444\2444\ 2444:

d218e0dcc5dea14ebdcf9e2884fa29b2

其他信息

:

ssh 传马脚本

4、对上述入侵虚拟机,与被入侵服务器中的数据、可执行程序、webshell做关联性分析,提取攻击计算机与被攻击计算机之间相关联的部分并做相应的说明。

(10)。

TIP:这是我反复审稿时候忽然想起的一个问题,也是大家很容易忽视的一个问题:

没有人深究,为什么入侵机上的后门脚本与被入侵服务器上的md5完全一致。

如果仅仅是从web层次入侵的话,我更倾向于直接写入webshell和拖库脚本等,而非通过上传功能来上传(直接写入的意思是手工新建文件-粘贴代码,上传的意思是利用POST表单上传)。

因为文件的MD5是与文件内容、创建时间等有关系,如果直接写入的话与上传的文件MD5不会是相同的。所以

我倾向于入侵方式是利用ssh

,当然上述过程也存在纰漏,那就是获得webshell的过程本身是可以利用后台的正常功能写入,这样MD5也是完全相同的,但是如果每个操作都是利用正常功能,那会是很麻烦的;此处仅是佐证,例外情况很多。

5、该入侵者是否上传过其它恶意程序,如果有,请提取该程序,并简述该程序的功能。

(10)

通过安装第三方杀毒软件扫描出两个恶意程序: