Apache Struts2

作为世界上最流行的

Java Web

服务器框架之一,

3

月

7

日带来了本年度第一个高危漏洞

—— CVE

编号

CVE-2017-5638

。

其原因是由于

ApacheStruts2

的

Jakarta Multipart parser

插件存在远程代码执行漏洞,攻击者可以在使用该插件上传文件时,修改

HTTP

请求头中的

Content-Type

值来触发该漏洞,导致远程执行代码。

Struts

作为一个“世界级”开源架构,它的一个高危漏洞危害有多大,下面两张图可以让大家对这个漏洞的影响范围有一个直观认识。

全球互联网上开放的

Apache Struts

分布

中国互联网上开放的

ApacheStruts

分布

数据来源:绿盟科技威胁情报中心

NTI

从

3

月

7

日漏洞曝出到

3

月

9

日不到

36

个小时的时间里,大量用户第一时间通过绿盟云的

Structs2

紧急漏洞检测服务对自己的网站进行检测,共计

22000

余次。通过对这些数据进行分析,我们可以看到:

1.

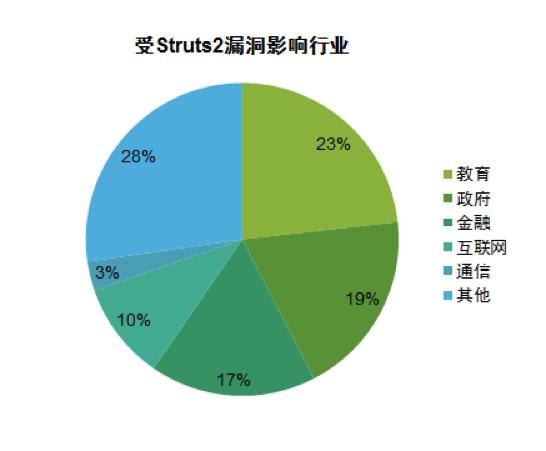

从检测数据来看,教育行业受

Struts2

漏洞影响最多,其次是政府、金融、互联网、通信等行业。

我们对检测出漏洞的页面逐一访问,去掉一些无法访问的页面后,按照行业进行了分类,其中,教育行业数量最多占 23%,其次是政府占 19%,金融占 17%,互联网占 10%,通信行业占 3%以及其他行业领域占 27%。

2.

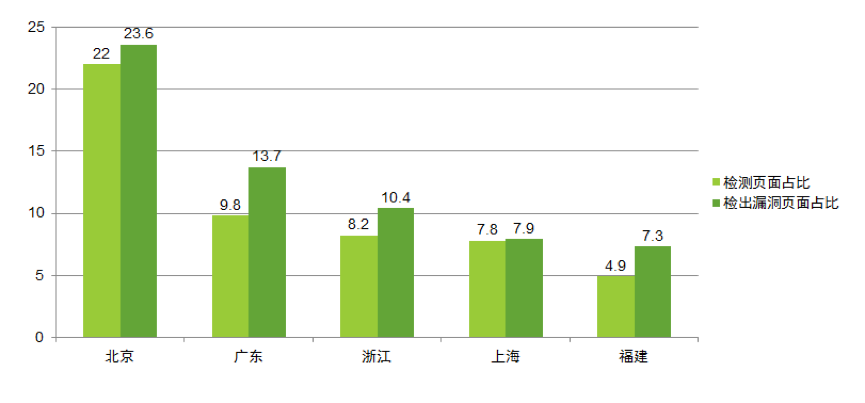

从地域来看,北、上、广、沿海城市等经济发达地区成为

Struts2

漏洞高发区

,

与此同时修复情况也最及时。

从检测页面的地域分布上看,北京最积极占

22%

,其次是广东

9.8%

,浙江

8.2%

,上海

7.8%

,福建

4.9%

。从最终的检测结果来看,这也符合

“

多检多得

”

的排序,北京检出漏洞页面数量最多占