1 背景

5月12日晚,一款名为Wannacry 的蠕虫勒索软件袭击全球网络,这被认为是迄今为止最巨大的勒索交费活动,影响到近百个国家上千家企业及公共组织。 该软件被认为是一种蠕虫变种(也被称为“Wannadecrypt0r”、“wannacryptor”或“ wcry”)。 像其他勒索软件的变种一样,WannaCry也阻止用户访问计算机或文件,要求用户需付费解锁。

该勒索软件利用ETERNALBLUE(永恒之蓝)发起病毒攻击。蠕虫软件正是利用 SMB服务器漏洞,通过渗透到未打补丁的Windows计算机中,实现大规模迅速传播。 一旦你所在组织中一台计算机受攻击,蠕虫会迅速寻找其他有漏洞的电脑并发起攻击。

微软已经在三月份发布相关漏洞(MS17-010)修复补丁。如Windows系统未及时升级补丁,则可能存在被感染风险。

参考链接:

http://www.freebuf.com/news/134512.html

2 处置流程

Wannacry蠕虫勒索软件处置流程及工具包(含离线补丁)

https://pan.baidu.com/s/1o8ludfk

2.1 未感染主机

1) 检测Windows电脑是否存在漏洞;

2) 防火墙屏蔽445端口;

3) 关闭共享打印机,SMB服务;

4) 尽快备份电脑中的重要文件资料到存储设备上。提高安全意识,请不要打开陌生人可疑邮件。

5) 升级系统补丁;

详见第三、四章节。

2.2 已感染主机

一旦发现中毒机器,立即断网。组织内网检测,查找所有开放445 SMB服务端口的终端和服务器,一旦发现中毒机器,立即断网处置。并禁止在中毒机器使用u盘、移动硬盘等设备,防止移动传染。

对于已被加密的计算机目前暂时没有实质的解决方案。以下是部分厂商或组织提供的工具,可进行部分文件恢复:

1)

https://www.nomoreransom.org/

2)

https://github.com/QuantumLiu/antiBTCHack

3)

http://dl.360safe.com/recovery/RansomRecovery.exe

我们将持续跟进事件动态,更多信息请关注

http://www.freebuf.com/。

3 如何快速检测是否存在漏洞

3.1 脚本检测

IT 管理员,运维人员可以使用以下工具检测(工具见工具包)

检测主机是否存在“永恒之蓝”漏洞(检测是否成功安装MS17-010补丁或成功添加对该漏洞的防御)

工具名称: ms17_010.exe

方法:ms17_010.exe IP地址或IP地址段

图为检测到 IP为10.0.0.9的主机 存在该漏洞

也可以指定单独IP:

如果出现“Vulnerable to ms17-010” 则证明存在永恒之蓝漏洞。

3.2 网藤风险感知

网藤风险感知(

www.riskivy.com

)已支持检测检测该漏洞。

详细信息见以下链接:

http://t.cn/RaC4seG

4 防御及修复建议

根据实际情况选择任意一种方法

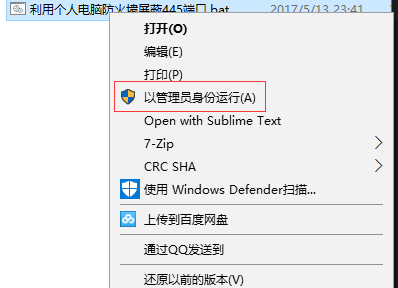

解压工具包,找到脚本“利用个人电脑防火墙屏蔽445端口.bat”,右键,以管理员身份运行,将会自动添加防火墙规则:

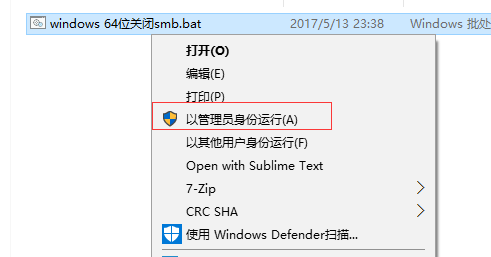

解压工具包,找到“Windows 64位关闭smb.bat”右键,根据操作系统实际情况,以管理员身份运行,将会自动关闭打印共享服务:

对于客户端操作系统:

打开“控制面板”,单击“程序”,然后单击“打开或关闭 Windows 功能”。

在“Windows 功能”窗口中,清除“SMB 1.0/CIFS 文件共享支持”复选框,然后单击“确定”以关闭此窗口。重启系统。

对于服务器操作系统:

打开“服务器管理器”,单击“管理”菜单,然后选择“删除角色和功能”。在“功能”窗口中,清除“SMB 1.0/CIFS 文件共享支持”复选框,然后单击“确定”以关闭此窗口。重启系统。

注册表路径︰

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParameters

新建项︰ SMB1,值0(DWORD)

重新启动计算机

-

5) 在线/离线升级系统补丁

-

> 详见附录补丁下载地址。

-

6) 利用在线升级服务

-

以Windows8为例:

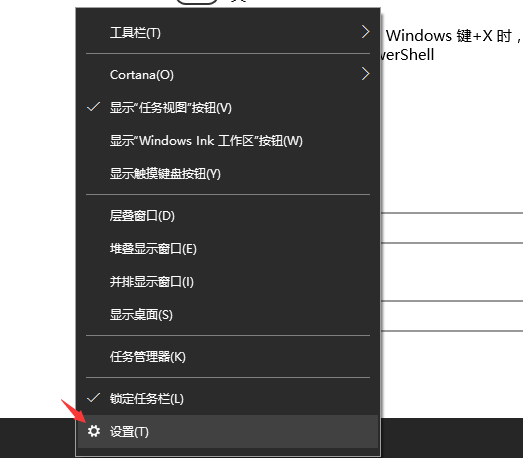

下方任务栏,右键,设置

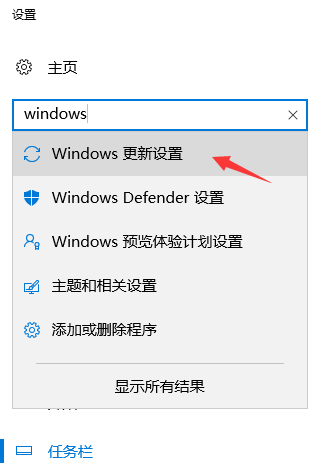

搜索框输入,windows更新设置,并选择

选择检测更新,点击检测更新

附录:各版本系统补丁包下载

Wannacry蠕虫勒索软件处置流程及工具包(含离线补丁)