2024-10-16 微信公众号精选安全技术文章总览

洞见网安 2024-10-16

安全视安 2024-10-16 23:11:16

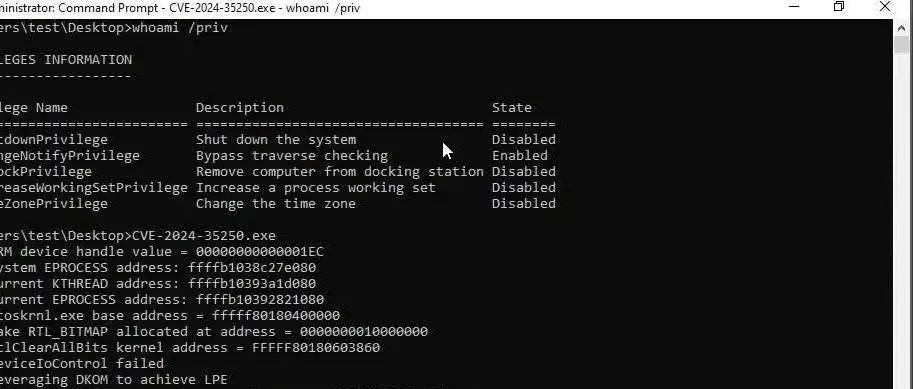

本文介绍了最新的Windows提权漏洞CVE-2024-35250,该漏洞存在于Windows的ks.sys驱动中,属于“不受信任的指针解引用”类型。它影响包括Windows 10 20H2 Build 19042和Windows 11 22H2 Build 22621在内的多个版本,以及VMWare Workstation 17 Pro环境。攻击者可以通过发送特制的IOCTL请求来触发漏洞,实现任意内存读写操作,从而提升权限。然而,该漏洞在Hyper-V环境中无法利用,且需要攻击者具备中等权限。目前,大部分XDR解决方案能够检测并阻止该漏洞的利用。PoC利用逻辑涉及调用NtQuerySystemInformation来定位目标进程和句柄的内核对象指针,通过伪造位图对象和发送恶意IOCTL请求来触发漏洞,最终实现提权至SYSTEM权限。

提权漏洞

Windows 安全漏洞

CVE

内核漏洞

内存任意读写

权限提升

PoC 发布

安全研究

XDR 检测

赛搏思安全实验室 2024-10-16 23:00:00

黄豆安全实验室 2024-10-16 20:14:20

本文介绍了利用Metasploit框架进行恶意ShellCode注入进程的一个简单示例。ShellCode是一段由汇编指令转换成的二进制机器码,可以用来进行隐匿的恶意活动。文章阐述了恶意shellcode动态注入进程的优点,如文件不落地、体积小、可移植性强,以及其自我销毁的能力,但也指出了其缺点,比如重启或进程关闭后shellcode无法继续执行,需要考虑持久化处理。文章中使用了msfvenom生成payload,并通过C语言编写了一个注入器来将shellcode注入到目标进程中。注入器通过OpenProcess、VirtualAllocEx、WriteProcessMemory和CreateRemoteThread等函数操作目标进程,最后使用ncat监听特定端口以接收shellcode的连接。这个过程演示了如何将shellcode注入到进程中,并在一定程度上绕过了百度、360、火绒和红伞等安全软件的检测。

恶意代码

进程注入

远程代码执行

免杀技术

持久化

渗透测试

安全防护

网络研究观 2024-10-16 18:35:01

趋势科技威胁搜寻团队发现,犯罪分子开始利用一种名为EDRSilencer的红队工具来干扰端点检测和响应(EDR)系统。EDRSilencer原本是安全专业人员使用的工具,现被用来阻止EDR通信,帮助攻击者突破安全防护。该工具通过破坏EDR系统与控制台之间的遥测和警报传输,阻碍恶意软件的检测和清除。它利用Windows过滤平台(WFP)创建过滤器,阻止EDR进程的出站通信。EDRSilencer具有广泛的适用性,可以阻止不在初始目标列表中的其他进程。为了对抗这种工具,趋势科技建议采用多层安全控制、增强的端点安全、持续监控和威胁搜寻以及严格的访问控制等措施。

端点安全

入侵检测

恶意软件

横向移动

安全策略

红队工具

网络研究观 2024-10-16 18:35:01

红队蓝军 2024-10-16 18:00:45

起凡安全 2024-10-16 15:47:41

ProxyCat是一款优秀的代理池中间件,旨在解决渗透测试过程中IP地址隐藏和更换的需求。该工具通过将短效IP转换为固定IP,形成代理池服务器,允许其他工具使用。用户可通过pip安装依赖库,并配置ip.txt文件来使用。ProxyCat支持多种代理轮换模式,如循环使用或用完即止,并可以设置代理更换时间。此外,工具还提供了配置文件config.ini,用户可以自定义监听端口、认证用户名和密码等。ProxyCat能够处理高达1000的并发连接,适用于扫描和渗透测试。工具还支持通过API接口自动获取代理地址,提高了使用的便捷性。

代理池

IP隐藏

网络安全工具

短效IP

渗透测试

代理轮换

性能测试

星悦安全 2024-10-16 15:20:40

当出现 The plugin directory does not exist after unzipping. 的错误时,其实已经成功了,zip已经被解压到了 /wp-content/plugins/ 中,直接访问即可.

白帽子左一 2024-10-16 12:00:48

奇安信天工实验室 2024-10-16 11:30:10

本文详细分析了Ivanti Avalanche中的WLAvanacheServer组件的漏洞。文章首先介绍了Avalanche Web应用程序和InfoRail服务在服务之间分发消息的作用。然后,文章详细描述了WLAvanacheServer组件的消息结构,包括preamble、header和payload三个主要部分,并提供了消息发送脚本的示例。接着,文章分析了多个历史漏洞,主要是缓冲区溢出,指出程序保护措施不足,导致漏洞利用变得简单。文章详细介绍了几个CVE编号的漏洞,包括它们的成因和可能的利用方式。最后,文章总结了这些漏洞的共同点,即它们都是由于对ValueSize缺乏有效限制而导致的缓冲区溢出,并且指出了修复工作不彻底的问题,以及开发者对WLAvanacheServer组件的漏洞挖掘不足。文章强调了将注意力转向WLAvanacheServer组件的重要性,以及在该组件中发现的多个0day漏洞。

缓冲区溢出

漏洞分析

安全研究

二进制漏洞挖掘

移动设备安全

网络协议

漏洞修复

小羊安全屋 2024-10-16 11:01:57

本文介绍了灵当CRM系统中的一个文件上传漏洞。该漏洞存在于wechatSession/index.php接口,由于未对文件上传类型进行限制,攻击者可以上传任意类型的文件,从而执行恶意代码或写入后门以获取服务器权限。文章详细描述了如何通过 poc 进行文件上传的操作步骤,包括构造 HTTP POST 请求以及上传包含恶意代码的文件。为防止该漏洞被滥用,文章建议关闭互联网访问或采用白名单方式,并升级到安全版本。文章强调,所提供的信息仅用于网络安全人员自查检测,不得用于非法入侵操作。

文件上传漏洞

SQL注入

代码执行

Web安全

CRM系统安全

安全绘景 2024-10-16 10:39:49

文章摘要提取工具是E书联盟推出的一款自然语言处理工具,用户输入标题与内容即可准确无误地提取出可表述文档含义的完整语句作为摘要,高效处理文档,节省用户修改时间成本。媒小三-新媒体工具网提供各种实用的一键提取摘要工具,如摘要提取、文章摘要提取器、摘要提取器、自动提取摘要等功能,一键快捷提取摘要。站长工具智能摘要提取是一款免费的摘要在线提取工具,能够快捷地从文本中把摘要提取出来。文皮皮是全球领先的文字分析引擎,依托自研的河图引擎,实现了自动生成文章摘要、导语、找出文章重要句子功能。AI文章摘要生成器可以帮助用户自动分析文案的主题思想,摘取文章的亮点和精华,从而生成简单精炼的文章摘要,用户只需输入完整的文案内容即可一键获取文章摘要。高效摘要、核心词、标题提炼器是一款智能工具,能迅速提取文本中的核心词汇,并生成简明扼要的摘要和准确的标题。在线文章自动摘要/自动生成摘要工具允许用户上传TXT文档并查看转换记录。sumy库是一个强大的工具,可用于自动文本摘要和关键词提取,适合写作爱好者、研究人员或需要提取长文本核心内容的人士。AutoSummary工具通过提取关键字、拆分句子并查找包含关键字的句子来自动提取文章摘要。CMSWIN AI智能写作平台提供免费ai文章摘要生成器,用户只需将完整的文章内容粘贴到系统输入框中,选择所需的摘要长度,系统将自动生成文章摘要。AI Summary Generator是一个在线工具,用户可以在SummaryGenerator.ai网站上粘贴文本并选择摘要模式来生成摘要。

Docker 安全

远程代码执行

工具开发

免责声明

赛博昆仑CERT 2024-10-16 10:26:01

赛博昆仑CERT发布了一则关于WebLogic T3/IIOP反序列化漏洞(CVE-2024-21216)的风险通告。WebLogic是美国Oracle公司出品的一个基于JAVAEE架构的中间件,用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。该漏洞允许未经身份验证的攻击者在远程WebLogic服务器上执行任意代码,获取远程服务器权限,且不受JDK版本限制。该漏洞的公开编号为CVE-2024-21216,属于高危等级,评分为9.8。目前,官方已发布修复建议,并提供了补丁下载地址。赛博昆仑CERT提供轻量级的检测规则或热补方式,以及定制化服务,帮助用户进行漏洞检测和修复。

WebLogic漏洞

远程代码执行

反序列化漏洞

高危漏洞

无需权限

Java应用服务器

Oracle产品

补丁更新

良月安全 2024-10-16 10:00:44

本文分析了某远OA后台表单导入任意文件写入漏洞。文章首先声明了内容的免责性质,并提供了补丁下载链接。通过对比分析补丁文件,发现writeFile方法增加了路径和文件后缀的校验,推断出漏洞点。进一步分析发现,CAP4FormDesignManagerImpl类的generateInfopath方法未对传入参数进行过滤,且该方法可通过ajax.do调用。漏洞利用需要用户具有公文管理员或表单管理员权限。文章最后提供了漏洞修复的补丁链接,并简要介绍了星球星球里的团队内部POC分享和相关安全内容更新情况。

漏洞分析

安全补丁

漏洞利用

漏洞修复

安全情报

权限管理

LK安全 2024-10-16 09:50:30

本文是一位网络安全学习者在安卓逆向学习过程中的笔记分享。文章开头声明了免责声明,提醒读者注意使用文章内容可能带来的风险。作者在经历了长时间的忙碌后,开始重新学习并更新了公众号,分享了自己在安卓逆向中的经验。文章详细描述了逆向过程,包括解决抓包问题、查看数据包、分析app加固情况、使用jadx反编译apk文件、定位关键代码、hook函数以及破解加密参数等步骤。作者通过hook函数成功获取了加密数据的明文,并提到了对于网络安全人员来说,这一步已经足够进行后续的渗透测试。最后,作者提供了一个群聊信息,方便网络安全爱好者交流学习。

Android逆向

渗透测试

网络安全

加密解密

脚本编写

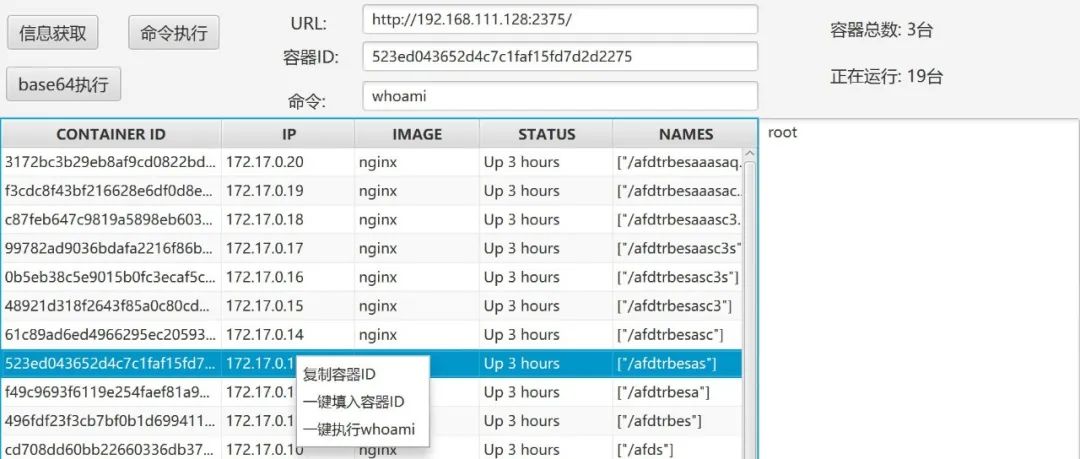

娜璋AI安全之家 2024-10-16 09:29:54

漏洞防护第4篇回顾一个古老的漏洞,希望对您有帮助!

冰蚕实验室 2024-10-16 09:24:14

本文分享了作者在参加攻防演练中遇到的一个案例,案例从接口泄漏开始,通过发现未授权接口和信息泄漏,最终成功接管华为云控制台和堡垒机,获取了靶标系统的权限。文章详细介绍了如何利用工具如灯塔、APIKit、FindSomething和APIFinder来收集和测试接口信息,以及如何通过接口未授权获取敏感信息ak/sk,进而接管云控制台和堡垒机。文章强调了对接口安全性的重视,以及在配置云服务时应最小化权限以防止横向渗透的重要性。