第129期

(

2020.3.30

-2020.4.5)

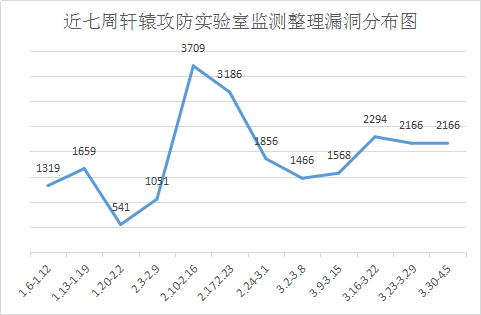

本期轩辕攻防实验室共收集、整理信息安全漏洞2166个,其中高危漏洞710个、中危漏洞1445

个、低危漏洞11个,和上周数量持平。据统计发现其他

漏洞

是本期占比最大的漏洞。

图1 近7周漏洞数量分布图

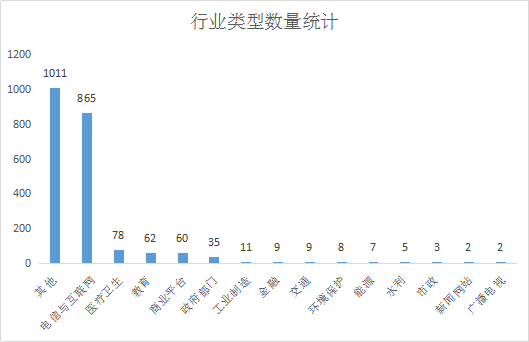

根据监测结果,本期轩辕攻防实验室共整理漏洞2166个,

其中

其他行业1011个、

电信与互联网行业865个、

医疗卫生行业78个、

教育行业62个、商业平台行业60个、政府部门行业35个、

工业制造行业11个、

金融行业9个

、交通

行业9个

、

环境保护行业8个

、

能源行业7个、水利行业5个、

市政行业3个、

新闻网站行业2个

、广播电视

行业2个

,分布统计图如下所示:

图2 行业类型数量统计

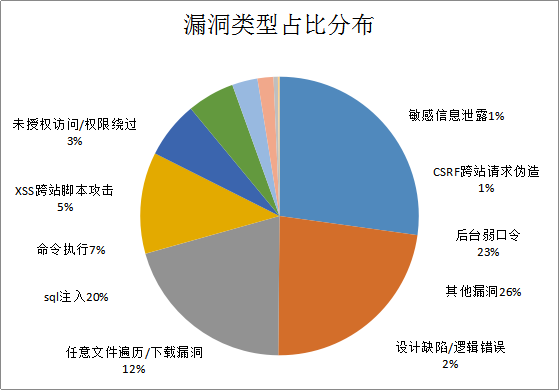

本期漏洞类型分布统计

本期

监测共有漏洞2166个,其中,漏洞数量位居首位的是

其他

漏洞占比26%

,漏洞数量位居第二的是后台弱口令

漏洞

占比23%

,位居第三的是

任sql注入

漏洞占比为20%

,这三种漏洞数量就占总数69

%,与上期相比较

,其他

漏洞

占比增加6%

,发现后台弱口令

漏洞

数量占比增加8%

,

sql注入

漏洞占比减少9%

;其他几种漏洞仅占总数的31%,这几种漏洞中,任意文件遍历/下载

漏洞占比12%、

命令执行漏洞占比7%、

xss跨站脚本攻击

漏洞

占比5%

、未授权访问/权限绕过占比3%、

设计缺陷/逻辑错误占比2%、

敏感信息泄露漏洞占比1%、

CSRF跨站请求伪造漏洞占比1%。

本期

漏洞类型占比分布图如下:

图3 漏洞类型分布统计

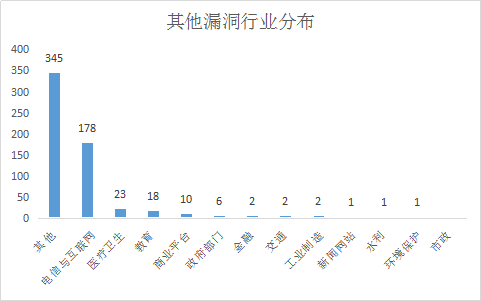

经统计,其他漏洞在其他行业存在较为明显。同时

其他

漏洞

也是

本期

漏洞类型统计中占比最多的漏洞,广大用户应加强对

其他

漏洞

的防范。其他

漏洞

在各行业分布统计图如下:

图4

其他

漏洞行业分布统计

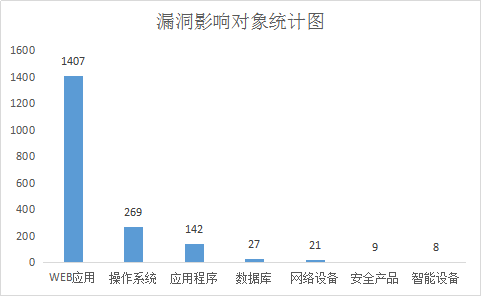

本期通用型漏洞按影响对象类型统计

WEB应用漏洞1407个

、操作系统漏洞269个

、应用程序漏洞142

、

数据库漏洞27个、网络设备

漏洞21个、

安全产品漏洞9个、智能设备漏洞8个

。

Microsoft ChakraCore和Microsoft Edge都是美国微软(Microsoft)公司的产品。ChakraCore是使用在Edge浏览器中的一个开源的ChakraJavaScript脚本引擎的核心部分,也可作为单独的JavaScript引擎使用。Microsoft Edge是一款Windows 10之后版本系统附带的Web浏览器。本周,上述产品被披露存在远程代码执行漏洞,攻击者可利用漏洞执行任意代码,破坏内存。

收录的相关漏洞包括:Microsoft ChakraCore和Edge远程代码执行漏洞(CNVD-2020-19965、CNVD-2020-19967、CNVD-2020-20367、CNVD-2020-20365、CNVD-2020-20368、CNVD-2020-20369、CNVD-2020-20370、CNVD-2020-20376)。上述漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0828

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0831

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0823

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0829

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0825

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0826

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0827

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0812

2、Qualcomm产品安全漏洞

Qualcomm MDM9206等都是美国高通(Qualcomm)公司的产品。MDM9206是一款中央处理器(CPU)产品。SDX24是一款调制解调器。MSM8917是一款中央处理器(CPU)产品。本周,上述产品被披露存在缓冲区溢出漏洞,攻击者可利用漏洞获取敏感信息,执行任意代码,导致拒绝服务和缓冲区溢出等。

收录的相关漏洞包括:多款Qualcomm产品缓冲区溢出漏洞(CNVD-2020-20195、CNVD-2020-20196、CNVD-2020-20197、CNVD-2020-20202、CNVD-2020-20203)、多款Qualcomm产品Data Modem缓冲区溢出漏洞(CNVD-2020-20198、CNVD-2020-20199、CNVD-2020-20200)。上述漏洞的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.qualcomm.com/company/product-security/bulletins/march-2020-bulletin

https://www.qualcomm.com/company/product-security/bulletins/march-2020-bulletin

https://www.qualcomm.com/company/product-security/bulletins/march-2020-bulletin

https://www.qualcomm.com/company/product-security/bulletins/march-2020-bulletin

https://www.qualcomm.com/company/product-security/bulletins/march-2020-bulletin

https://www.qualcomm.com/company/product-security/bulletins/march-2020-bulletin

https://www.qualcomm.com/company/product-security/bulletins/march-2020-bulletin

https://www.qualcomm.com/company/product-security/bulletins/march-2020-bulletin

3、CloudBees产品安全漏洞

CloudBees Jenkins(Hudson Labs)是美国CloudBees公司的一套基于Java开发的持续集成工具。该产品主要用于监控持续的软件版本发布/测试项目和一些定时执行的任务。Splunk Plugin是使用在其中的一个用于监控Jenkins主从基础架构、作业和构建过程的插件。Artifactory Plugin是使用在其中的一个用于发布、解析和发布可跟踪的构建工件的插件。LTS是CloudBeesJenkins的一个长期支持版本。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞获取敏感信息,执行任意代码等。

收录的相关漏洞包括:CloudBees Jenkins Sandbox认证绕过漏洞、CloudBees Jenkins Artifactory插件信息泄露漏洞、CloudBees Jenkins代码问题漏洞(CNVD-2020-20404、CNVD-2020-20405)、CloudBees Jenkins信息泄露漏洞、CloudBees Jenkins和LTS授权问题漏洞、CloudBees Jenkins Artifactory插件跨站脚本漏洞、CloudBees Jenkins跨站请求伪造漏洞(CNVD-2020-20705)。其中“CloudBees Jenkins Artifactory插件跨站脚本漏洞”的综合评级为“高危”。目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://jenkins.io/security/advisory/2019-08-28/

https://jenkins.io/security/advisory/2020-03-25/#SECURITY-1732

https://jenkins.io/security/advisory/2019-01-16/#SECURITY-901

https://jenkins.io/security/advisory/2019-01-16/#SECURITY-901

https://jenkins.io/security/advisory/2018-02-14/#SECURITY-506

https://jenkins.io/security/advisory/2018-09-25/#SECURITY-1013%20

https://jenkins.io/security/advisory/2018-09-25/#SECURITY-1013%20

https://jenkins.io/security/advisory/2020-03-25/#SECURITY-1732

https://jenkins.io/security/advisory/2020-03-25/#SECURITY-1732

4、IBM产品安全漏洞

IBM Tivoli Netcool Impact是美国IBM公司的一套网络管理软件。该软件具备自动支持关键业务功能,并提供一个可对实时的数据、事件和指示符进行统一访问的平台。IBM Spectrum Protect Plus是一套数据保护平台。该平台为企业提供单一控制和管理点,并支持对所有规模的虚拟、物理和云环境进行备份和恢复。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞执行任意命令,导致拒绝服务等。

收录的相关漏洞包括:IBM Tivoli Netcool Impact跨站请求伪造漏洞(CNVD-2020-20673、CNVD-2020-20675)、IBM Tivoli Netcool Impact拒绝服务漏洞、IBM Tivoli Netcool Impact跨站脚本漏洞(CNVD-2020-20671)、IBM Spectrum Protect Plus命令执行漏洞(CNVD-2020-20699、CNVD-2020-20702、CNVD-2020-20698)、IBM Spectrum Protect Plus身份验证绕过漏洞。其中,除 “IBM Tivoli Netcool Impact拒绝服务漏洞、IBM Tivoli Netcool Impact跨站脚本漏洞(CNVD-2020-20671)、IBM Tivoli Netcool Impact跨站请求伪造漏”外,其余漏洞的综合评级为“高危”,目前,厂商已经发布了上述漏洞的修补程序。提醒用户及时下载补丁更新,避免引发漏洞相关的网络安全事件。

参考链接:

https://www.ibm.com/support/pages/node/6128949

https://www.ibm.com/support/pages/node/6128937

https://www.ibm.com/support/pages/node/6128931