TAG

: ransomware 勒索 DarkSide

微步情报局监测发现,

2021年5月8日,

美国最大燃油管道公司 Colonial Pipeline 宣称遭到勒索软件攻击,导致暂停所有运输管道运行,同时部分 IT 系统受到影响,目前该公司已恢复较小的管道投入运营。美国交通部于9日发布地区紧急声明,放宽了部分地区运输燃油规定时间,弥补此次勒索事件带来的影响。参与调查的安全公司声称,此次勒索事件中使用一款为 DarkSide 勒索软件,并认为此次攻击与地域政治无关。

该事件也引起国内的广泛关注,一说“美国进入紧急状态”。通过事件梳理,微步在线发现这一说法并不准确,因为“紧急状态”仅限于受该事件影响的美国三个地区。同时,我们也快速对该事件进行了分析,根据相关参与事件响应的安全公司的结论,疑似遭到名为 DarkSide 勒索软件的攻击,但目前尚未发现与该事件直接相关的攻击细节和相关样本。根据微步安全云的相关监测数据,

我们

对 DarkSide 最新样本及其情报进行了专项的收集和分析。我们建议相关企业参考“处置建议”部分内容对该事件和相关威胁进行处置。

微步情报局通过威胁事件监测分析发现,美国最大燃油管道公司 Colonial Pipeline 于7日遭受勒索软件攻击,据该公司宣称其提供的燃油占美国东部燃料消耗的 45%,参与响应的安全公司发现受害者遭受到 DarkSide 勒索攻击。目前 DarkSide 运营商并未在其官网上承认此次攻击事件。

DarkSide 勒索软件于2020年8月出现,并以勒索软件即服务的商业模式运作,该勒索软件背后运营商声称医疗、教育、非营利组织和政府等领域不在其攻击目标范围内,同时将其部分收益捐赠给慈善机构。该勒索软件运营商会通过获取到的受害者信息进行评估,然后再确定需要支付的解密金额,赎金范围在$200,000 ~ $2,000,000。该组织目前已经攻击了超过40个受害者组织,该组织也宣称并非"勒索新手",在其介绍中写到已经通过其它勒索软件合作获利数百万美元。DarkSide 勒索软件目前具有 Windows 和 Linux 双平台攻击能力,早期版本存在解密工具。

该勒索软件主要针对非俄语系统,确保不会在独立国家联合体(CIS)的机器中运行。猜测该运营商为讲俄语的黑客组织,尽管目前没有证据表明俄罗斯可以从勒索软件中获取利益,但俄罗斯黑客已经渗透到美国一些关键部门。

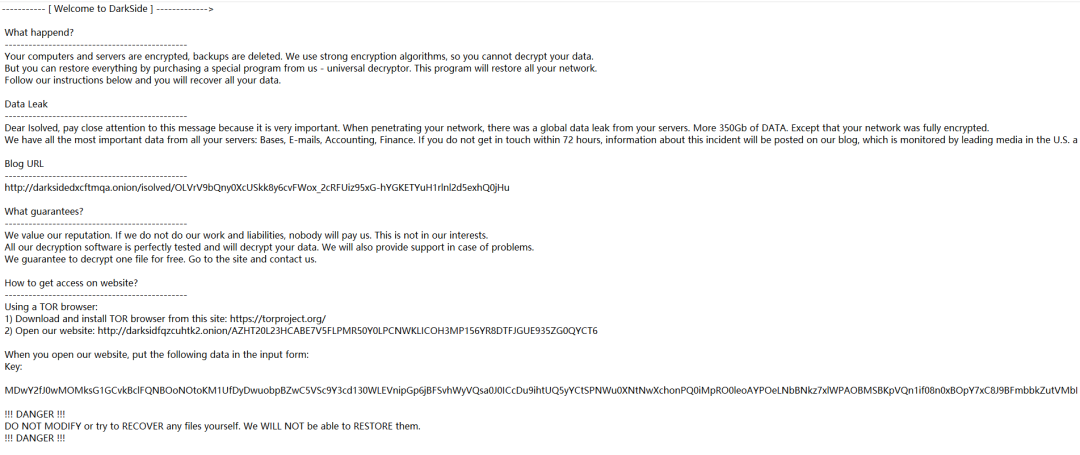

DarkSide 勒索软件会在受害者机器上留下勒索记录,其中包含了被盗数据量、数据类型、以及数据泄露站点链接。在规定期限内,如果没有收到支付的赎金会将窃取的信息公开。

逆向分析该勒索软件,在解密代码入口部分存在 “VMProtect begin”、“VMProtect end” 的标识字符串,但实际并未发现虚拟化代码。

运行期间木马程序通过修改当前进程 token 进行提权操作。

运行后的勒索信展示及 C&C 回连如下。

一般受到勒索软件攻击无法进行解密,受害者只能支付赎金或者重建系统架构,对个人和企业造成损失巨大。此次事件中的 Colonial Pipeline 公司更是美国关键基础设施的运营商,造成损失更是无法估量。面对勒索软件带来的利益,未来会有更多的黑客组织参与其中。一旦涉及到电力、通讯、能源等关键基础设施的运营商可能遭受到灾难性风险。

-

微步在线情报团队已经掌握最新 DarkSide 勒索相关情报,使用微步在线相关产品的客户,请关注相关产品是否存在名为 “DarkSide” 或者 “DarkSide 勒索软件”的告警,如果出现,请高优先级进行处置。部分公开 IOC 请参考附录。

-

排查企业邮箱/个人邮箱账中是否收到过可疑邮件,并通过相关情报信息进行自查;

-

如发现部分员工存在账密被盗情况,需及时修改密码,并进一步核实该邮箱是否出现过异常登陆及其他恶意行为。加强内部人员安全意识培训,勿轻信可疑邮件中包含的可疑链接;

-

定期更换账号密码,保证密码长度与复杂度,不同系统账号尽量使用不同密码;

-

设置重要资料共享访问权限,定期备份关键系统和资料;

-

-

使用正规渠道下载安装软件,禁止打开不明渠道共享文件。

-

如果被 DarkSide 勒索病毒攻击,可先使用解密工具尝试解密,下载地址:

https://labs.bitdefender.com/2021/01/darkside-ransomware-decryption-tool/

securebestapp20[.]com

temisleyes[.]com

catsdegree[.]com