2024-09-22 微信公众号精选安全技术文章总览

洞见网安 2024-09-22

暴暴的皮卡丘 2024-09-22 23:32:34

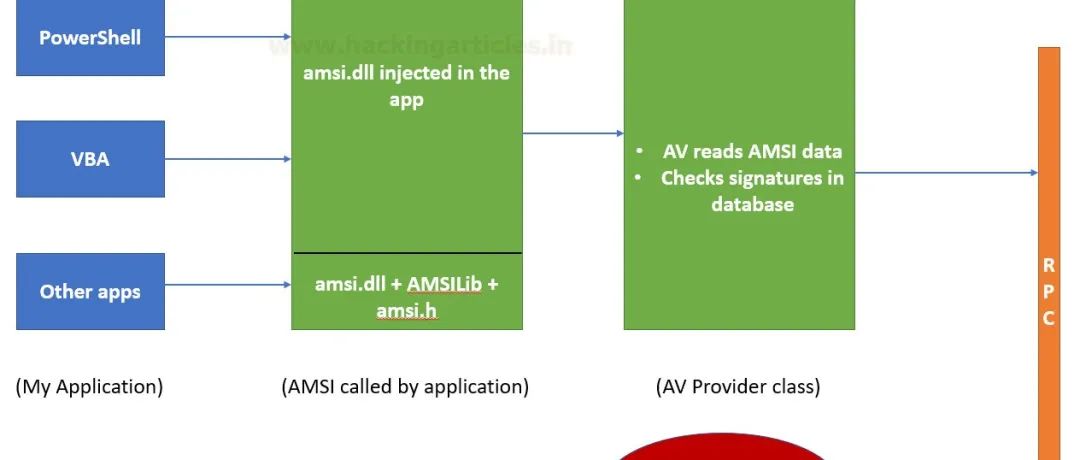

Windows AMSI是微软为增强系统安全性引入的一个通用接口,旨在帮助防病毒软件和安全应用程序检测并阻止恶意代码(如脚本、宏、文件等)的执行,它允许开发人员在其应用程序中集成恶意软件防御功能,本文抛砖引玉给出一些绕过的思维

网络研究观 2024-09-22 23:20:17

狗头网络安全 2024-09-22 18:17:29

本文介绍了如何使用Burpsuite对基础认证进行爆破。基础认证是一种常见的网络认证方式,其请求包中的Authorization字段通过Base64加密后发送。文章首先解释了基础认证的工作原理,然后详细说明了如何将请求包发送到Burpsuite的Intruder模块进行爆破。在爆破过程中,需要设置自定义迭代器(Custom iterator),通过配置多个项目列表来生成所有可能的排列组合。文章还提到了如何使用Base64加密对用户名和密码进行编码,并在Payload Processing中添加相应的加密步骤。最后,作者提醒读者在实战中灵活运用这些技巧,并注意版权问题。

Web应用安全

渗透测试

密码破解

工具使用教程

安全认证机制

黄豆安全实验室 2024-09-22 17:55:02

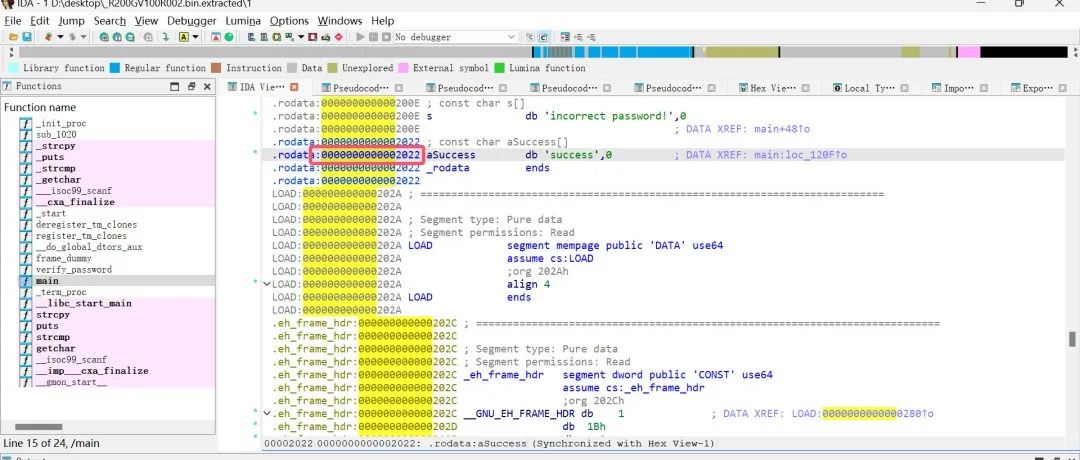

文章介绍了栈溢出漏洞的基本概念和利用方法。栈溢出发生在程序尝试写入超过栈内存区域大小的数据时,可能使攻击者覆盖重要数据并控制程序执行。文章首先介绍了Linux下用于PWN的工具,如file、nano、objdump和IDA Free,以及如何使用这些工具查看文件信息、编辑文件和反汇编代码。接着,通过示例代码展示了如何创建一个简单的C程序,并使用Python的pwntools库来控制程序执行和数据传输。文章还讲述了如何使用pwntools的process库运行程序,并通过send、sendline、recv和recvline等函数进行数据交互。此外,介绍了interactive函数的重要性,以及如何通过context设置操作系统和架构等。文章还提到了使用gdb进行程序调试的方法,包括设置断点、查看数据和单步执行。最后,通过一个栈溢出漏洞的示例,详细说明了如何利用栈溢出漏洞覆盖内存地址,从而控制程序流程。文章旨在为网络安全学习者提供栈溢出漏洞的基础知识和利用技巧。

栈溢出漏洞

PWN技术

Linux环境下的安全测试

二进制分析

动态调试

C语言安全

法克安全 2024-09-22 17:30:33

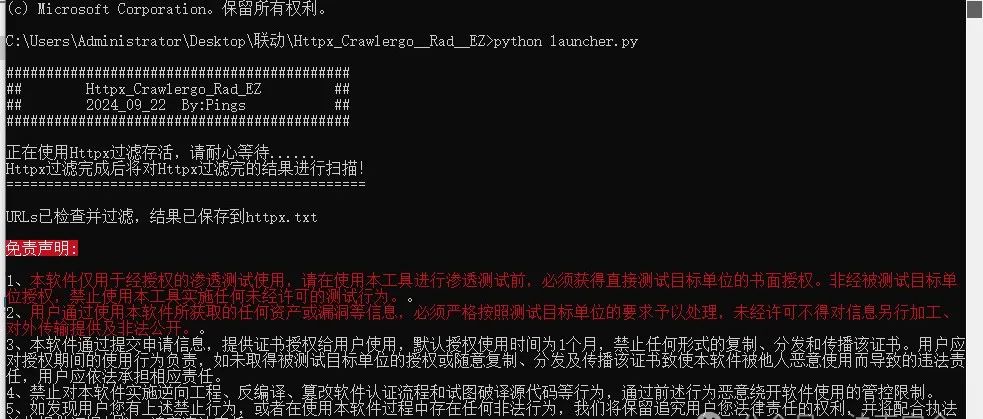

该文章主要介绍了如何通过Httpx、Crawlergo、Rad与EZ扫描器的联动使用来提升网络安全扫描的效果。作者首先利用Httpx工具过滤掉无用的目标,如去除返回502错误的URL,确保后续操作针对的是有效目标。接着,采用Crawlergo和Rad两个爬虫工具对过滤后的URL进行深度爬取,二者结合可以更全面地发现网站结构中的潜在漏洞或弱点,减少遗漏。最后阶段,则是运用EZ扫描器对上述步骤中收集到的信息执行主动及被动两种模式下的安全扫描。特别提到,在被动扫描模式下,EZ表现良好,并推荐了一个支持高版本Java运行且在处理流量方面表现稳定的被动扫描插件。此外,文章还提供了获取相关工具的具体途径。

爬虫技术

扫描器使用

漏洞检测

工具联动

源代码分析

网络流量分析

fullbug 2024-09-22 17:30:15

JWT(JSON Web Token)是一个小型的凭证,开发者通过使用 JWT可以获得一种简单、安全、高效的方式来处理用户认证和授权的问题。本文通过django项目的实战来说明如何应用和使用JWT。

凝聚力安全团队 2024-09-22 13:27:36

本文是一篇关于致远互联OA系统properties敏感信息泄漏漏洞的复现报告。报告首先声明了文章的目的和免责条款,强调了未经授权的系统访问可能导致的法律责任。然后,报告利用网络空间测绘工具Fofaapp搜索到的致远互联OA系统,复现了properties敏感信息泄漏漏洞。报告提供了修复建议,包括禁止公网访问系统、使用防火墙设定访问规则以及及时升级产品到最新版本。最后,报告还推荐了其他相关的漏洞复现文章,涉及致远OA以及其他系统的任意文件上传、任意文件下载和远程代码执行漏洞。

敏感信息泄漏

网络安全意识

法律法规遵守

漏洞复现

修复建议

致远互联 OA 系统

安全狗的自我修养 2024-09-22 12:25:53

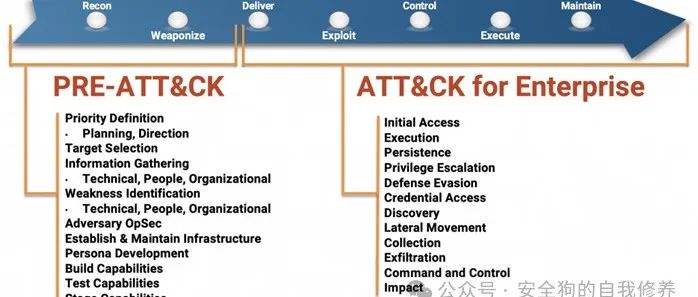

本文探讨了攻击者如何利用LOLBins(Living Off the Land Binaries)和LNK文件进行恶意活动,以绕过传统安全措施。LOLBins指的是操作系统中合法的二进制文件,常被忽视,而LNK文件是Windows的快捷方式文件,可能被操纵以隐藏恶意活动。文章介绍了两种方法:第一种通过HavocC2创建有效载荷,利用Certutil.exe远程下载并用Pcalua.exe执行,模拟APT攻击的各个阶段;第二种方法通过在LNK文件中嵌入恶意命令执行。文章强调了LOLBins在攻击中的多功能性,包括初始访问、执行、持久性、权限提升等,并指出防御这些技术需要多层次的安全措施。

APT攻击

LOLBins

LNK文件利用

安全防御绕过

渗透测试

恶意软件开发

命令和控制

权限提升

横向移动

数据泄露