英语版 Simplocker

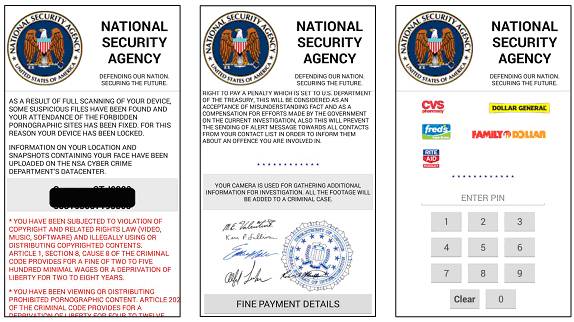

在发现第一个Simplocker变种后仅一个月,我们开始检测这个勒索软件的新版本,其中有一些重要的改进。最明显的变化是语言:Android/Simplocker.I现在显示英语赎金屏幕而不是俄语。受害人被引导相信,该设备在检测到非法活动(软件盗版、儿童色情等)后被FBI阻止——典型的警察勒索软件行为。索要的赎金现在在200美元到500美元的范围内,受害者被指示使用MoneyPak凭证支付。像一些以前的Android/Simplocker变体,这一个也使用了从设备显示相机反馈的恫吓软件战术。

图16 Android/Simplocker的英文赎金消息

最新的变体略微改变了赎金请求的视觉效果。不是FBI,而是NSA指责受害者“访问了被禁止的色情网站”(原文如此),并要求500美元的付款。

图17 - 最新的Android/Simplocker NSA赎金消息

图17 - 最新的Android/Simplocker NSA赎金消息

除了加密设备的SD卡上的文档、图像和视频,该木马现在还加密存档文件:ZIP、7z和RAR。这种“升级”会带来非常不愉快的后果。许多安卓文件备份解决方案将备份存储为存档文件。如果用户感染了Android/Simplocker.I,这些备份也将被加密。

更高级的Simplocker版本也要求安装为设备管理员,这使得它们更难被删除,因为用户必须首先撤销应用程序的设备管理员权限,然后再卸载它们。当勒索软件锁定了你的屏幕时,这是很难做到的。

另一个值得注意的变化是恶意软件开始使用XMPP(可扩展消息和呈现协议)协议(Jabber)与其C&C服务器通信。使用XMPP使得跟踪C&C服务器比使用HTTP更加困难。

Android/Simplocker使用此即时消息通信协议将有关受感染设备的信息发送到服务器并执行收到的命令。某些Android/Simplocker变体使用的第三种C&C服务器寻址是使用Tor.onion域。

Simplocker进化中最重要的一步是恶意软件用来加密受害者文件的加密密钥。在初始版本的几个月后,我们发现使用从C&C服务器生成和发送的唯一密钥的Simplocker变体。这标志着木马的概念验证阶段的结束,并且不再能够容易地解密被劫持的文件。

Lockerpin

在以前的安卓锁屏木马中,屏幕锁定功能通常是通过在无限循环中不断将赎金窗口带到前台来实现的。虽然实施了各种自卫机制以保持设备用户锁定,不难通过使用安卓调试桥(ADB)或停用设备管理员权限并在安全模式下卸载恶意应用程序,来摆脱恶意软件,从而解锁设备。

不幸的是,随着我们在2015年8月发现的Android/Lockerpin,恶意软件作者已经加强了他们的游戏。如果用户感染了此安卓赎金锁,则删除PIN锁定屏幕的唯一方法是,设备之前是否已被root或安装了能够重置PIN的MDM解决方案。否则,最后一个选项是恢复出厂设置,即删除设备上的所有数据。

Lockerpin用于锁定设备的技术非常简单——它利用了内置的安卓 PIN屏幕锁定机制。它能够在设备上设置PIN,或者甚至在已经设置的情况下改变它。它能够这样做,前提是受害者已授予恶意应用设备管理员权限。

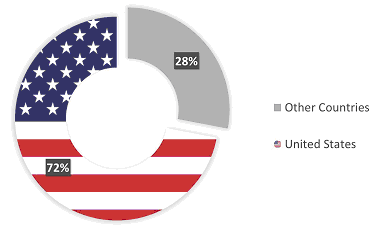

图18 - Android/Lockerpin地理分布

根据ESET的LiveGrid®统计,大多数受感染的安卓设备在美国,占72%的百分比。这是一种趋势的一部分,安卓恶意软件作者正在从主要是俄罗斯和乌克兰用户转移到针对美国的受害者,在那里他们可以赚取更大的利润。

恶意软件一直伪装成用于观看成人视频的应用程序进行散布。

早期版本的 Android/Locker 家族以与所有其它安卓木马程序相同的方式获取设备管理员状态,这些木马使用它们主要用于防止卸载——它们依赖于用户自愿激活提升的权限。

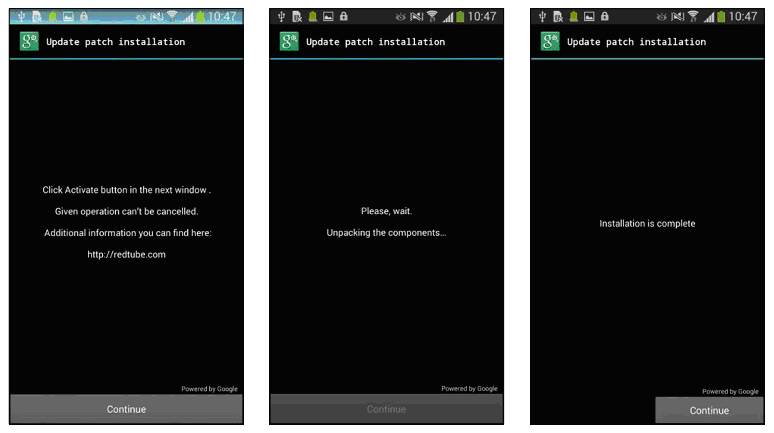

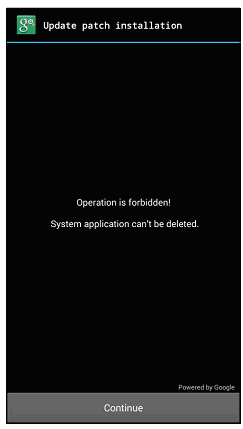

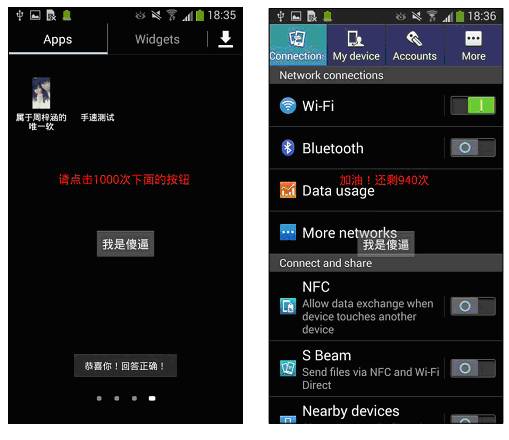

然而,在最新版本中,木马通过更隐蔽的点击提升(tap-jacking,注:应是指本段剩余部分所述方法)技术获得设备管理员权限。系统设备管理激活窗口覆盖了木马的恶意窗口,假装是一个“更新补丁安装”。该技术的要点是假的继续按钮完全放置在底层的激活按钮上。因此,当受害者点击这个无害的安装,他们无意中授予恶意软件设备管理员权限。

图19 - Android/Lockerpin隐蔽地通过tap-jacking获得设备管理员权限

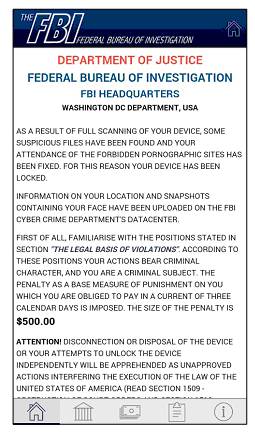

安装后,典型的警察勒索软件场景继而产生。用户被显示一个来自联邦调查局的虚假信息,要求500美元赎金,因涉嫌查看和窝藏禁止色情材料。

图20 - Android/Lockerpin赎金信息

在显示赎金消息后的指定时间延迟后,PIN将被设置(或更改)为随机生成的四位数字,而不会发送给攻击者。Lockerpin的某些变体具有通过将PIN锁定重置为零值来移除PIN锁定的功能。

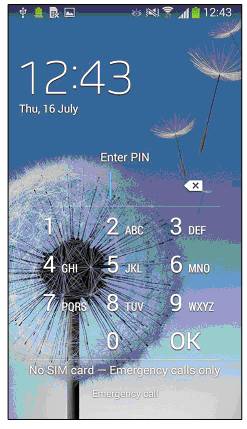

图21 - 被Android/Lockerpin锁定的设备

Lockerpin的进攻性自卫

Android/Lockerpin不仅以新颖和秘密的方式获取了设备管理员的权限,它也使用进攻性的自卫机制,以确保它保持它们(注:管理员权限)。当用户尝试停用恶意软件的设备管理员时,它们将会失败,因为木马已经注册了回调函数,以在尝试删除后立即重新激活权限。

类似于设备管理员首次被特洛伊木马激活,如果进行删除尝试,设备管理员窗口再次覆盖一个假窗口,如图22所示。按“继续”有效地重新激活提升的权限。

图22 Android/Lockerpin阻止尝试撤销设备管理员权限

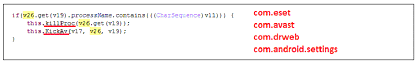

作为额外的自我保护层,当用户尝试停用其设备管理员权限时,勒索软件还会尝试终止运行的AV进程。该木马试图保护自己免受三个移动防病毒应用程序:ESET Mobile Security和Avast与Dr.Web的安卓解决方案。

图23 - Android/Lockerpin试图杀死运行的AV进程

恶意软件将无法成功杀死或删除ESET Mobile Security。Lockerpin试图杀死com.android.settings过程,以防止通过安卓的内置应用程序管理器进行恶意软件标准卸载。

Jisut

这种由ESET安全解决方案检测到的这个奇怪的勒索软件系列(Android / LockScreen.Jisut)在2016年的活动中出现了显着的增长——检测的数量比2015年翻了一番。

大多数看到的变体尝试锁定用户设备,但奇怪地没有要求赎金。他们唯一可见的活动是改变壁纸或在背景中播放的声音,让我们更加相信其主要是作为一个恶作剧,而不仅仅是为了获得经济利益的假设。

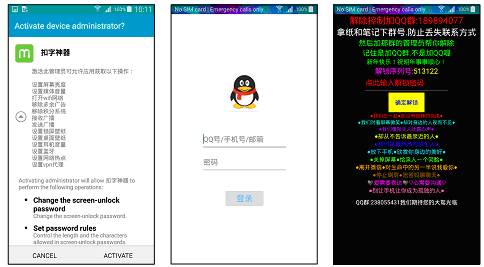

然而,ESET也记录了要求受害者支付赎金的变体。为了使过程更简单和更直接,攻击者添加QR码,允许受感染的用户向攻击者写入消息或直接进行付款。一些示例甚至尝试销售应用程序或其源代码。

在2017年初看到的Jisut勒索软件变种之一也有一个特殊的能力,以前没有报道过。它使用语音消息要求赎金,使其成为在野外检测到的第一个“会说话的安卓勒索软件”。感染设备后,一个女声说中文“祝贺”受害者,并要求40元(约6美元)以解锁。

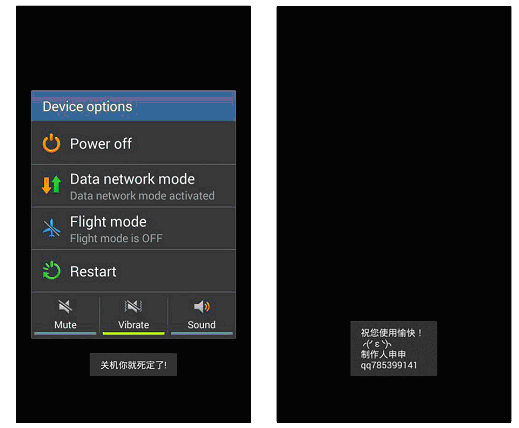

图24 - Android/Jisut请求管理员权限,收获QQ凭据和在锁定屏幕的上面通过语音消息要赎金。

这个变种在中国最普遍,可能出新手中国少年网络犯罪分子之手。

大多数勒索软件——锁屏和加密勒索软件——要求通过预付现金凭证或比特币支付,正是因为这些支付方法几乎不可追踪。然而,Jisut背后的帮派采取了一种完全不同的方法,似乎不在乎它的匿名性。勒索软件屏幕包括在中国社交网络QQ上的联系信息,并敦促受害者与作者联系,以获得他们的文件。如果QQ个人资料中的信息有效,则恶意软件运营商是17至22岁的中国青少年。

Android/LockScreen.Jisut的第一个变体开始出现在2014年上半年。从那时起,我们已经检测到数百个变体,所有的行为有所不同,或显示不同的赎金消息,但所有都基于相同的代码模板。

整个Jisut恶意软件家族不同于任何其他已知的LockScreen勒索软件。一种类型的Jisut行为是创建一个覆盖所有其他活动的全屏Activity(安卓开发人员描述“window”时的术语)。全屏幕叠加层只是一个黑色背景,所以设备显示为锁定或关机了。如果用户打开菜单以关闭或重新启动设备,将显示恶作剧消息。一些示例具有前一个活动变体的特征:他们播放来自Alfred

Hitchcock的Psycho的著名淋浴场景音乐,同时在无限循环中振动设备。

图25 - Jisut恶作剧的消息:左:“关,你死了!”右:“我希望过得愉快!生产者申申”

另一个Jisut变体要求用户点击一个按钮,“我是一个白痴”1000次。计数器达到1000后没有任何反应;它会重置为零,而沮丧的用户可以继续无限期地点击。

图26 - Android/LockScreen.Jisut:“请点击下面的按钮1000次”

除了描述的愚蠢行为,大多数Android/LockScreen.Jisut变体还包含有害的功能。像Android/Lockerpin,他们可以设置或更改设备锁定屏幕PIN或密码。

一些变体不依赖于合法的内置安卓锁屏功能,但显示自己的全屏窗口模仿锁定屏幕,如同警察勒索软件Android/Locker和Android/Koler家族做的。

图27 - Android/LockScreen.Jisut已通过PIN或密码锁定设备

图28 - 更加生动的自定义锁定屏幕与恶意软件作者的QQ号码

除了勒索软件方面,一些变体可以通过向所有用户联系人发送指向恶意软件的URL链接的短信消息来传播。

Charger

在 2017 年年初,在 Google Play 商店中发现了一个具有锁定用户设备功能的远程控制后门木马。假装一个名为 EnergyRescue 的“节能”应用程序,其实是被称为Charger 的恶意软件,试图窃取用户数据以及在多个方面控制设备。

ESET 对恶意软件的分析表明,它可以收获联系人和已安装应用程序的列表;然而,尽管拥有这个功能,似乎充电器从来没有发送数据给攻击者。

基于攻击者的命令,它也能够锁定或解锁受感染的设备,并要求 0.2 个 BitCoin 赎金。这意味着,Charger 已经加入排他俱乐部,作为第一个通过 Google Play 安全检查的锁屏勒索软件之一。

根据收到的命令,它还可以从受感染设备中提取和发送所有文本消息,包括收件箱、发送和草稿文件夹中的文本消息,发送受害者的照片,更新自己以及激活管理员权限。攻击者使用HTTP协议成功实现这些功能,以控制受感染的设备。

如何使您的安卓受到保护

对于安卓设备的用户,了解勒索软件威胁并采取预防措施非常重要。其中最重要的主动措施是避免非官方的应用程序商店,并安装和保持更新移动安全应用程序。此外,重要的是对来自设备的所有重要数据进行功能备份。

有可能的是,对勒索软件采取适当措施的用户将永远不会面临任何赎金请求。即使他们成为受害者并且最坏的情况是看到他们的数据加密,在有备份的情况会使这样的经历不算什么。

如果用户确实成功被勒索软件感染,他们有几个移出选项,取决于具体的恶意软件变体。对于大多数简单的锁屏勒索软件家族,将设备引导到安全模式——因而第三方应用程序(包括恶意软件)将无法加载——将发挥功效,用户可以轻松卸载恶意应用程序。启动进入安全模式的步骤因不同的设备型号而异。(请参阅您的手册,或询问 Google 搜索引擎。)如果应用程序已被授予设备管理员权限,则必须先从设置菜单中撤消这些权限,然后才能卸载应用程序。

如果具有设备管理员权限的勒索软件使用安卓的内置PIN或密码屏幕锁定功能锁定了设备,情况会变得更加复杂。应该可以使用Google的安卓设备管理器或备用MDM解决方案重置锁定。root过的安卓手机有更多的选择。恢复出厂设置将删除设备上的所有数据,如果没有可用的MDM解决方案,可以作为最后手段。

如果设备上的文件已被加密勒索软件(如 Android/Simplocker)加密,我们建议用户联系他们的安全提供商的技术支持。根据特定的勒索软件变体,解密文件也许可能,也许不可能。

我们还建议受影响的用户不要支付所要求的赎金,原因有几个。虽然一些成熟的 Windows cryptoromware 帮派已经达到专业水平,用户通常会真的得到文件解密,但并不总是这样。

文件加密型加密勒索软件在恶意软件写入程序中非常受欢迎,并且有许多不同的 Windows 文件编码器家族(ESET 检测给出的类别名)。他们中的许多人已经加入了勒索软件行列,希望复制 Cryptolocker 等的成功,但我们对所有这些家庭的技术分析表明它们许多做得并不好。对于用户来说,这意味着两件事情:首先,即使他们付费,他们的文件可能也不会被解密。其次,在不付费的情况下也可能解密他们们的文件。就安卓上的勒索软件而言,我们已经看到了几个变种,其中用于解密文件或卸载锁定屏幕的代码完全丢失,所以支付不会解决任何东西。

在单个用户或企业成为加密勒索软件的受害者,并面临数据丢失情况下,它归结为一个信任的问题。网络犯罪分子是否可以信任在赎金支付后信守讨价还价结果并解密文件?显然,没有保证。即使文件被解密,没有什么能阻止攻击者(同一个或其他人)再次回来要更多。以更广泛的角度看待整个勒索软件经济——FBI 的估计在 2016 年高达 10 亿美元——表明,屈服于攻击者的要求只会助燃问题。

如上所述,通过遵守基本安全原则,在安卓上使用更新的安全软件,以及备份你的数据(不仅仅是设备本身)是一个更明智的选择。 所有这些预防措施都是随时可用和易于使用的,真的没有理由不这样做。

本文由 看雪翻译小组 hanbingxzy 编译

原文作者:

Robert Lipovský – 高级恶意软件研究员

Lukáš Štefanko – 检测工程师

Gabriel Braniša – 恶意软件研究员

原文链接: http://t.cn/RiPRj0r

热 门 阅 读:

利用勒索软件 Locky 的漏洞来免疫系统

草根也挖洞-记录挖洞之旅

传说99%安卓手机都有的漏洞

....

更多优秀文章点击左下角“关注原文”查看!

看雪论坛:http://bbs.pediy.com/

微信公众号 ID:ikanxue

微博:看雪安全

投稿、合作:www.kanxue.com