这是在国内,全球已经有近100个国家遭遇勒索病毒的袭击,在英格兰,至少16家医院和相关机构遭遇了攻击,苏格兰还有5家。每家医院除了面临约400万人民币的勒索,还面临电脑系统瘫痪、电话线路被切断、急诊病人被迫转移…

这种勒索病毒名为WannaCry,从部分学校遭遇的大量感染事件上看,大量论文等重要文件被加密,只有使用比特币支付赎金才能恢复。

此病毒的传播手段利用了4月14日黑客组织ShadowBrokers公布的EquationGroup黑客工具,其中ETERNALBLUE模块是SMB漏洞利用程序,可以攻击开放了445端口的Windows机器,实现远程命令执行。

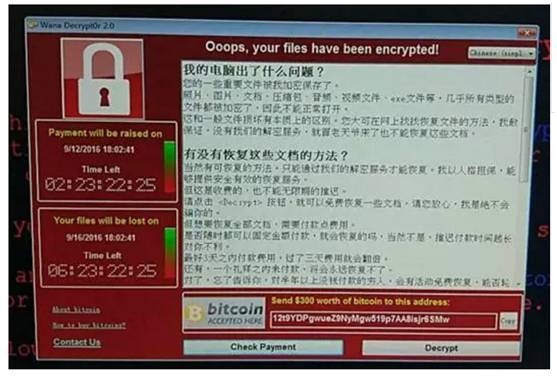

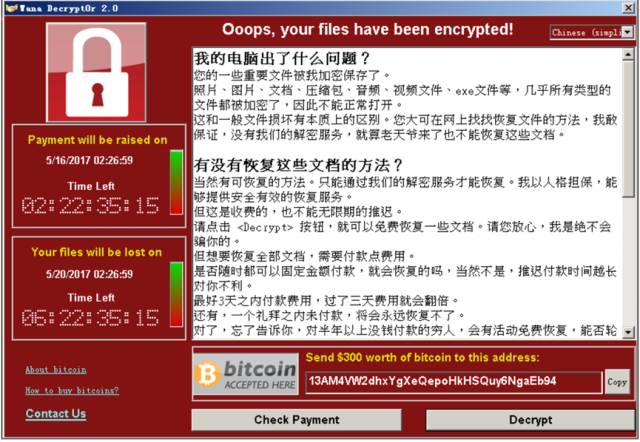

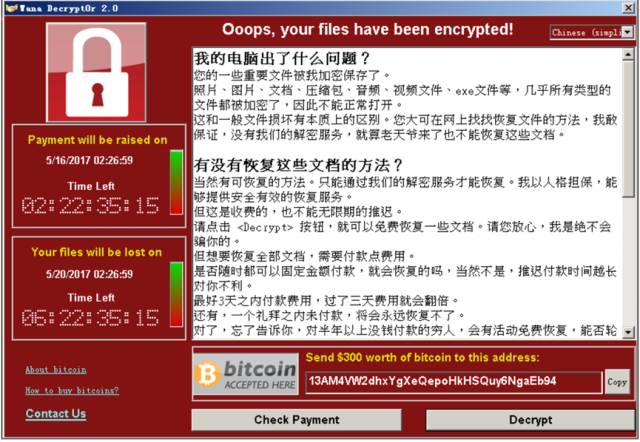

当系统被该勒索软件入侵后,弹出勒索对话框

当系统被该勒索软件入侵后,弹出勒索对话框

传播原理

该勒索软件迅速感染全球大量主机的原因是利用了基于445端口传播扩散的SMB漏洞MS17-010,微软在今年3月份发布了该漏洞的补丁,请尽快修复。

Wannacry细节描述

由于以前国内多次爆发利用445端口传播的蠕虫,部分运营商在主干网络上封禁了445端口,但是教育、医疗等网络并没有做此限制,仍然存在大量暴露445端口且存在漏洞的电脑,导致目前蠕虫的泛滥。

病毒细节

1、病毒会加密如下后缀名的文件:

.PNG.PGD.PSPIMAGE.TGA.THM.TIF.TIFF.YUV.AI.EPS.PS.SVG.INDD.PCT.PDF.XLR.XLS.XLSX.ACCDB.DB.DBF.MDB.PDB.SQL.APK.APP.BAT.CGI.COM.EXE.GADGET.JAR.PIF.WSF.DEM.GAM.NES.ROM.SAV.CAD.DWG.DXF.GPX.KML.KMZ.ASP.ASPX.CER.CFM.CSR.CSS.HTM.HTML.JS.JSP.PHP.RSS.XHTML.DOC.DOCX.LOG.MSG.ODT.PAGES.RTF.TEX.TXT.WPD.WPS.CSV.DAT.GED.KEY.KEYCHAIN.PPS.PPT.PPTX.INI.PRF.HQX.MIM.UUE.7Z.CBR.DEB.GZ.PKG.RAR.RPM.SITX.TAR.GZ.ZIP.ZIPX.BIN.CUE.DMG.ISO.MDF.TOAST.VCD.TAR.TAX2014.TAX2015.VCF.XML.AIF.IFF.M3U.M4A.MID.MP3.MPA.WAV.WMA.3G2.3GP.ASF.AVI.FLV.M4V.MOV.MP4.MPG.RM.SRT.SWF.VOB.WMV.3DM.3DS.MAX.OBJ.BMP.DDS.GIF.JPG.CRX.PLUGIN.FNT.FOX.OTF.TTF.CAB.CPL.CUR.DESKTHEMEPACK.DLL.DMP.DRV.ICNS.ICO.LNK.SYS.CFG

2、密系统中的照片、图片、文档、压缩包、音频、视频、可执行程序等几乎所有类型的文件,被加密的文件后缀名被统一修改为“.WNCRY”。

3、该勒索软件会将自身复制到每个文件夹下,并重命名为“@[email protected]”。同时衍生大量语言配置等文件

事实上,勒索软件干这样的勾当已经不是一天两天了,比这更为缺德、更奇葩的行径也很常见。

比如说:拉两个无辜者下水能解密文件,就是考验人性你能咋滴?

去年在国外爆发的勒索病毒PopcornTime走的是网络传销路线,感染电脑后,给你两个选择,要么缴纳大笔赎金,要么感染其他两个无辜者,并让他们缴纳赎金,卑鄙的做法为敲诈者病毒的传播推波助澜。面对“给不给别人种病毒”的考验,你会如何选择?

还有这种:我没那么多耐心,限时两天,不交赎金就撕票!

通常情况下,为了金钱利益,敲诈病毒感染电脑后会留出一定的时间给受害用户,考虑是否缴纳赎金获得解密钥匙。可是一个名为“达芬奇密码”的敲诈木马偏偏是个急性子,要求中招用户必须在48小时内支付规定的赎金,否则直接撕票,根本没有回旋余地。

而勒索软件最闻名的一场战役,莫过于它和FBI的过招中,FBI竟然认怂了!

话说在去年,洛杉矶一家医院被勒索病毒入侵,全部文件被锁死,医生们被迫拿起纸笔写病历,想解锁?OK,拿9000比特币(当时约合370万美元)来换。

如此嚣张的病毒惊动了FBI,更让他们祭出了头号通缉令,但之后却不了了之。FBI在无奈之下,竟然公开表示:如果感染了勒索软件,就按黑客的要求支付赎金吧,不要期待FBI会帮你救出数据。言下之意是,不好意思,我们怂了!

没错,今天爆发的勒索病毒,不过是过往其种种行径的集中重现。这种病毒2014年刚刚在国外出现时,就以加密文件并勒索赎金、变种频出且危害重大被中招者称为“史上最缺德的病毒”,2016年更是一度以500万次的攻击数量被冠以“病毒之王”的称号。

据360安全中心分析,此次校园网勒索病毒是由NSA泄漏的“永恒之蓝”黑客武器传播的。“永恒之蓝”可远程攻击Windows的445端口(文件共享),如果系统没有安装今年3月的微软补丁,无需用户任何操作,只要开机上网,“永恒之蓝”就能在电脑里执行任意代码,植入勒索病毒等恶意程序。

目前,“永恒之蓝”传播的勒索病毒以ONION和WNCRY两个家族为主,受害机器的磁盘文件会被篡改为相应的后缀,图片、文档、视频、压缩包等各类资料都无法正常打开,只有支付赎金才能解密恢复。这两类勒索病毒,勒索金额分别是5个比特币和300美元,折合人民币分别为5万多元和2000多元。

针对NSA黑客武器利用的Windows系统漏洞,微软在今年3月已发布补丁修复。此前360安全中心也已推出“NSA武器库免疫工具”,能够一键检测修复NSA黑客武器攻击的漏洞;对XP、2003等已经停止更新的系统,免疫工具可以关闭漏洞利用的端口,防止电脑被NSA黑客武器植入勒索病毒等恶意程序。

虽然无法解密,但好在这个病毒还能够防得住,你需要做到的主要有以下几点:

1、重要文件提前备份!云盘、移动硬盘、U盘都备份一份,以防不测!

2、打补丁,打补丁,打补丁!微软补丁MS17-010网址http://t.cn/RaSv6qq

3、关闭445端口,防止“永恒之蓝”利用开启端口进行攻击,方法如下:http://t.cn/RAc0GlM

4、觉得2、3步太麻烦的用户请使用360安全卫士的“NSA武器库免疫工具”,它能一键检测修复NSA黑客武器攻击的漏洞,并关闭漏洞利用的端口,防止电脑被NSA黑客武器植入病毒。下载地址:http://dl.360safe.com/nsa/nsatool.exe

5、加强安全意识,不明链接不要点,不明文件不要下载,不明邮件不要点开。

此次的病毒只是利用了大部分落后电脑的漏洞,但对我们很多企事业单位、校园网、公司局域网提了个醒,对网络安全的不重视,就很容易成为攻击的对象。

从5月12日开始,一种WannaCrypt(永恒之蓝)勒索蠕虫在全球范围内进行了大规模攻击,加密用户电脑硬盘锁定电脑,索要300美元赎金,上演了一场世界大勒索。

英国的16家医院的电脑被锁,医生无法进入患者档案,无法给病人看病;

北京、上海、重庆、成都等全国多地加油站业务电脑被锁,无法用银行卡、支付宝和微信支付,只能用现金才能加油;

清华、北大、上海交大、山东大学等全国各地众多院校出现病毒感染情况,大量学生毕业论文等重要资料被病毒加密,只有支付赎金才能恢复。

根据360威胁情报中心的统计,在短短一天多的时间,全球近百个国家的超过10万家组织和机构被攻陷,其中包括1600家美国组织,11200家俄罗斯组织。国内已经有29372家机构组织的数十万台机器感染WannaCrypt(永恒之蓝),被感染的组织和机构已经覆盖了几乎所有地区,影响范围遍布高校、火车站、自助终端、邮政、加油站、医院、政府办事终端等多个领域,被感染的电脑数字还在不断增长中。

周一(5月15日)工作日首日,是电脑开机的高峰,也是勒索蠕虫传播的高峰,360安全监测与响应中心为与勒索蠕虫病毒关系密切的服务器管理员、桌面终端管理员、普通用户都提供了完整的安全开机操作指南,具体如下。

步骤一:请阅读附件文档的附件1《360针对“永恒之蓝”(蠕虫WannaCry)攻击预警通告》文档以了解整个事件的全貌,掌握应急响应所需要必备知识。

步骤二:请准备好工具软件包中的工具1、工具2和工具3,这些工具软件已经包含在360企业安全为您提供的安全U盘,或选择未被感染的电脑从网络上下载,在使用U盘时,请确保打开U盘的写保护功能,以避免U盘遭受感染。

步骤三:请按照流程进行安全操作:

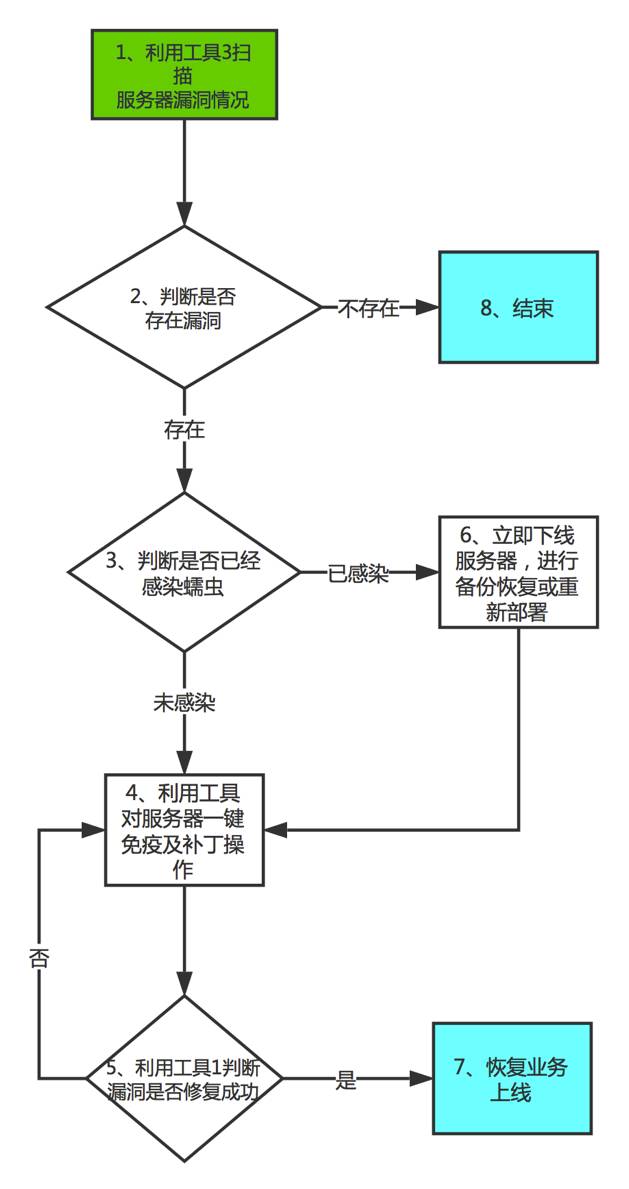

流程1服务器管理员操作流程

流程图示中的环节1说明:

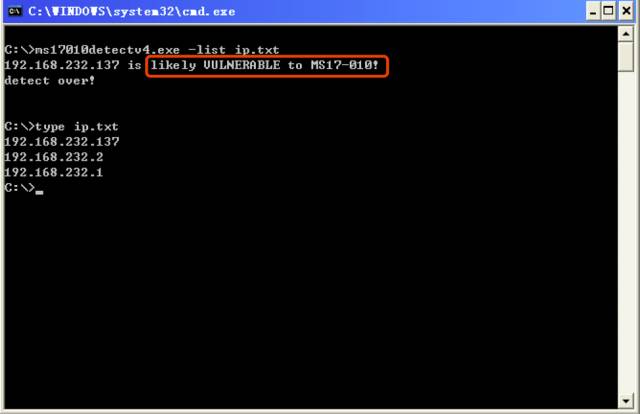

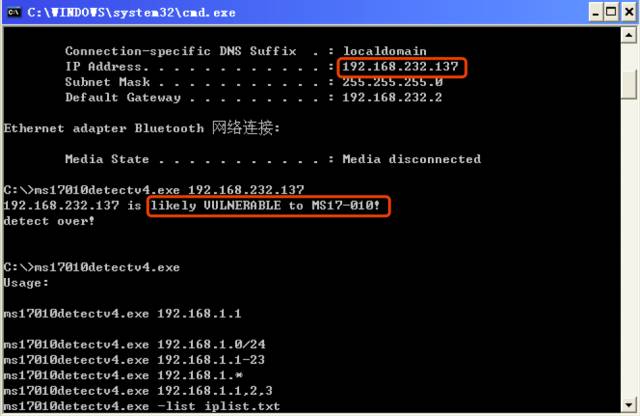

该步骤使用工具3检测管辖范围内的服务器是否存在本次勒索蠕虫所利用的漏洞,尽快确认存在漏洞的服务器数量和范围。其中工具3的使用方法:在命令行环境下执行工具3,示例如下:

ms17010detectv4.exe192.168.1.1扫描单个IP

ms17010detectv4.exe192.168.1.0/24扫描单个网段

ms17010detectv4.exe192.168.1.1-23扫描单个网段连续IP

ms17010detectv4.exe192.168.1.*扫描单个网段全部IP

ms17010detectv4.exe-listiplist.txt扫描多个IP,地址每行一个输入到txt文件中

流程图示中的环节2说明:

如果存在VULNERABLE提示,则说明该主机极有可能存在该漏洞,需要立即进行检测及修复。如下图:

流程图示中的环节3说明:

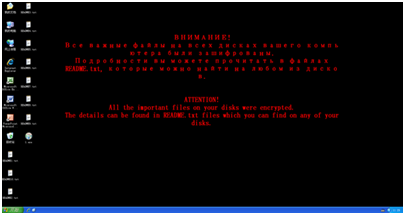

被感染的机器屏幕会显示如下的告知付赎金的界面:

流程图示中的环节4说明:

运行工具1,对服务器进行一键免疫及补丁操作并重新启动系统。也可以根据操作系统版本,手动选择对应补丁升级。

流程图示中的环节5说明:

运行工具1,对服务器进行安全检查,也可以按照环节1的方法进行二次验证。

流程图示中的环节7说明:

经业务部门确认稳定后重新上线。

步骤一:请阅读附件文档的”附件1《360针对“永恒之蓝”(蠕虫WANNACRY)攻击预警通告》文档以了解整个事件的全貌,掌握应急响应所需要必备知识。

步骤二:请准备好工具软件包中的工具1、工具2、工具4和工具5,这些工具软件已经包含在360企业安全为您提供的安全U盘或选择未被感染的电脑从网络上下载,请确保打开U盘的写保护功能,以避免U盘遭受感染。

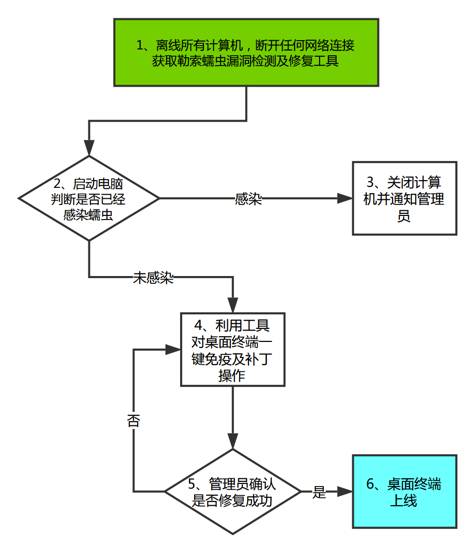

步骤三:参照进行桌面终端安全检查及处置流程。

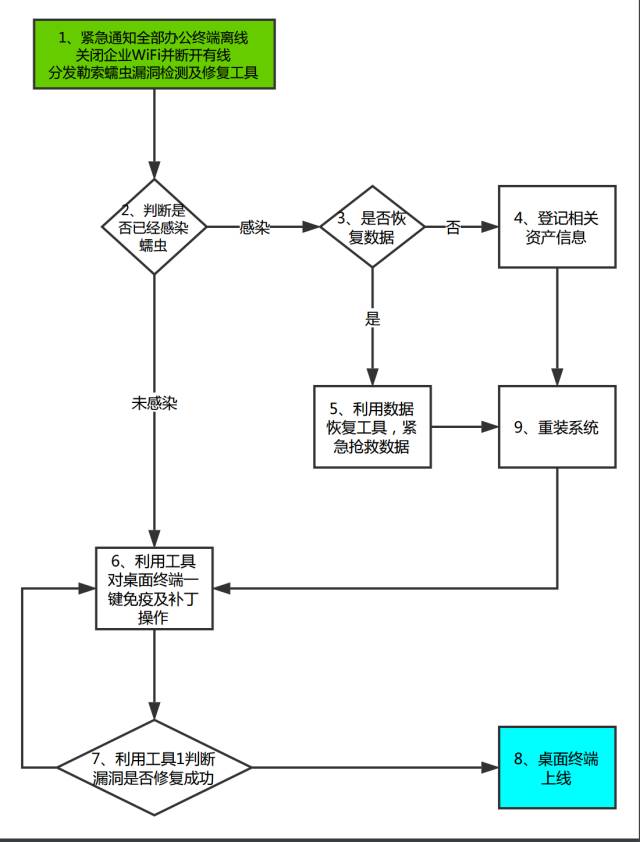

流程2桌面终端管理员操作流程

流程图示中的环节1说明:

紧急通知全体员工断开网络连接,在内网建立工具分发网站或创立多个工具分发介质。

流程图示中的环节2说明:

被感染的机器屏幕会显示如下的告知付赎金的界面:

流程图示中的环节3说明:

如果需要尝试数据恢复操作,请执行操作5

流程图示中的环节4说明:

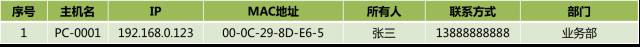

登记被攻陷主机相关的信息,汇总至管理员,示例如下:

流程图示中的操作5说明:

1)首先安装360安全卫士,选择漏洞修复,打好安全补丁,预防再次被攻击

2)使用360木马查杀功能,清除全部木马,防止反复感染。

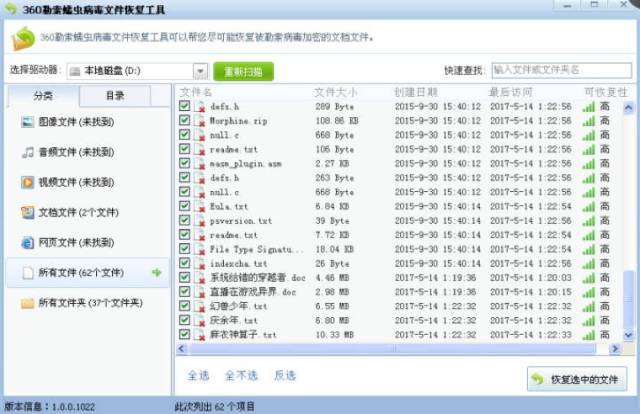

3)下载使用“360勒索蠕虫病毒文件恢复工具”恢复被加密的文件

下载地址:http://dl.360safe.com/recovery/RansomRecovery.exe

选择加密文件所在驱动器

扫描后,选择要恢复的文件

强烈建议您选择把恢复的文件保存在干净的移动硬盘或U盘上

本工具的文件恢复成功率会受到文件数量、时间、磁盘操作情况等因素影响。一般来说,中毒后越早恢复,成功的几率越高,无法确保能够成功恢复多大比例的文件。

流程图示中的环节6说明:

运行工具1,对服务器进行一键免疫及补丁操作并重新启动系统。也可以根据操作系统版本,手动选择对应补丁升级。

流程图示中的环节7说明:

运行工具1,对服务器进行安全检查,也可以按照操作1的方法进行二次验证。

流程图示中的环节8说明:

管理员确认补丁修复完成,未感染蠕虫后恢复上线。

步骤一:请阅读附件文档的附件1《360针对“永恒之蓝”(蠕虫WANNACRY)攻击预警通告》文档以了解整个事件的全貌,掌握应急响应所需要必备知识

步骤二:请准备好工具软件包中的工具1,这些工具软件已经包含在360企业安全为您提供的安全U盘或选择未被感染的电脑从网络上下载,请确保打开U盘的写保护功能,以避免U盘遭受感染。

步骤三:进行自身设备安全检查及处置流程。

流程3普通电脑用户操作流程

流程图示中的环节1说明:

断开所属计算机网络连接,并向管理员获取相关工具1

流程图示中的环节2说明:

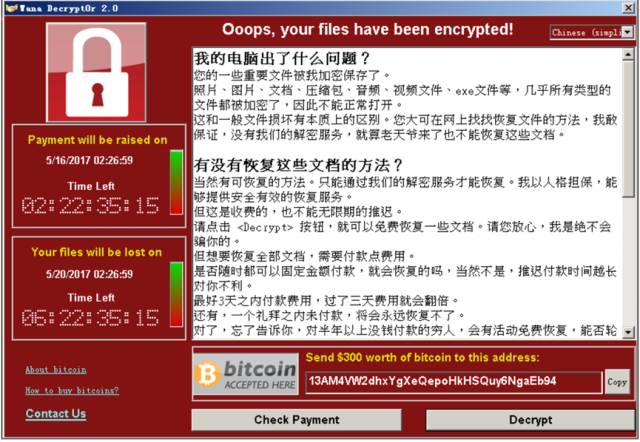

启动电脑,观察电脑是否感染,如果存在弹出以下页面,则判断已经被感染。

流程图示中的环节3说明:

登记关键信息如下,并关闭计算机。

流程图示中的环节4说明:

运行工具1,对服务器进行一键免疫及补丁操作并重新启动系统。也可以根据操作系统版本,手动选择对应补丁升级。

流程图示中的环节5说明:

运行工具1,对服务器进行安全检查,也可以按照操作1的方法进行二次验证。

流程图示中的环节6说明:

管理员确认补丁修复完成、未感染蠕虫后恢复上线。

版权说明:感谢每一位作者的辛苦付出与创作,《Bank资管》均在文章开头备注了原标题和来源。如转载涉及版权等问题,请发送消息至公号后台与我们联系,我们将在第一时间处理,非常感谢!交流、合作、投稿等事项请添加小编个人微信号:bankziguan02,或扫一扫下方二维码添加(添加请备注机构+姓名)。