2024-08-23 微信公众号精选安全技术文章总览

洞见网安 2024-08-23

扫地僧的茶饭日常 2024-08-23 23:50:21

本文是一篇关于百易云资产管理运营系统中comfileup.php文件的任意文件上传漏洞分析。文章首先强调了漏洞验证工具的使用限制,指出未经授权的测试属于非法行为,并明确了法律责任。接着,文章通过FOFA搜索语法提供了受影响版本系统的识别方法。漏洞描述指出,未经身份验证的攻击者可以利用该漏洞上传恶意文件,执行任意代码,获取服务器权限。文章提供了一个Python脚本,用于批量检测目标URL是否存在该漏洞。脚本中包含了请求头设置、数据构造、SSL证书验证禁用等细节,并利用正则表达式和JSON解析来验证漏洞是否存在。最后,文章还提供了脚本的使用方法,包括通过命令行参数传递单个URL或URL列表文件进行检测。

漏洞复现

文件上传漏洞

代码执行

未授权访问

批量验证脚本

安全警告

技术文档

扫地僧的茶饭日常 2024-08-23 23:50:21

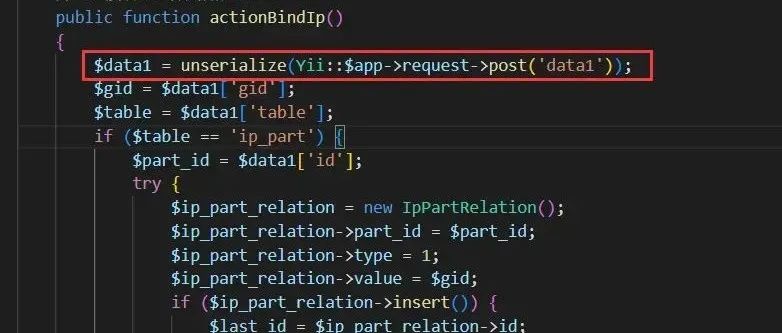

本文介绍了用友NC Cloud软件中的一个安全漏洞,该漏洞位于/ncchr/pm/ref/indiIssued/blobRefClassSearch接口,允许未认证的攻击者通过构造特定的序列化请求执行任意命令。文章提供了漏洞的详细描述、影响版本、FOFA搜索语法,并给出了漏洞复现的HTTP请求示例。此外,还提供了一个Python脚本,用于批量验证目标服务器是否存在该漏洞。脚本使用requests库发送POST请求,并利用dnslog服务检测漏洞。文章强调,所有技术手段和工具仅供授权测试使用,未经授权的测试属于非法行为。

星悦安全 2024-08-23 20:45:32

我二月份左右挖的洞,之前放出部分漏洞,现在还是挺多985 211学校在用,不过一般都在内网,界面如下:

红队蓝军 2024-08-23 18:01:13

DouPHP(CVE-2024-7917、代码分析xss)漏洞复现文章详细分析了DouPHP 1.7_Release_20220822版本中的两个主要漏洞:远程代码执行(RCE)和存储型XSS。RCE漏洞允许具有管理员权限的攻击者通过上传恶意的ico文件并修改其扩展名为PHP来执行任意命令,影响组件Favicon Handler中的/admin/system.php文件。文章提供了环境搭建和漏洞复现的步骤,包括登录后台、上传shell文件、修改文件后缀以及通过burp抓包来实现漏洞利用。XSS漏洞部分讨论了攻击者如何利用网站漏洞注入恶意脚本,影响DouPHP v1.7和v1.6版本,并通过具体示例展示了如何构造XSS攻击。文章还介绍了如何通过翻阅模块上传页面和分析admin/show.php文件来探测XSS漏洞,指出了Token验证和数据库插入过程中的潜在问题,并提供了复现XSS漏洞的具体URL和payload。

远程代码执行(RCE)

文件上传漏洞

跨站脚本攻击(XSS)

存储型XSS

漏洞复现

网络安全分析

儒道易行 2024-08-23 18:00:17

本文探讨了使用CobaltStrike进行钓鱼攻击的方法,通过比喻将安全预警者比作闹钟,而爆炸性的安全事件则像是炸弹,强调持续警示的重要性。具体技术实践方面,首先介绍了如何利用CobaltStrike的服务端和客户端进行信息获取,通过生成带有探针的链接,收集目标系统信息。接着,演示了如何克隆网站并设置键盘记录功能,以此获取用户的登录凭证。最后,详细说明了如何克隆正常网站并植入木马文件,使受害者在访问伪造站点时自动下载恶意软件,进而实现对目标主机的控制。文章作者提醒读者注意合法合规地使用这些技术,并提供了个人社交媒体平台链接以供交流学习。

CobaltStrike

钓鱼攻击

渗透测试

信息收集

社会工程学

恶意软件

网络安全教育

微步在线 2024-08-23 14:46:52

近一个月内,针对企业的钓鱼攻击显示了一些新趋势。社会工程学钓鱼比例增加,常用主题包括通知、简历等,且更加具有针对性。攻击者会根据目标业务特性定制鱼饵,如项目招投标需求文档等。在文件格式方面,压缩文件与可执行文件并存,而lnk文件增多,易于误导受害者。钓鱼邮件仍是主流,但即时消息(IM)钓鱼等新方式出现,由于IM软件的多样性和加密特性,防范难度加大。针对这些情况,微步OneSEC提供了IM钓鱼防护功能,允许用户设置文件拦截规则。此外,Cobalt Strike依然是最常用的木马工具,域前置技术取代云函数成为主要的隐蔽通信手段。值得注意的是,Rust语言编写的木马因难以逆向分析和免杀效果好而受到青睐。虽然漏洞利用事件较少,但依然构成严重威胁,例如利用WPS Office远程代码执行漏洞。

钓鱼攻击

社工技术

木马样本分析

漏洞利用

防御策略

骨哥说事 2024-08-23 13:56:44

声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由用户承担全部法

白帽子社区团队 2024-08-23 13:01:33

Volatility是⼀款开源内存取证框架, 能够对导出的内存镜像进⾏分析,通过获取内核数据结构,使⽤插件获取内存的详细情况以及系统的运 ⾏状态。

内存取证

安全工具

操作系统安全

进程分析

网络连接分析

文件提取

注册表分析

密码学

天银安全 2024-08-23 12:12:21

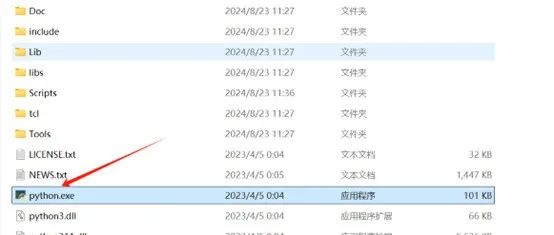

本文主要介绍了如何在Windows系统上配置Python环境并安装requests模块。首先,用户需要访问Python官网下载最新版本的Python,并记住安装路径。安装过程中需要严格按照步骤进行,确保每一步都正确无误。安装完成后,用户需要配置环境变量,具体操作是复制Python的安装路径并添加到系统的环境变量中。接下来,用户还需要找到pip3的路径并将其添加到环境变量,以便在命令行中使用。最后,用户通过在命令行中输入'pip3 install requests'来安装requests模块。整个过程强调了安装Python和配置环境变量的重要性,以及如何通过pip3安装所需的Python模块。

网络安全